Prevenir vulnerabilidades de acesso privilegiado

Objetivos de aprendizagem

Após concluir esta unidade, você estará apto a:

- Identificar as ameaças inerentes ao acesso privilegiado.

- Explicar como prevenir abusos de acesso privilegiado.

- Aplicar controles de acesso privilegiados.

Entender as ameaças do acesso privilegiado

Agora você sabe que os usuários privilegiados, por definição, têm acesso a sistemas de computação ou aplicativos que outros usuários não têm. Como as organizações precisam de usuários que possam instalar ou modificar sistemas e controles, elas precisam conceder acesso privilegiado a alguns deles. No entanto, isso significa que as organizações precisam levar em conta que esses usuários privilegiados representam uma ameaça à segurança.

Embora um cibercriminoso que ganhe acesso a credenciais privilegiadas de usuários possa causar imenso dano a um sistema, o mau uso do acesso privilegiado internamente pode ser igualmente perigoso. Muitas vezes, a curiosidade é a grande culpada. De acordo com pesquisas do setor, uma grande porcentagem dos usuários privilegiados deixam o acesso a todas as informações que podem ver subir à cabeça, mesmo quando não é necessário para a função que desempenham. É por isso que é tão importante implementar o princípio do menor privilégio na hora de configurar controles de acesso. As pessoas não podem violar sistemas que não conseguem acessar.

Restringir o tipo e o número de contas com acesso privilegiado é uma das primeiras linhas de defesa de uma organização. Pesquisas nacionais com funcionários de TI mostram que o acesso privilegiado continua a ser concedido a funcionários que não precisam dele para fazer seu trabalho. Isso acontece quando todos com a mesma descrição de função têm o mesmo nível de acesso ou quando ele nunca é revogado na mudança de funções.

Prevenir abusos de acesso privilegiado

Como pessoa com acesso privilegiado, o que você pode fazer para não deixar uma porta aberta que outros possam usar para acessar essas informações?

uma higiene sólida com senhas é a primeira linha de defesa contra falhas de segurança.

- Nunca compartilhe senhas. Nem entre usuários nem entre contas.

- Crie senhas fortes com a ajuda de geradores de senhas como o 1Password, Keeper ou Dashlane, que as armazena com segurança para que você não precise se preocupar em lembrar delas.

- Sempre altere senhas padrão em todos os sistemas.

- Use vários métodos de autenticação para ter uma rede de segurança no caso das credenciais de sua conta primária serem comprometidas.

Uma boa prática recomendada para usuários privilegiados é adquirir o hábito de solicitar apenas o nível mínimo de acesso que é absolutamente necessário para fazer o trabalho e apenas pelo tempo necessário.

Embora todos saibamos que as informações obtidas através de acesso privilegiado são protegidas e não podem ser concedidas a qualquer usuário não privilegiado, tenha cuidado com as tentativas de engenharia social. Um usuário, privilegiado ou não, que peça suas credenciais para acessar informações protegidas está agindo errado. Usuários com os privilégios apropriados podem usar suas próprias credenciais para fazer login.

Como usuário privilegiado, é sua responsabilidade manter-se informado sobre as políticas de gerenciamento de acesso e acesso à produção na sua organização. Também é sua responsabilidade estar informado sobre e seguir todos os processos de controle de alterações antes de fazer alterações nos sistemas de produção.

Uma boa cibersegurança depende da vigilância de todos. Como uma pessoa com status de usuário privilegiado, você tem um nível elevado de responsabilidade sobre a guarda de dados e sistemas protegidos da sua organização.

Gerenciar o acesso privilegiado

Existem vários princípios essenciais que as organizações devem implementar para proteger ativos, dados e usuários.

Menor privilégio

Como mencionamos anteriormente, o princípio do menor privilégio é a base de uma cibersegurança sólida. Na hora de configurar acesso, é essencial configurar apenas o mínimo de acesso de que os usuários precisam para fazer o trabalho que estão executando no momento. Isso significa limitar acessos e, em alguns casos, configurar acesso temporário e por períodos definidos.

Autenticação multifator (MFA)

A MFA envolve componentes de pelo menos duas das seguintes categorias: algo que você possui, algo que você sabe ou algo que você é. Antigamente, as senhas de fator único eram suficientes. Mas como uma senha é algo que você sabe, se alguém mais souber sua senha, também poderá se autenticar em seu lugar. É por isso que a configuração de MFA é tão valiosa.

Um bom sistema de MFA é dinâmico, difícil de adivinhar e muda com frequência. Os fatores pode ser físico ou lógico. Tokens físicos podem ser itens como YubiKey ou um cartão com chip. Exemplos de tokens lógicos incluem aplicativos autenticadores que você acessa em seu celular. Usados com um PIN, uma senha alfanumérica ou biométrica, esses fatores fornecem proteção mais alta do que apenas nomes de usuário e senha.

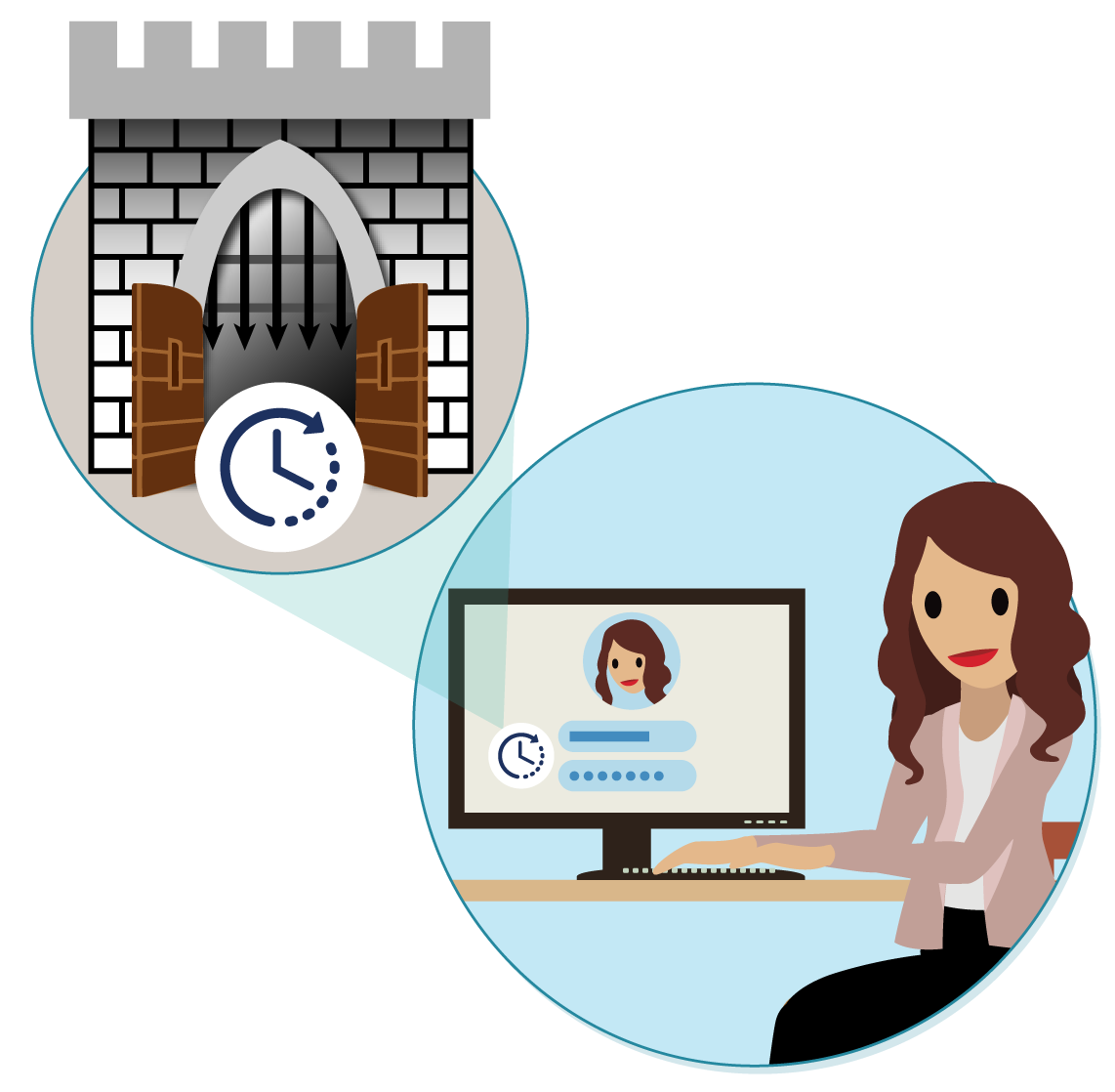

Acesso Just-in-Time

Quando os usuários recebem acesso permanente em vez de temporário, as chances de uma violação aumentam muito. Se um usuário precisa acessar dados ou configurações sensíveis do sistema apenas ocasionalmente, é muito melhor conceder credenciais just-in-time ou com limite de tempo que podem ser automaticamente revogadas ao final do trabalho. Dessa forma, você garante que o número de contas privilegiadas permaneça limitado e que as contas que não estejam mais em uso sejam devidamente revogadas.

Desenvolver procedimentos de desligamento

Outra forma de controlar o acesso de usuários privilegiados é fazer com que as contas não utilizadas sejam encerradas depois que um funcionário deixa a organização ou passa para outro cargo. É muito importante configurar procedimentos para desabilitar suas contas com acesso privilegiado.

Auditar usuários com acesso privilegiado

Muitas organizações exigem que as revisões de acesso de todos os usuários que tenham acesso a sistemas, aplicativos e bancos de dados sejam realizadas pelo menos a cada 90 dias. Alguns aspectos a se observar em relação a essas auditorias.

- Se um revisor de acesso declarar que o acesso não é apropriado ou necessário para um usuário, o acesso deverá ser revogado imediatamente.

- A revisão deve ser documentada mostrando a lista inicial, a confirmação do acesso pelo sistema ou proprietário do aplicativo apropriado, e a lista posterior mostrando que as atualizações foram feitas.

- As revisões de acesso devem ser documentadas e aprovadas.

Monitorar as ações do usuário

Todas as atividades de usuários privilegiados devem ser monitoradas. Os logs de uso devem incluir todas as informações necessárias para rastrear ações, incluindo o ID do usuário, tempo, objeto de banco de dados, ação exata executada e lista de registros acessados ou alterados. Como os usuários privilegiados têm acesso elevado, você deve garantir que esses logs não possam ser modificados pelos próprios usuários que estão sendo monitorados. Para evitar isso, hospede esses logs em bancos de dados separados e restrinja o acesso aos usuários monitorados em relação à alteração do banco de dados (acesso de gravação). Também é ideal definir políticas que definam comportamentos legítimos de usuários privilegiados. Em seguida, configure sistemas que possam identificar violações, bloquear atividades suspeitas e enviar um alerta, tudo em tempo real.

Agora que você sabe como manter uma boa higiene de cibersegurança, pode se tornar a primeira linha de defesa da sua organização. Como uma pessoa com status de usuário privilegiado, é sua responsabilidade proteger os dados e seus sistemas.

Implementar Confiança zero

Confiança zero é um modelo de segurança que oferece uma abordagem mais segura ao gerenciamento de acesso privilegiado, reduzindo o possível impacto do abuso de acesso privilegiado e minimizando as tentativas de acesso a sistemas confidenciais por parte de agentes hostis. O modelo Confiança zero usa várias camadas de segurança e protocolos de autenticação para verificar continuamente a identidade de um usuário e dar acesso a ele com base no princípio do menor privilégio.

Isso significa que mesmo que um usuário privilegiado tenha acesso legítimo a alguns sistemas, ele não terá automaticamente acesso a todos os sistemas ou dados. O acesso se baseia em vários fatores, inclusive na identidade, na localização, no dispositivo, na hora de acesso e nos padrões de comportamento do usuário. Isso faz com que as decisões de autorização sejam embasadas em dados contextuais em vez da premissa de que um usuário com privilégios elevados é confiável.

Verificação de conhecimento

Pronto para analisar o que aprendeu? A verificação de conhecimento abaixo não é pontuada, é apenas uma maneira fácil de avaliar o que você absorveu. Para começar, arraste o termo na coluna à esquerda até a descrição correspondente à direita. Ao concluir a correspondência de todos os itens, clique em Enviar para verificar seu trabalho. Para recomeçar, clique em Redefinir.

Ótimo trabalho!

Resumo

Neste módulo, você viu os conceitos de acesso privilegiado e gerenciamento de acesso privilegiado (PAM). Você aprendeu por que a definição de limites de controle de acesso é tão importante e os desafios de segurança que o processo apresenta. Você também aprendeu os princípios essenciais de cibersegurança que devem nortear as boas políticas de controle de acesso.

Como alguém interessado em se tornar desenvolvedor, é essencial que você aprenda a inserir segurança em todos os aspectos do seu trabalho de desenvolvimento. Isso inclui fazer com que sua organização fique protegida com políticas de acesso seguro. Quer aprender mais sobre as melhores práticas de cibersegurança? Confira o Hub de aprendizagem de cibersegurança no Trailhead.

Recursos

-

Trailhead: Segurança Confiança zero

-

Link externo: Open Web Application Security Project (OWASP): Controle de acesso para segurança de software

-

Link externo: National Cybersecurity Center of Excellence (NCCOE): Adeus ao velho, olá ao novo: a MFA é a nova norma

-

Link externo: Open Web Application Security Project (OWASP): Autorização – Folha de consulta