Impedir a exposição de credenciais em código

Objetivos de aprendizagem

Após concluir esta unidade, você estará apto a:

- Identificar por que a exposição de segredos pode ser um problema em sua organização.

- Explicar como evitar a exposição acidental de segredos.

Exposição de credenciais

Uma das violações mais comuns de segurança de dados vem de dados confidenciais armazenados no código que você desenvolve. Por isso, você precisa aprender a proteger esses dados (incluindo credenciais, chaves de criptografia e muito mais) para não permitir que invasores comprometam os dados confidenciais da sua organização se caírem em mãos erradas.

Se você é desenvolvedor, é responsável por códigos e scripts que acessam pilhas de tecnologia como, por exemplo, nuvem, aplicativos e outras ferramentas. Todos esses casos normalmente exigem credenciais, portanto, é essencial que você proteja essas credenciais da exposição.

Muitos grupos de desenvolvimento que estão trabalhando no desenvolvimento cíclico estabelecem datas apertadas para cumprir metas e muitas vezes há pressão para trabalhar com rapidez. Os desenvolvedores podem usar o GitHub ou outros repositórios de código aberto como um meio de colaborar entre si e concluir projetos.

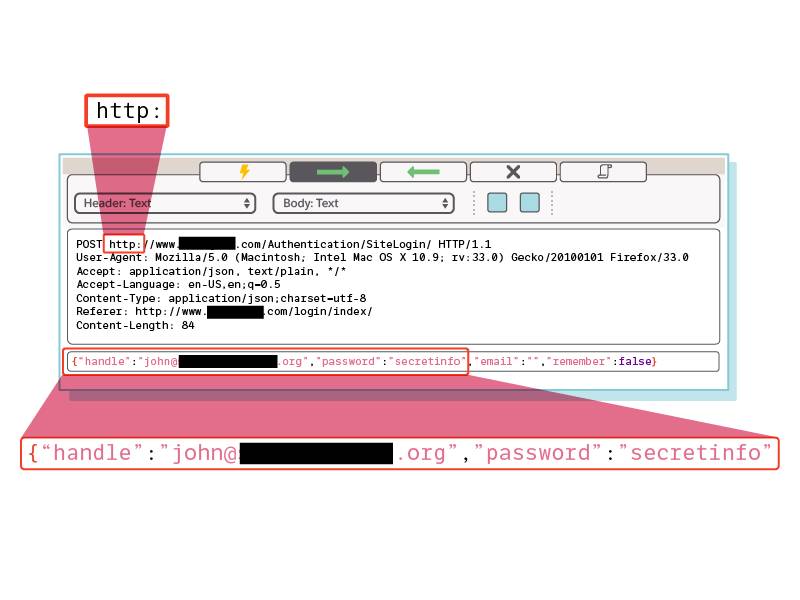

O risco de exposição de credenciais surge em repositórios de código porque, às vezes, desenvolvedores atarefados codificam credenciais em seu código como um atalho. Portanto, quando o código se torna público, as credenciais da organização ficam disponíveis em domínio público. Depois de confirmar e enviar o código, ele não poderá ser facilmente excluído. E mesmo que seu sistema de controle de versão permita que você exclua a confirmação do código comprometido, outro desenvolvedor ou serviço pode já ter obtido uma cópia do código comprometido antes da exclusão.

Isso significa que qualquer pessoa que saiba trabalhar com controle de versão ou tenha feito uma cópia do código pode obter essas credenciais, mesmo do passado, e ter acesso a elas. Sem aplicar convenções e práticas de codificação seguras, os desenvolvedores podem acidentalmente revelar credenciais a pessoas não autorizadas, permitindo que elas acessem os sistemas principais.

É um erro simples e comum que os desenvolvedores cometem quando se apressam a disponibilizar seu novo recurso para os clientes. Isso significa que você deve estar ainda mais atento para garantir que nunca incluirá credenciais no código.

Credenciais vazadas

Serviços de rastreamento de software como o GitHub, Bitbucket e SourceForge trabalham há anos para mitigar o problema das credenciais vazadas. Alguns desses serviços até alertam o usuário se ele enviar um token de acesso a um repositório público e revogam esses tokens para que não possam ser usados para realizar ações não autorizadas. Apesar disso, ainda é comum que os repositórios incluam erroneamente tokens e chaves da interface de programação de aplicativos (API).

É provável que sua organização esteja ciente desse problema. Além disso, sua equipe de segurança deve verificar regularmente as IDs de usuários, chaves de API, tokens de acesso, arquivos de banco de dados e outras chaves acidentalmente expostas no código em repositórios públicos ou instâncias de nuvem.

Como você pode evitar exposição de credenciais

Assim como é uma melhor prática para integrar o ciclo de vida de desenvolvimento seguro em seu processo de desenvolvimento, também é uma prática recomendada instituir a higiene do gerenciamento de credenciais em cada etapa dos processos de codificação. Lembre-se de dois pontos importantes para manter seu código protegido da exposição de credenciais.

- Guarde segredos apenas no serviço de gerenciamento de segredos aprovado pela sua organização.

- Nunca inclua segredos em seu código.

Nos seguintes módulos da trilha Implementar o gerenciamento de segredos em sua organização, que incluem Infraestrutura e criptografia de chaves públicas e Gerenciamento de chaves, abordamos as melhores práticas para ajudar você a gerenciar as chaves que protegem seus segredos, bem como proteger esses segredos na transmissão e em repouso.

Resumo

Neste módulo, apresentamos os métodos de criação e proteção de senhas fortes, além dos benefícios dos gerenciadores de senhas. Você também aprendeu como implementar o princípio do menor privilégio ao realizar o gerenciamento de acesso privilegiado e a importância de monitorar seus usuários e contas ao longo do tempo.

Juntamente com as informações revisadas no módulo Segredos organizacionais, você já deve entender melhor o que é necessário para proteger os segredos da sua organização, incluindo suas credenciais de acesso. No próximo módulo, Infraestrutura e criptografia de chaves públicas, abordamos métodos para proteger seus dados em movimento e em repouso. Para saber mais sobre as melhores práticas em cibersegurança e ouvir verdadeiros profissionais de segurança, acesse o Hub de aprendizagem de cibersegurança no Trailhead.