特権アクセスの脆弱性を防止する

学習の目的

この単元を完了すると、次のことができるようになります。

- 特権アクセスに伴う脅威を特定する。

- 特権アクセスの悪用を防ぐ方法を説明する。

- 特権アクセス制御を適用する。

特権アクセスの脅威を理解する

特権ユーザーは、他のユーザーがアクセスできないコンピューターやアプリケーションシステムにアクセスできることがわかりました。組織にはシステムや制御をインストールまたは変更できるユーザーが必要であるため、特定のユーザーに特権アクセスを付与できなければなりません。ただし、組織は特権ユーザーがセキュリティ脅威となることも考慮する必要があります。

特権ユーザーのログイン情報にアクセスするサイバー犯罪者は、システムに甚大な損害を与える可能性がありますが、内部の特権アクセス悪用も同じように危険です。多くの場合、動機は単純な好奇心です。業界の調査によると、特権ユーザーの大部分は、職務上必要でない場合でも、閲覧が許可されているすべての情報にアクセスできる権限が与えられていると感じています。これが、アクセス制御を設定するときに最小特権の原則を実装することが非常に重要である理由です。そもそもアクセスできないシステムを侵害することはできません。

特権アクセスアカウントの種類と数の制限は、組織の第 1 防衛線の 1 つです。IT 従業員を対象とした全国的な調査によると、業務を遂行するのに特権アクセスを必要としない従業員に依然として特権アクセスが付与されています。このような事態は、特定の職務記述を持つすべての従業員にそのアクセスレベルが与えられているか、職務を変更したときに取り消されなかったために発生しています。

特権アクセスの悪用を防止する

特権アクセスを持つユーザーは、他のユーザーがその情報にアクセスできる可能性を残さないために何ができるでしょうか?

堅実なパスワードハイジーンは、セキュリティ侵害に対する第 1 防衛線です。

- ユーザー間やアカウント間でパスワードを絶対に共有しない。

- 1Password、Keeper、Dashlane などのパスワードジェネレーターを使用して強力なパスワードを作成し、安全に保存する。記憶しておく必要はありません。

- すべてのシステムのデフォルトのパスワードを必ず変更する。

- アカウントのログイン情報が侵害された場合のセーフティネットとなる複数の認証方法を使用する。

特権ユーザーとしてのベストプラクティスは、業務に絶対必要な最小限のアクセスレベルを、必要なときにだけ要求する習慣を身に付けることです。

特権アクセスによって得る情報は保護されており、非特権ユーザーには提供されないことは誰もが理解していますが、ソーシャルエンジニアリングの試みに注意してください。特権ユーザーであろうとなかろうと、保護された情報にアクセスするために他の特権ユーザーのログイン情報を要求することは、絶対にしてはいけないことです。そのユーザーが適切な権限を持っていれば、自分自身のログイン情報を使用してログインできます。

特権ユーザーは、組織内のアクセス管理と本番アクセスポリシーに関する情報を常に把握しておく責任があります。また、本番システムに変更を加える前に、すべての変更管理プロセスについて把握し、それに従う責任もあります。

優れたサイバーセキュリティは、すべての人の警戒心に依存しています。特権ユーザーステータスを持つ人は、組織のデータとシステムを保護する高いレベルの責任があります。

特権アクセスを管理する

資産、データ、ユーザーを保護するために組織が実装すべき重要な原則があります。

最小権限

前述のとおり、最小特権の原則は強固なサイバーセキュリティの土台です。アクセス権を設定するときには、ユーザーがその時点で業務を遂行するために必要な最小限のアクセス権のみを付与することが重要です。つまり、アクセスを制限し、場合によっては、一時的な時間制限付きアクセス権を設定します。

多要素認証 (MFA)

MFA では、ユーザーが持っているもの、ユーザーが知っていること、ユーザー自身というカテゴリのうち 2 つ以上が必要となります。以前は、単一要素のパスワードで十分でした。パスワードはユーザーが知っていることであるため、他の誰かがあなたのパスワードを知っていれば、その人もあなたとして認証されることが可能です。MFA の設定が極めて重要なのはこのためです。

優れた MFA システムは動的で推測が難しく、頻繁に変更されます。要素は、ハードにもソフトにもできます。ハードトークンは、YubiKey やカードのチップなどです。ソフトトークンの例として、携帯電話からアクセスする認証アプリケーションがあります。これらの要素を PIN、パスワード、または生体認証と組み合わせて使用すると、ユーザー名とパスワードのみよりも強力な保護が提供されます。

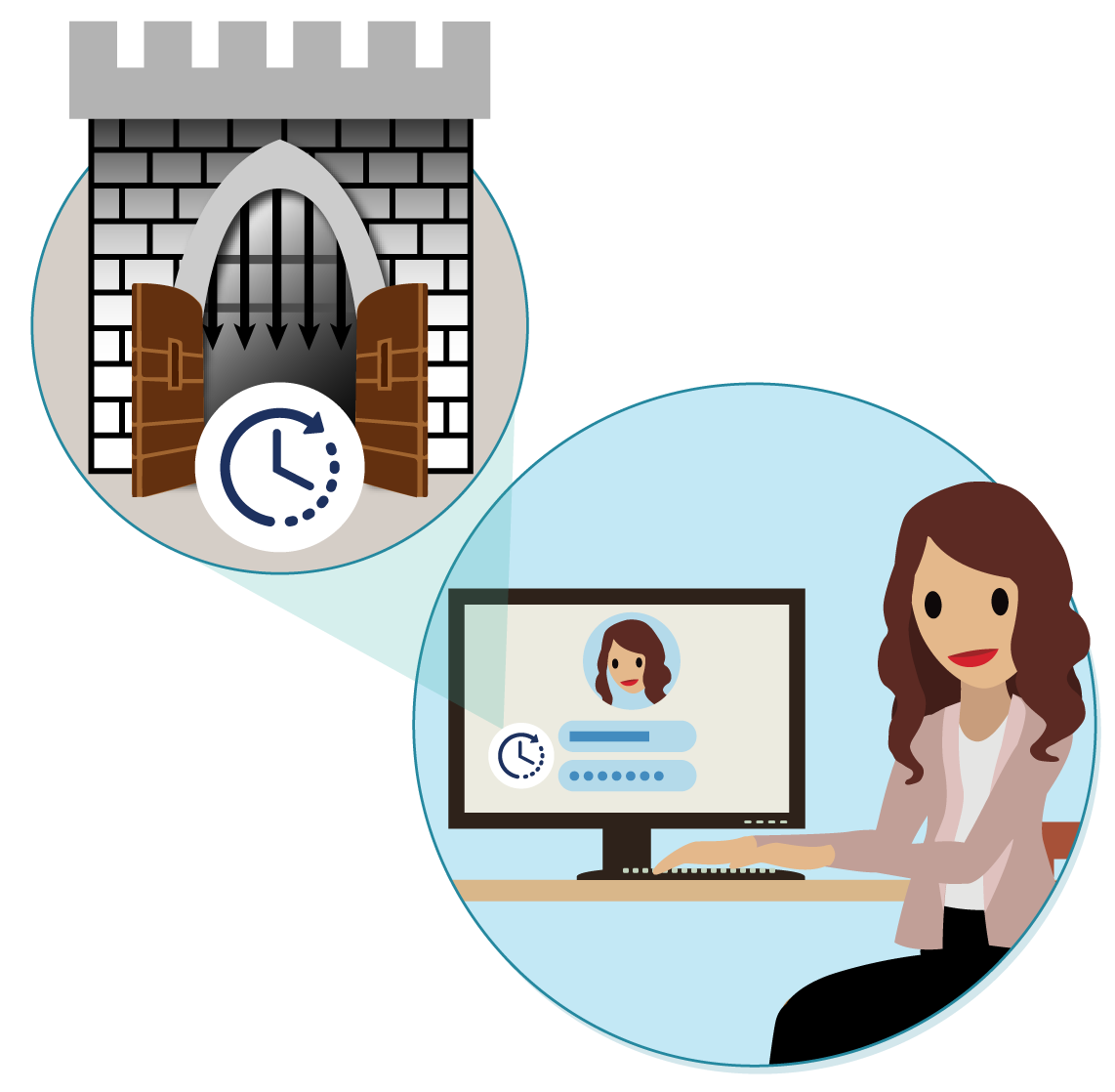

ジャストインタイムアクセス

ユーザーに一時的なアクセス権ではなく永続的なアクセス権を付与すると、侵害が発生する可能性が格段と高くなります。ユーザーが機密データやシステム設定にたまにアクセスする必要がある場合、業務完了後に自動的に終了できるジャストインタイムまたは時間制限付きログイン情報を提供する方がはるかに賢明です。これにより、特権アカウント数の制限を維持し、使用されなくなったアカウントを適切に終了できます。

終了手順を開発する

特権ユーザーアクセスを制御するもう 1 つの方法は、従業員が退職または別の職務に異動したときに、使用されていないアカウントを必ず終了することです。特権アクセスアカウントを無効にする手順を設定しておくことが非常に重要です。

特権アクセスユーザーを監査する

多くの組織では、システム、アプリケーション、データベース全体のすべてのユーザーアクセスのアクセスレビューを、少なくとも 90 日ごとに実行するように義務付けています。この監査について次の点に留意します。

- アクセスがユーザーにとって適切ではない、または必要ではないとアクセスレビュー担当者が判断した場合、アクセスを直ちに終了する。

- 最初のリスト、適切なシステムまたはアプリケーション所有者によるアクセスの確認、更新が行われたことを示す更新後リストを含めて、レビューをドキュメント化する。

- アクセスレビューをドキュメント化して承認する。

ユーザーアクションを監視する

すべての特権ユーザーの活動を監視する必要があります。利用状況ログには、ユーザー ID、時刻、データベースオブジェクト、実行された正確なアクション、アクセスまたは変更されたレコードのリストなど、アクションを追跡するために必要なすべての情報を含めます。特権ユーザーには昇格されたアクセス権があるため、監視対象のユーザー自身がこのログを変更できないようにする必要があります。これを防ぐには、このログを別のデータベースでホストし、監視対象ユーザーがデータベースに変更を加えるアクセス権 (「更新」アクセス権) を制限します。また、特権ユーザーの正当な行動を定義するポリシーを確立しておくことも賢明です。次に、違反の特定、疑わしい活動のブロック、アラートの送信をすべてリアルタイムで実行できるシステムを設定します。

適切なサイバーセキュリティハイジーンを維持する方法を理解すれば、組織の第 1 防衛線の役割を果たすことができます。特権ユーザーステータスを持つ人は、データを保護し、システムを保護する責任があります。

ゼロトラストを実装する

ゼロトラストとは、特権アクセスを管理するためのより安全なアプローチを提供するセキュリティモデルです。特権アクセス悪用の潜在的な影響を軽減し、悪意のある攻撃者による機密性の高いシステムやデータへのアクセスの試みを最小限に抑えます。ゼロトラストモデルでは、セキュリティプロトコルと認証プロトコルの複数のレイヤーを使用して、ユーザーの ID を継続的に検証し、最小特権の原則に基づいてアクセスを許可します。

つまり、特権ユーザーが一部のシステムへの正当なアクセス権を持っていても、自動的にすべてのシステムまたはデータのアクセス権を持つわけではありません。アクセスは、ユーザーの ID、場所、デバイス、アクセス時刻、行動パターンなど、さまざまな要因に基づきます。そのため、認証の判断は、昇格された特権を持つユーザーは信頼できると想定するのではなく、コンテキストデータに基づいて行われます。

習得度チェック

では、これまでに学んだ内容を復習しておきましょう。この習得度チェックは簡単な自己診断テストで、採点対象ではありません。左側の用語を右側の対応する説明にドラッグしてください。全項目を結び付けたら、[送信] をクリックして習得度をチェックします。もう一度挑戦する場合は、[リセット] をクリックしてください。

おつかれさまでした。

まとめ

このモジュールでは、特権アクセスと特権アクセス管理 (PAM) の概念について説明しました。アクセス制御制限の設定が非常に重要である理由と、このプロセスに伴うセキュリティ上の課題について学習しました。また、適切なアクセス制御ポリシーの指針となる主要なサイバーセキュリティ原則についても学習しました。

開発者になることに興味がある方は、組織を安全なアクセスポリシーで保護することも含め、開発作業のあらゆる側面にセキュリティを組み込むことを学ぶことが非常に重要です。サイバーセキュリティのベストプラクティスについてさらに学習したい方は、Trailhead のサイバーセキュリティの学習ハブを参照してください。

リソース

-

Trailhead: ゼロトラストセキュリティ

-

外部リンク: Open Web Application Security Project (OWASP): Access Control for Software Security (ソフトウェアセキュリティのためのアクセス制御)

-

外部リンク: National Cybersecurity Center of Excellence (NCCOE): Out with the old, in with the new, making MFA the norm (古きを捨て新しきを得る、MFA を標準に)

-

外部リンク: Open Web Application Security Project (OWASP) - Authorization Cheat Sheet (認証早見表)