Prévention des vulnérabilités liées aux accès privilégiés

Objectifs de formation

Une fois cette unité terminée, vous pourrez :

- Identifier les menaces inhérentes aux accès privilégiés

- Expliquer comment éviter les utilisations abusives des accès privilégiés

- Appliquer des contrôles aux accès privilégiés

Découverte des menaces liées aux accès privilégiés

Vous savez désormais que les utilisateurs privilégiés, par définition, bénéficient d’accès à des ordinateurs ou à des systèmes d’applications dont les autres utilisateurs ne disposent pas. Étant donné que les organisations ont besoin d’utilisateurs capables d’installer ou de modifier des systèmes et des contrôles, elles doivent pouvoir accorder un accès privilégié à certains d’entre eux. Toutefois, cela signifie également que les organisations doivent prendre en compte le fait que les utilisateurs privilégiés constituent une menace pour la sécurité.

Si un cybercriminel accédant aux identifiants d’un utilisateur privilégié peut causer d’immenses dommages à un système, une mauvaise utilisation interne d’un accès privilégié peut s’avérer tout aussi dangereuse. Dans de nombreux cas, c’est la simple curiosité qui est en cause. Selon des enquêtes sectorielles, un pourcentage important d’utilisateurs privilégiés estiment qu’il est légitime pour eux de consulter toutes les informations qu’ils ont l’autorisation de visualiser, même si cela n’est pas nécessaire dans le cadre des fonctions qu’ils occupent. C’est pourquoi il est si important d’implémenter le principe du moindre privilège lorsque vous configurez des contrôles d’accès. Les individus ne peuvent pas attaquer des systèmes auxquels ils n’ont pas accès en premier lieu.

Restreindre le type et le nombre de comptes disposant d’un accès privilégié constitue l’une des premières lignes de défense d’une organisation. Des enquêtes menées aux États-Unis auprès d’employés du secteur de l’informatique indiquent que des accès privilégiés continuent d’être accordés à des collaborateurs qui n’en ont pas besoin pour effectuer leur travail. Cela se produit soit parce que toutes les personnes avec un descriptif de poste donné disposent d’un niveau d’accès identique, soit parce que ces accès ne sont jamais révoqués lorsque les collaborateurs concernés changent de poste.

Prévention de l’utilisation abusive des accès privilégiés

En tant qu’utilisateur bénéficiant d’un accès privilégié, que pouvez-vous faire pour vous assurer que vous ne laissez pas une porte ouverte que d’autres personnes pourraient utiliser pour accéder à ces informations ?

Le fait d’avoir une bonne hygiène en matière de mots de passe constitue la première ligne de défense contre les failles de sécurité.

- Ne partagez jamais de mots de passe, que cela soit entre utilisateurs ou entre comptes.

- Créez des mots de passe forts à l’aide de générateurs de mots de passe tels que 1Password, Keeper ou Dashlane, qui les stockent en toute sécurité afin que vous n’ayez pas à vous soucier de les mémoriser.

- Modifiez toujours les mots de passe par défaut au sein de tous les systèmes.

- Utilisez plusieurs méthodes d’authentification : cela constitue une sécurité dans le cas où les identifiants de votre compte principal seraient compromis.

Une bonne pratique en tant qu’utilisateur privilégié consiste à prendre l’habitude de demander uniquement le niveau d’accès minimum absolument nécessaire pour effectuer votre travail et uniquement pour la durée pendant laquelle vous en avez besoin.

Même si nous savons tous que les informations obtenues par le biais d’un accès privilégié sont protégées et ne peuvent être transmises à aucun utilisateur non privilégié, méfiez-vous des tentatives d’ingénierie sociale. Si un utilisateur, privilégié ou non, vous demande vos identifiants dans le but d’accéder à des informations protégées, vous devez refuser. Les utilisateurs disposant des privilèges appropriés peuvent se connecter en utilisant leurs propres identifiants.

En tant qu’utilisateur privilégié, il est de votre responsabilité de rester informé des politiques relatives à la gestion des accès et aux accès en production en vigueur dans votre organisation. Il est également de votre responsabilité de connaître et de suivre tous les processus de contrôle des modifications avant d’apporter des modifications aux systèmes de production.

Une cybersécurité efficace repose sur la vigilance de chacun. En tant que personne bénéficiant du statut d’utilisateur privilégié, vous avez des responsabilités accrues en ce qui concerne la protection des données et des systèmes de votre organisation.

Gestion des accès privilégiés

Il existe un certain nombre de principes clés que les organisations doivent mettre en œuvre pour protéger leurs ressources, leurs données et leurs utilisateurs.

Principe du moindre privilège

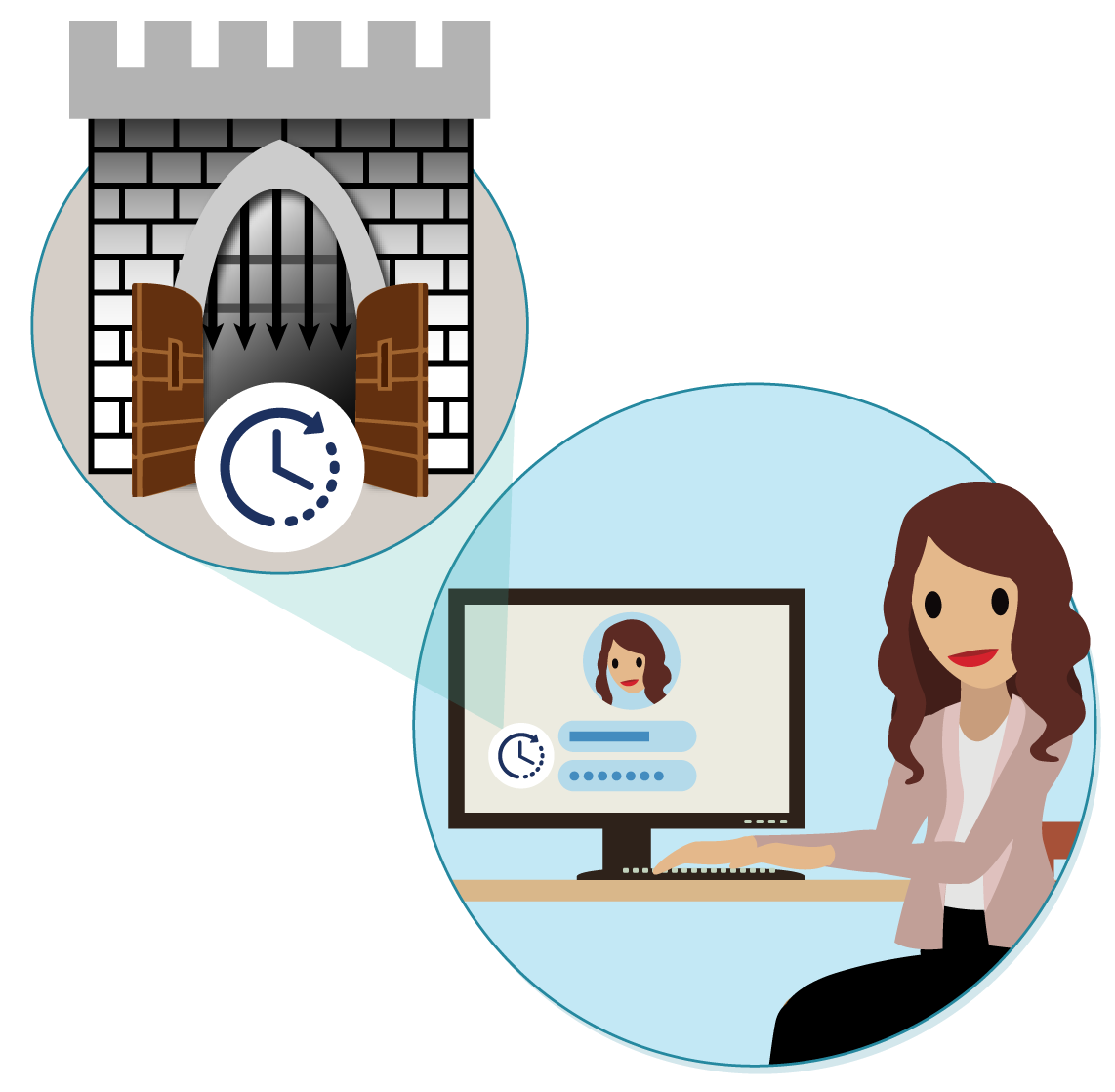

Comme nous l’avons mentionné précédemment, le principe du moindre privilège est la pierre angulaire d’une cybersécurité solide. Il est crucial, lorsque vous configurez les accès, de n’accorder aux utilisateurs que l’accès minimum dont ils ont besoin pour effectuer la mission qui leur est confiée à ce moment donné. Cela signifie que vous limitez leur accès et, dans certains cas, configurez un accès temporaire, limité dans le temps.

Authentification multifacteur (MFA)

L’authentification multifacteur implique l’utilisation d’éléments appartenant à au moins deux des catégories suivantes : une chose que vous possédez, une chose que vous connaissez ou une chose que vous êtes. Par le passé, les mots de passe à facteur unique suffisaient. Cependant, comme un mot de passe est un élément que vous connaissez, si une autre personne connaît votre mot de passe, elle peut alors également s’authentifier comme vous. C’est pourquoi il est important de configurer l’authentification multifacteur.

Pour être efficace, un système d’authentification multifacteur doit être évolutif, difficile à deviner et modifié régulièrement. Les facteurs peuvent être tangibles ou intangibles. Les jetons tangibles peuvent être des éléments tels qu’une YubiKey ou une puce sur une carte. Les jetons intangibles peuvent prendre la forme d’applications d’authentification auxquelles vous accédez depuis votre téléphone mobile. Employés conjointement avec un code PIN, un mot de passe ou des données biométriques, ces facteurs offrent des protections plus robustes que la simple utilisation de noms d’utilisateur et de mots de passe.

Octroyer des accès selon le principe du « juste à temps »

Lorsque les utilisateurs bénéficient d’un accès permanent plutôt que temporaire, les chances qu’une violation se produise augmentent considérablement. Si un utilisateur n’a besoin d’accéder qu’occasionnellement à des données sensibles ou à des paramètres système, il est préférable de lui donner des identifiants de type « juste à temps » ou à durée limitée qui peuvent être automatiquement résiliés une fois sa tâche terminée. De cette façon, vous vous assurez que le nombre de comptes privilégiés reste limité et que les comptes qui ne sont plus utilisés sont correctement clos.

Élaborer des procédures de clôture

Une autre façon de contrôler l’accès des utilisateurs privilégiés consiste à s’assurer que les comptes inutilisés sont clos lorsqu’un employé quitte l’organisation ou change de poste. Il est très important de mettre en place des procédures pour désactiver leurs comptes disposant d’accès privilégiés.

Procéder à un audit des utilisateurs disposant d’un accès privilégié

De nombreuses organisations exigent qu’un examen de l’ensemble des accès aux systèmes, applications et bases de données dont disposent les utilisateurs soit effectué au moins tous les 90 jours. Voici quelques points à noter en ce qui concerne ces audits.

- Si un examinateur d’accès déclare qu’un accès n’est pas approprié ou requis pour un utilisateur, l’accès doit être immédiatement supprimé.

- L’examen doit être documenté de manière à présenter la liste initiale des accès, la confirmation de l’existence des accès par le responsable de l’application ou du système approprié, et la liste des accès mise à jour montrant que des modifications ont bien été effectuées.

- Les examens d’accès doivent être documentés et approuvés.

Surveiller les actions des utilisateurs

Toutes les activités des utilisateurs privilégiés doivent être surveillées. Les journaux d’utilisation doivent inclure toutes les informations requises pour procéder au suivi des actions, y compris l’ID utilisateur, l’heure, l’objet de base de données concerné, l’action exacte effectuée et la liste des enregistrements consultés ou modifiés. Étant donné que les utilisateurs privilégiés disposent d’un niveau d’accès élevé, vous devez vous assurer que ces journaux ne peuvent pas être modifiés par ces mêmes utilisateurs surveillés. Pour éviter cela, hébergez ces journaux au sein de bases de données distinctes et limitez l’accès des utilisateurs surveillés afin qu’ils ne puissent pas apporter de modifications à la base de données (via un accès en écriture). Il est également judicieux d’établir des politiques définissant quel est le comportement légitime des utilisateurs privilégiés. Configurez ensuite des systèmes capables d’identifier les violations, de bloquer les activités suspectes et d’envoyer des alertes, le tout en temps réel.

Maintenant que vous savez comment maintenir une bonne hygiène en matière de cybersécurité, vous pouvez être la première ligne de défense de votre organisation. En tant que personne bénéficiant du statut d’utilisateur privilégié, il est de votre responsabilité de protéger vos données et vos systèmes.

Adopter l’approche « zéro confiance »

Le modèle de sécurité « zéro confiance » offre une approche plus sécurisée en matière de gestion des accès privilégiés. Cela diminue l’impact potentiel des utilisations abusives des accès privilégiés, et minimise les tentatives des acteurs malveillants d’accéder à des systèmes ou des données sensibles. Le modèle « zéro confiance » emploie plusieurs couches de sécurité et protocoles d’authentification pour vérifier en permanence l’identité de l’utilisateur et lui accorder un accès fondé sur le principe du moindre privilège.

Ainsi, même si un utilisateur privilégié dispose d’un accès légitime à certains systèmes, il n’a pas automatiquement accès à tous les systèmes ou à toutes les données. L’accès est octroyé en fonction de divers facteurs, notamment l’identité de l’utilisateur, son emplacement, son appareil, l’heure de sa tentative d’accès et la manière dont il se comporte. Cela garantit que les décisions d’autorisation sont fondées sur des données contextuelles, plutôt que simplement sur la supposition qu’un utilisateur disposant de privilèges élevés est digne de confiance.

Évaluation de vos connaissances

Prêt à réviser ce que vous venez d’apprendre ? L’évaluation ci-dessous n’est pas notée, elle vous permet simplement de faire le point. Pour commencer, faites glisser l’un des termes de la colonne de gauche vers la description lui correspondant à droite. Lorsque vous avez fini d’associer tous les éléments, cliquez sur Soumettre pour vérifier votre travail. Pour recommencer du début, cliquez sur Réinitialiser.

Vous avez bien travaillé !

Conclusion

Dans ce module, vous avez découvert les concepts d’accès privilégié et de gestion des accès privilégiés (PAM). Vous avez appris pourquoi il est d’une importance cruciale de définir des limites de contrôle d’accès et découvert les défis en matière de sécurité que pose ce processus. Vous avez également découvert les principes fondamentaux de la cybersécurité qui doivent guider l’élaboration de politiques de contrôle d’accès efficaces.

En tant que personne souhaitant devenir développeur, il est essentiel que vous appreniez à intégrer la sécurité à tous les aspects de vos travaux de développement. Cela implique de s’assurer que votre organisation est protégée par des politiques d’accès sécurisées. Vous souhaitez en savoir plus sur les meilleures pratiques en matière de cybersécurité ? Consultez le centre de formation sur la cybersécurité sur Trailhead.

Ressources

-

Trailhead : Sécurité « zéro confiance »

-

Lien externe : Open Web Application Security Project (OWASP) : Contrôle des accès pour assurer la sécurité des logiciels

-

Lien externe : National Cybersecurity Center of Excellence (NCCOE) : Adieu le passé, place à la nouveauté : faire de l’authentification multifacteur la norme

-

Lien externe : Open Web Application Security Project (OWASP) : Aide-mémoire relatif aux autorisations