Evite las vulnerabilidades del acceso privilegiado

Objetivos de aprendizaje

Después de completar esta unidad, podrá:

- Identificar las amenazas inherentes del acceso privilegiado.

- Explicar cómo evitar el uso indebido del acceso privilegiado.

- Aplicar controles al acceso privilegiado.

Comprenda las amenazas del acceso privilegiado

Ahora sabe que, por definición, los usuarios privilegiados tienen acceso a sistemas de computadoras o aplicaciones a los que los usuarios no tienen acceso. Como las organizaciones necesitan usuarios que puedan instalar o modificar sistemas y controles, deben poder otorgar acceso privilegiado a ciertos usuarios. Sin embargo, esto también significa que las organizaciones deben tener en cuenta que los usuarios privilegiados representan una amenaza para la seguridad.

Si bien un delincuente cibernético que obtiene acceso a credenciales de usuario privilegiado puede provocar daños inmensos en un sistema, el uso indebido del acceso privilegiado por parte de actores internos puede ser igual de peligroso. En muchos casos, es culpa de la mera curiosidad. Según encuestas del sector, un gran porcentaje de usuarios privilegiados se sienten empoderados al acceder a toda la información que pueden ver, incluso cuando esta no es necesaria para su función laboral. Por ello, es de suma importancia implementar el principio de menor privilegio cuando configura los controles de acceso. Las personas no pueden vulnerar sistemas a los que ni siquiera tienen acceso.

Limitar el tipo y la cantidad de cuentas con acceso privilegiado es la primera línea de defensa de una organización. En encuestas a nivel nacional a empleados de TI, se demuestra que se les sigue otorgando acceso privilegiado a empleados que no lo necesitan para realizar su trabajo. Esto sucede porque todas las personas con su descripción laboral tienen dicho nivel de acceso o, bien, porque nunca se les revocó cuando cambiaron de función laboral.

Evite el uso indebido del acceso privilegiado

Como persona con acceso privilegiado, ¿qué puede hacer para garantizar que no dejará un punto de entrada abierto que otros podrían utilizar para acceder a esta información?

Los buenos hábitos para contraseñas son la primera línea de defensa contra las vulneraciones de seguridad.

- Nunca comparta contraseñas, ya sea entre usuarios o entre cuentas.

- Cree contraseñas seguras con la ayuda de generadores de contraseñas como 1Password, Keeper o Dashlane, que las almacenan de forma segura para que no deba preocuparse por recordarlas.

- Siempre cambie las contraseñas predeterminadas en todos los sistemas.

- Utilice varios métodos de autenticación, lo cual proporciona una red de seguridad en caso de que las credenciales de su cuenta principal se encuentren en riesgo.

Una mejor práctica óptima como usuario privilegiado es adoptar el hábito de solicitar solo el nivel mínimo de acceso que se requiere para hacer el trabajo y solo durante el tiempo que lo precise.

Si bien todos sabemos que la información que se obtiene mediante el acceso privilegiado se encuentra protegida y que puede que no se le otorgue a cualquier usuario sin privilegios, debe tener cuidado con los intentos de ingeniería social. Si cualquier usuario, con o sin privilegios, le pide sus credenciales para acceder a información protegida, debe negarse. Los usuarios con los privilegios adecuados pueden iniciar sesión con sus propias credenciales.

Como usuario privilegiado, es su responsabilidad mantenerse informado acerca de las políticas de acceso a la producción y de gestión del acceso en su organización. También es su responsabilidad estar informado acerca de los procesos de control de cambios y respetarlos todos antes de realizar cambios en los sistemas de producción.

Una ciberseguridad óptima depende de la vigilancia de todas las personas. Como persona con estado de usuario privilegiado, tiene un nivel elevado de responsabilidad respecto a proteger los datos y los sistemas de su organización.

Gestione el acceso privilegiado

Existen varios principios clave que las organizaciones deben implementar para proteger los activos, los datos y los usuarios.

Menor privilegio

Como mencionamos antes, el principio de menor privilegio es fundamental para una ciberseguridad sólida. Es esencial que, cuando configure el acceso, les otorgue a los usuarios solo el nivel mínimo de acceso que necesitan para el trabajo que se encuentran realizando en el momento. Esto significa que limita el acceso y, en ciertos casos, configura un acceso temporal con límite de tiempo.

Autenticación de múltiples factores (MFA)

La MFA involucra componentes de al menos dos de las siguientes categorías: algo que tenga, algo que sepa o algo que sea. En el pasado, las contraseñas de un solo factor eran suficientes. Sin embargo, como las contraseñas se deben conocer, si otra persona conoce su contraseña, también puede autenticarse como usted. Por eso es tan valioso configurar la MFA.

Un buen sistema de MFA es dinámico, es difícil de adivinar y cambia con frecuencia. Los factores pueden ser hardware o software. Los tokens de hardware pueden ser elementos como YubiKey o un chip de una tarjeta. Como ejemplo de tokens de software están las aplicaciones de autenticación a las que accede desde el teléfono móvil. Cuando se los utiliza en conjunto con un PIN, una contraseña o datos biométricos, estos factores ofrecen protecciones más sólidas que los nombres de usuario y las contraseñas.

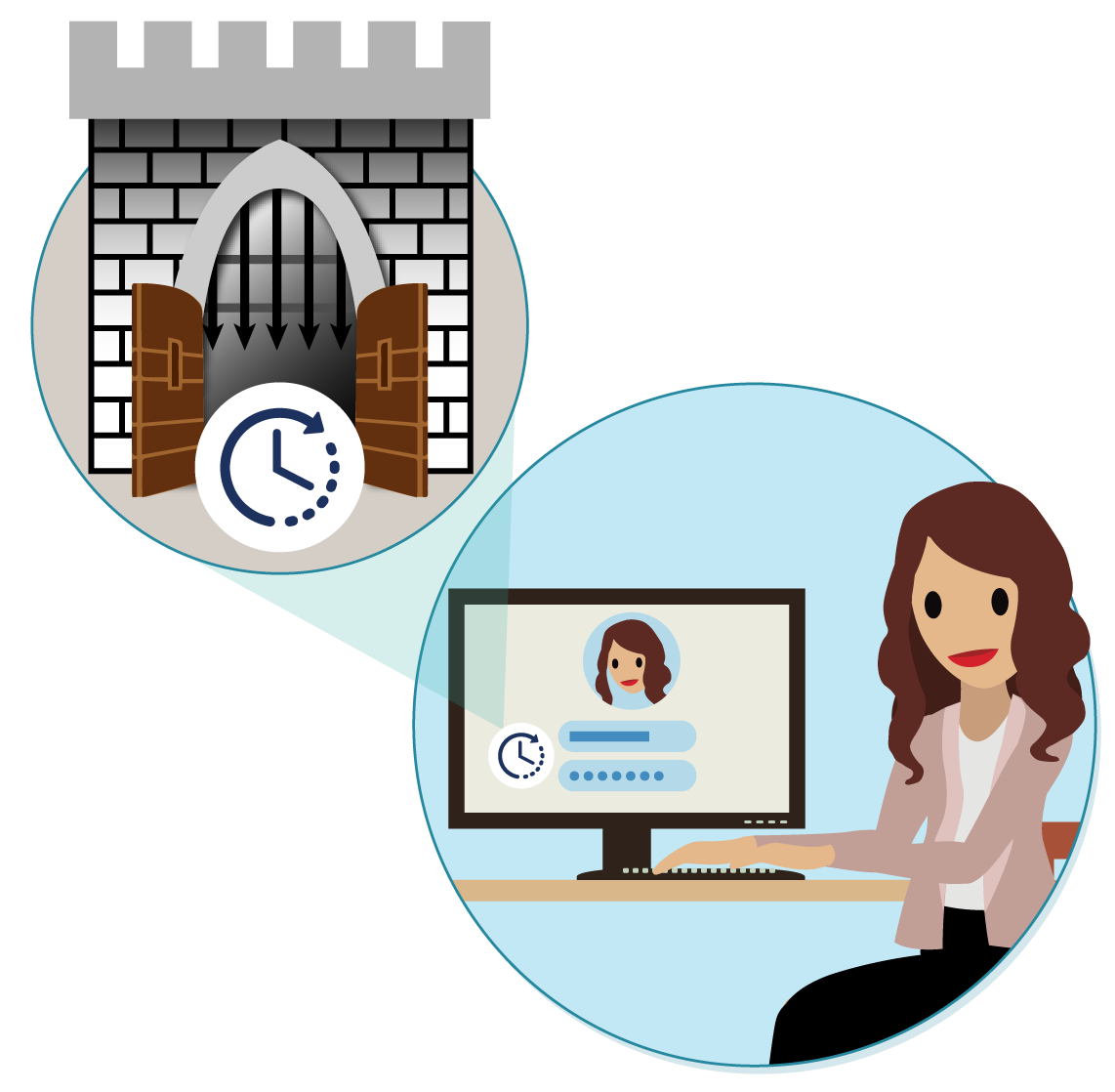

Acceso oportuno

Cuando a los usuarios se les otorga acceso permanente en lugar de temporal, las posibilidades de que se pueda generar una vulneración de seguridad aumentan. Si un usuario solo necesita acceso a datos confidenciales o a la configuración del sistema de forma ocasional, es mejor otorgarle credenciales oportunas o limitadas que puedan finalizar de forma automática luego de que complete su trabajo. De esta forma, se asegura de que la cantidad de cuentas privilegiadas se mantenga limitada y que las cuentas que ya no se utilizan obtengan una finalización adecuada.

Desarrollar procedimientos de finalización

Otra forma de controlar el acceso de los usuarios privilegiados es asegurarse de que se finalicen las cuentas sin utilizar cuando un empleado deje la organización o se traslade a un puesto diferente. Es muy importante establecer procedimientos para inhabilitar sus cuentas con acceso privilegiado.

Realizar auditorías de usuarios con acceso privilegiado

Muchas organizaciones requieren que se realicen revisiones del acceso de todos los usuarios de los sistemas, las aplicaciones y las bases de datos cada, por lo menos, 90 días. Hay ciertos aspectos que se deben tener en cuenta sobre estas auditorías.

- Si un revisor del acceso establece que el acceso no es adecuado o no es necesario para un usuario, se debe finalizar el acceso de inmediato.

- Se debe documentar la revisión y mostrar la lista inicial, la confirmación del acceso por parte del propietario del sistema o la aplicación correspondiente y la lista posterior en la que se muestra que se realizaron actualizaciones.

- Las revisiones del acceso se deben documentar y aprobar.

Supervisar las acciones de los usuarios

Se deben supervisar todas las actividades de los usuarios privilegiados. Los registros de uso deben incluir toda la información requerida para realizar un seguimiento de las acciones, incluidos el Id. de usuario, el objeto de base de datos, la acción exacta ejecutada y una lista de los registros modificados o a los que se accedió. Como los usuarios privilegiados tienen un nivel elevado de acceso, debe asegurarse de que los mismos usuarios supervisados no puedan modificar estos registros. Para prevenir esto, aloje dichos registros en bases de datos separadas y limite el acceso que tienen estos usuarios supervisados para realizar cambios en las bases de datos (acceso de escritura). También es buena idea establecer políticas que definan un comportamiento legítimo para los usuarios privilegiados. Luego, configure sistemas que puedan identificar infracciones, bloquear actividad sospechosa y enviar una alerta, todo en tiempo real.

Ahora que sabe cómo mantener buenos hábitos de ciberseguridad, puede ser la primera línea de defensa de su organización. Como persona con estado de usuario privilegiado, es su responsabilidad resguardar los datos y proteger los sistemas.

Implementar el modelo de confianza cero

La confianza cero es un modelo de seguridad que proporciona un enfoque más seguro para la gestión del acceso privilegiado, la reducción del impacto potencial del uso indebido del acceso privilegiado y la minimización de los intentos por parte de actores malintencionados de obtener acceso a datos o sistemas confidenciales. El modelo de confianza cero utiliza varias capas de protocolos de autenticación y seguridad para verificar de forma continua la identidad del usuario y otorgarle acceso en función del principio de menor privilegio.

Esto significa que, incluso si un usuario privilegiado cuenta con acceso legítimo a algunos sistemas, no obtiene acceso automático a todos los sistemas o datos. El acceso se establece en función de varios factores, incluidos la identidad, la ubicación, el dispositivo, la hora de acceso y los patrones de comportamiento del usuario. Esto asegura que las decisiones de autorización se realicen en función de datos contextuales, en lugar de simplemente asumir que un usuario con un nivel elevado de privilegios es de confianza.

Comprobación de conocimientos

¿Listo para revisar lo que aprendió? La comprobación de conocimientos a continuación no está puntuada; solo es una forma sencilla de hacerse una prueba. Para comenzar, arrastre el término en la columna izquierda hasta la descripción correspondiente a la derecha. Cuando termine de hacer coincidir todos los elementos, haga clic en Enviar para comprobar su trabajo. Para volver a empezar, haga clic en Restablecer.

¡Bien hecho!

Resumen

En este módulo, le presentamos los conceptos de acceso privilegiado y gestión del acceso privilegiado (PAM). Aprendió por qué es tan importante configurar límites de control del acceso y los desafíos de seguridad que representa este proceso. También aprendió sobre los principios fundamentales de ciberseguridad que deben guiar las políticas adecuadas de control del acceso.

Como le interesa convertirse en desarrollador, es fundamental que aprenda cómo generar seguridad en todos los aspectos de su trabajo de desarrollo. Esto incluye asegurarse de que su organización se encuentre protegida con políticas de acceso seguro. ¿Le interesa obtener más información sobre las mejores prácticas de ciberseguridad? Consulte el Centro de aprendizaje sobre ciberseguridad en Trailhead.

Recursos

-

Trailhead: Seguridad con confianza cero

-

Vínculo externo Open Web Application Security Project (OWASP): Control de acceso para la seguridad de software

-

Vínculo externo Centro de excelencia nacional de ciberseguridad (NCCOE): Dígale adiós a lo antiguo y hola a lo nuevo, y convierta la MFA en la norma

-

Vínculo externo Open Web Application Security Project (OWASP): Hoja de referencia de autorización