Proteger a identidade dos seus usuários

Objetivos de aprendizagem

Após concluir este módulo, você estará apto a:

- Configurar a autenticação multifator para seus usuários.

- Usar o aplicativo Salesforce Authenticator em logins de MFA.

- Receber as informações de login dos usuários que fazem o login na sua organização.

Proteger o acesso à conta com autenticação multifator e Salesforce Authenticator

Sozinhos, os nomes de usuário e senhas não são proteção suficiente contra ameaças cibernéticas como ataques de phishing. Um jeito eficaz de melhorar a segurança do seu processo de login e proteger os dados da sua organização é exigir que os usuários forneçam evidências adicionais para provar sua identidade ao fazer login. Os especialistas de segurança chamam essa estratégia de autenticação multifator (ou MFA, na sigla em inglês). No Salesforce, acreditamos que a MFA é tão importante que exigimos isso para todos que acessam nossos produtos e serviços. Para saber mais sobre o requisito de MFA, confira as Perguntas frequentes sobre autenticação multifator do Salesforce.

O que é a autenticação multifator?

O nome dela parece uma equação matemática, né? Não importa se você ama matemática de paixão ou sente um calafrio só de pensar em fazer umas contas: a MFA não tem nada a ver com o que aprendemos nas aulas de álgebra. Mas ela tem tudo a ver com garantir que seus usuários realmente sejam quem alegam ser.

A propósito, você pode estar mais familiarizado com os termos autenticação de dois fatores ou 2FA. Não se preocupe! Embora a 2FA seja um subconjunto da MFA, estamos efetivamente falando sobre a mesma coisa.

Então, quais são exatamente os vários fatores? Eles são diferentes tipos de prova que os usuários fornecem ao fazer login para confirmar sua identidade.

- Um fator é algo que os usuários sabem. Para logins do Salesforce, essa é uma combinação de nome de usuário e senha.

- Outros fatores são métodos de verificação que um usuário tem em sua posse, como um dispositivo móvel com um aplicativo autenticador instalado ou uma chave de segurança física.

Talvez você não conhecesse o nome desse recurso, mas é provável que já tenha usado a autenticação multifator. Sempre que saca dinheiro no caixa eletrônico, você usa um item de sua posse (seu cartão do banco) e algum outro elemento do seu conhecimento (sua senha).

Exigir outro fator além de nome de usuário e senha adiciona uma camada de segurança extra e importante à sua organização. Mesmo que a senha de um usuário seja roubada, as probabilidades de um invasor adivinhar ou imitar um fator que um usuário possua fisicamente são baixas.

Curtiu? Vejamos como isso funciona.

Como funciona a autenticação multifator

A MFA adiciona uma etapa extra ao seu processo de login do Salesforce.

- Um usuário insere o nome de usuário e a senha, como de costume.

- Em seguida, ele recebe uma solicitação para fornecer um dos métodos de verificação compatíveis com o Salesforce.

Você pode permitir um ou todos estes métodos de verificação.

Salesforce Authenticator |

Um aplicativo móvel gratuito que se integra perfeitamente ao seu processo de login. Os usuários podem verificar rapidamente sua identidade por meio de notificações por push. Falaremos mais sobre esse aplicativo em instantes. |

Aplicativos autenticadores TOTP de terceiros |

Aplicativos que geram códigos de verificação temporários exclusivos que os usuários digitam quando solicitados. Esse código às vezes é chamado de senha única temporária, ou a sigla TOTP em inglês. Os usuários podem escolher várias opções, incluindo o Google Authenticator, o Microsoft Authenticator ou o Authy. |

Chaves de segurança |

Pequenos tokens físicos que se parecem com um pen drive. O login com essa opção é rápido e fácil; os usuários simplesmente conectam a chave ao computador e pressionam o botão da chave para verificar sua identidade. Os usuários podem usar qualquer chave compatível com os padrões FIDO Universal Second Factor (U2F) ou FIDO2 WebAuthn, como o YubiKey da Yubico ou a Titan Security Key do Google. |

Autenticadores embutidos |

Leitores biométricos, como scanners de impressão digital ou reconhecimento facial, que são incorporados no dispositivo do usuário. Em alguns casos, autenticadores embutidos podem aproveitar um PIN ou senha que os usuários configuram no sistema operacional de seu dispositivo. Exemplos comuns incluem Touch ID, Face ID e Windows Hello. |

Quando os usuários terão que concluir a autenticação multifator?

Os usuários devem fornecer vários fatores sempre que fizerem login. Como parte dos termos de serviço da Salesforce, todos os clientes devem usar MFA para logins na interface do usuário. Isso garante que todas as organizações do Salesforce sejam protegidas com segurança adequada desde o início.

Para intensificar ainda mais a segurança, você pode exigir a MFA em outras circunstâncias.

- Quando os usuários acessam APIs do Salesforce. Para saber sobre a configuração da MFA para acesso à API, confira o artigo de ajuda Definir requisitos de login de autenticação multifator para acesso à API.

- Quando os usuários acessam um aplicativo conectado, um painel ou um relatório. Esse processo é conhecido como autenticação avançada ou de alto nível.

- Isso pode acontecer antes que o usuário leia um acordo de licença durante um login personalizado ou dentro de um aplicativo personalizado, por exemplo.

Suas opções para ativar a MFA

Como mencionamos anteriormente, o Salesforce exige que todos usem a MFA para fazer login na interface de usuário de um produto. E para ajudar os usuários com essa exigência, a MFA é uma parte padrão do processo de login em organizações de produção do Salesforce. Normalmente, não é preciso nenhum procedimento especial para ativá-la.

Dito isto, os administradores de uma nova organização de produção podem desativar temporariamente a MFA se precisarem de um tempo para treinar seus usuários sobre como registrar-se para MFA e iniciar sessões com ela. Portanto, é uma boa ideia saber como habilitar a MFA novamente quando todos estiverem prontos. E você pode ativar a MFA com facilidade em outros tipos de organizações também, incluindo sandboxes, organizações de desenvolvedor, e até mesmo em Trailhead Playgrounds!

Ativar a MFA é simples: basta marcar uma caixa de seleção em Setup (Configuração). Mostraremos como fazer isso daqui a pouco.

Verificar se o nível de segurança da sessão está definido para MFA

Na maioria das organizações de produção, o nível de segurança associado ao método de login com MFA é configurado adequadamente. Mas recomendamos conferir isso, por via das dúvidas.

- Em Setup (Configuração), insira

Session Settings(Configurações de sessão) na caixa Busca rápida e selecione Session Settings (Configurações de sessão).

- Em Níveis de segurança de sessão, verifique se a autenticação multifator está na categoria Alta garantia.

Agora você pode começar sua jornada com a MFA.

Ativar a MFA

Digamos que você seja um administrador do Salesforce na Jedai Technologies, uma empresa que não fica em uma galáxia muito, muito distante. Quando a organização de produção da Jedeye Technologies foi lançada pela primeira vez, a MFA foi desabilitada para dar aos usuários da Jedeye um tempinho para se prepararem para fazer login com ela. Agora, seu chefe de segurança deu uma missão para você: fazer todos os funcionários fornecerem mais informações além de seus nomes de usuário e suas senhas toda vez que fizerem login na organização de produção da empresa.

Ah, e uma nova funcionária, Cê Treispeo, acaba de chegar na empresa. Comece criando um usuário do Salesforce para Cê e habilitando a MFA na organização do Salesforce da Jedeye Technologies.

Pronto para pôr a mão na massa?

Inicie seu Trailhead Playground agora para acompanhar e experimentar as etapas deste módulo. Para abrir seu Trailhead Playground, role até o desafio prático e clique em Iniciar. Você também poderá utilizar o Trailhead Playground quando for necessário concluir os desafios práticos.

Como mencionamos, você também precisa de um dispositivo móvel com Android ou iOS para completar algumas das tarefas.

Step 1: Criar um usuário

- Em Setup (Configuração), insira

Users(Usuários) na caixa Quick Find (Busca rápida) e selecione Users (Usuários).

- Clique em Novo usuário.

- Nos campos de nome e sobrenome, insira

Sia(Cê) eThripio(Treispeo), respectivamente.

- Insira seu endereço de e-mail no campo E-mail. Essa configuração fará a Cê receber notificações sobre o usuário.

- Crie e insira um nome de usuário para a Cê no campo Nome de usuário. O formato deverá ser de um endereço de e-mail, mas não é necessário que seja real. Verifique se o endereço de e-mail é exclusivo em seu Trailhead Playground. Você insere este nome de usuário para fazer login como Cê mais tarde; por isso, sugerimos escolher um nome curto e fácil de lembrar. Precisa de ideias? Tente usar a inicial do primeiro nome, o sobrenome de Cê e a data atual, assim: CTreispeo.12202020@trailhead.com.

- Edite ou aceite o valor do apelido.

- Em Licença de usuário, selecione Salesforce Platform.

- Em Perfil, selecione Plataforma padrão de usuário. Aproveite que está aqui para desativar as opções de receber alertas do Salesforce CRM Content. Não precisa lotar sua caixa de entrada com e-mails desnecessários do Salesforce.

- Confira se a opção Gerar uma nova senha e notificar o usuário imediatamente está selecionada – essa opção encontra-se quase no final da página. O Salesforce enviará um e-mail para você falando sobre o novo usuário da Cê porque você inseriu seu endereço de e-mail no campo E-mail.

- Clique em Salvar. O Salesforce enviará um e-mail para você com um link para confirmar o usuário e definir a senha da Cê. Nota: Se receber um erro informando que o nome de usuário já existe, crie um usuário com outro nome.

- Faça o login como Cê e redefina a senha.

Depois de definir a senha, é hora de habilitar a MFA para os usuários da Jedeye.

Ativar a MFA para todos em sua organização

Você pode habilitar a MFA rapidamente para todos os usuários em uma organização com uma única caixa de seleção.

- Em Setup (Configuração), insira

Identity(Identidade) na caixa Quick Find (Busca rápida) e selecione Identity Verification (Verificação de identidade).

- Marque a caixa de seleção Require multi-factor authentication (MFA) for all direct UI logins to your Salesforce org (Exigir autenticação multifator para todos os logins diretos de interface do usuário na sua organização do Salesforce).

- Clique em Salvar.

Pronto! Todos na sua organização agora precisam concluir a MFA ao fazer login. Da próxima vez que os usuários fizerem login (incluindo a Cê, sua nova funcionária), eles são solicitados a fornecer um método de verificação como segundo fator, além de seu nome de usuário e senha do Salesforce.

Neste ponto, você pode ter uma pergunta na sua cabeça: E se algumas contas de usuário na minha organização da vida real, como contas de ferramentas de automação de testes, estiverem isentas do requisito de MFA? A configuração de MFA também as afeta?

É verdade que o requisito de MFA do Salesforce não se aplica a alguns tipos de usuários. Se você tiver qualquer usuário isento, há uma permissão de usuário que pode ser aplicada para excluí-lo da MFA. Para saber quais tipos de usuário estão isentos e como excluí-los, consulte Excluir usuários isentos da MFA na Ajuda do Salesforce.

Como os usuários registram o Salesforce Authenticator para logins com MFA

Assim como chegar de surpresa na casa de alguém que vive em uma cidade nas nuvens, a exigência da autenticação multifator sem ajudar seus usuários a obter pelo menos um método de verificação é uma péssima ideia. Talvez você não seja congelado nem transformado em um prisioneiro, mas é possível que receba várias ligações na pior hora possível – por exemplo, quando estiver assistindo a um filme épico. Por sorte, o Salesforce ajuda você a facilitar a vida dos seus usuários. É só pedir para eles baixarem um aplicativo autenticador no dispositivo móvel e conectarem-se à conta do Salesforce.

Caso os usuários não queiram baixar um aplicativo na hora, isso não será o fim do mundo. Eles são automaticamente solicitados a registar um método de verificação para a MFA quando fazem login.

Cê Treispeo, sua nova funcionária, quer usar o aplicativo móvel Salesforce Authenticator para poder aproveitar o recurso de notificação por push para autenticação rápida. Vamos ver como o processo de registro e login funciona. Pegue seu dispositivo móvel Android ou iOS e imagine que ele é o celular da Cê. Você baixará o aplicativo Salesforce Authenticator e fará a conexão dele com a conta do Salesforce da Cê.

Já vou avisando que você ficará alternando entre dois aparelhos nas próximas etapas. Quando estiver no CELULAR, você está atuando como a Cê no aplicativo Salesforce Authenticator. Quando estiver no DESKTOP, você terá feito um login como a Cê no seu Trailhead Playground em um navegador da Web.

- TELEFONE: Baixe e instale o Salesforce Authenticator para iOS na App Store e para Android no Google Play.

- TELEFONE: Dê um toque no ícone do aplicativo para abrir o Salesforce Authenticator.

- TELEFONE: No aplicativo, confira o tour para aprender como o Salesforce Authenticator funciona.

- DESKTOP: Caso ainda esteja em seu login do Trailhead Playground como administrador do sistema, faça logout.

- DESKTOP: Use o nome de usuário e a senha da Cê para entrar.

- DESKTOP: O Salesforce solicita que você conecte o Salesforce Authenticator à conta da Cê.

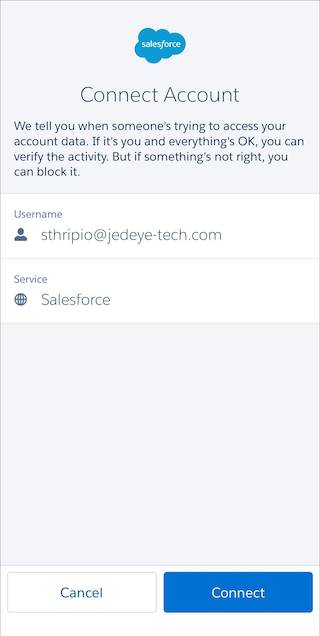

- TELEFONE: No Salesforce Authenticator, toque em Connect Your Account (Conectar sua conta). O aplicativo exibirá uma frase de duas palavras

- DESKTOP: Insira a frase no campo Frase de duas palavras.

- DESKTOP: Clique em Connect (Conectar).

- TELEFONE: O Salesforce Authenticator mostra detalhes sobre a conta da Cê: o nome de usuário e o nome do provedor de serviços dela que, nesse caso, é o Salesforce.

- TELEFONE: Dê um toque em Conectar.

- DESKTOP: Cê registou com sucesso o Salesforce Authenticator e fez login na conta do Salesforce! Ela pode ir fazer o que quiser agora.

A partir desse momento, a Cê receberá uma notificação no celular sempre que fizer login em sua conta do Salesforce. Ela abre o Salesforce Authenticator e confere as informações da atividade. Se tudo parece correto, ela toca em Aprovar e conclui o login.

E se outra pessoa tentar fazer login com o nome de usuário e senha da Cê? Você adivinhou: ela recebe uma notificação sobre isso também e pode indicar ao Salesforce Authenticator para negar a solicitação de login. Ufa!

Vejamos em mais detalhes quais são os dados que o Salesforce Authenticator monitora.

- O serviço que esse usuário está querendo acessar. Além do Salesforce, você pode usar o Salesforce Authenticator com o gerenciamento de senhas LastPass ou com outros serviços que exijam uma autenticação mais robusta.

- O usuário que está tentando fazer o login.

- A ação que o Salesforce Authenticator está avaliando. Talvez outras ações sejam exibidas aqui se você configurar uma segurança bem severa. Por exemplo: você pode exigir autenticação quando alguém tenta acessar um registro ou painel. Esse processo é chamado de autenticação "avançada".

- Informações sobre o navegador ou aplicativo no qual está ocorrendo a tentativa de login, incluindo o dispositivo utilizado.

- A localização do celular.

Fazer backup de contas conectadas

Agora que a conta da Cê está conectada ao Salesforce Authenticator, ela pode ativar backups de conta fazendo a verificação do seu endereço de email. Desta forma, ela pode restaurar as suas contas conectadas se mudar de dispositivo móvel ou perdê-lo.

- TELEFONE: No Salesforce Authenticator, toque no ícone de configurações no canto superior esquerdo.

- TELEFONE: Toque no botão de alternância Back Up Accounts (Fazer backup de contas.

- TELEFONE: Digite o endereço de email de Cê (o seu) e toque em Send Code (Enviar código) para que o aplicativo envie um código de verificação por email.

- TELEFONE: Verifique o email de Cê (o seu) e digite o código no Salesforce Authenticator.

- TELEFONE: O aplicativo pedirá a Cê que defina uma senha. Ela pode usar esse código se no futuro precisar restaurar as próprias contas conectadas.

Verificar se o Salesforce Authenticator consegue enviar notificações

O Salesforce Authenticator facilita o uso da MFA com a magia das notificações push. Mas a Cê deve garantir que o aplicativo tenha permissão para enviar esse tipo de notificações!

- TELEFONE: No Salesforce Authenticator, toque no ícone de configurações para voltar à página de configurações.

- TELEFONE: Certifique-se de que a seção Push Notifications (Notificações push) está definida como Enabled (Habilitadas). Caso contrário, toque em Change in Settings (Alterar nas configurações) para ir até as configurações do dispositivo móvel. Lá, atualize as permissões do Salesforce Authenticator para permitir notificações.

Automatizar o processo de autenticação

Digamos que a Cê faça um login no mesmo lugar (como no escritório, em casa ou na lanchonete favorita dela) com bastante frequência. Com o passar do tempo, talvez ela fique cansada de ter que clicar em Aprovar todas as vezes em seu celular. Se ela deixar o Salesforce Authenticator usar os serviços de localização do celular, será possível ordenar ao aplicativo para monitorar a atividade dela automaticamente quando ele reconhecer todos os detalhes. Em outras palavras, se ela fizer login de um local específico usando o mesmo dispositivo e o mesmo navegador ou aplicativo, não precisará sequer tirar o celular do bolso. O Salesforce Authenticator pode cuidar das solicitações da MFA automaticamente!

Vamos testar.

- DESKTOP: Faça o logout da conta da Cê e realize o login de novo.

- TELEFONE: No prompt, selecione Confiar e automatizar esta solicitação. E então toque em Approve (Aprovar).

- O Salesforce Authenticator salva esses detalhes como uma solicitação de confiança.

- DESKTOP: Faça logout da conta da Cê e faça login novamente. Tcharam! Você verá que ninguém lhe pede aprovação. O Salesforce Authenticator reconhece que todos os detalhes correspondem à solicitação de confiança que você salvou anteriormente. O acesso foi concedido automaticamente!

Sempre que ela tentar realizar o login em um navegador ou dispositivo diferente, ou de um novo local, poderá adicionar os novos detalhes à lista de solicitações de confiança do Salesforce Authenticator. Ela pode salvar quantas solicitações de confiança quiser, inclusive para outras contas e ações. Para visualizar as solicitações de confiança de uma conta, Cê toca o ícone de seta que abre a página de detalhes da conta.

A página de detalhes da conta lista as solicitações de confiança e o histórico de atividades de login. A opção item Atividades monitoradas exibe quantas vezes o Salesforce Authenticator monitorou o login da Cê no Salesforce. A opção Automações exibe quantas vezes o Salesforce Authenticator realizou o login da Cê de forma automática com uma solicitação de confiança.

O que acontecerá caso a Cê pare de confiar em uma solicitação? Simples. É só excluí-lo (deslizando para a esquerda). Ela poderá eliminar todas as solicitações de confiança de uma só vez selecionando  e depois Remove All Trusted Requests (Remover todas as solicitações de confiança).

e depois Remove All Trusted Requests (Remover todas as solicitações de confiança).

Às vezes, uma verificação automática pode não funcionar, como quando a conexão de dados não está funcionando. Tudo bem. A Cê só precisará inserir o código TOTP exibido pelo Salesforce Authenticator.

Quer restringir as verificações automáticas dos usuários apenas a endereços de IP que sejam de confiança, como a rede da sua empresa? Ou prefere evitá-las completamente? Pode ser também. Após fazer o login como administrador, vá até as Configurações de verificação de identidade da sua organização e altere o que for permitido.

Para conhecer os meandros da automação com o Salesforce Authenticator, confira a Ajuda do Salesforce: Automatizar a autenticação multifator com o Salesforce Authenticator e Otimizar e solucionar problemas de automação no Salesforce Authenticator.

O que aconteceria se a Cê perdesse o celular?

Bela pergunta. Como você já sabe, os usuários ficam perdidos e isolados em planetas desabitados e acabam perdendo o celular. Isso acontece toda hora. Caso a Cê perca o celular, compre um celular novo ou exclua o Salesforce Authenticator sem querer, ela tem algumas opções. A Cê pode restaurar suas contas do backup que fez anteriormente, ou você pode desconectar a conta dela do Salesforce Authenticator para ela poder registrar o aplicativo novamente.

Se a Cê habilitou os backups de conta em seu aplicativo Salesforce Authenticator, ela não terá problemas. Basta reinstalar o Salesforce Authenticator em seu novo celular. Ao abrir o aplicativo, ela verá a opção de restaurar suas contas do backup. A Cê digita a senha usada quando o backup das contas foi feito e suas contas aparecem no celular.

E se a Cê não fez backup das contas? Eis o que você pode fazer para ajudar.

- Faça o login como administrador.

- Em Setup (Configuração), insira

Users(Usuários) na caixa Quick Find (Busca rápida) e selecione Users (Usuários).

- Clique no nome da Cê.

- Na página de detalhes do usuário da Cê, clique em Desconectar junto de Registro do aplicativo: Salesforce Authenticator.

Da próxima vez que a Cê fizer o login, o sistema pede para ela conectar o Salesforce Authenticator de novo se ela não tiver outro método de verificação conectado.

Monitorar quem está fazendo login na sua organização

Uma parte importante do trabalho do administrador é saber quem está fazendo um login na sua organização. É para isso que serve o histórico de verificação de identidade.

- Faça login como administrador do sistema do seu Trailhead Playground.

- Em Setup (Configuração), insira

Verification(Verificação) na caixa Busca rápida e selecione Identity Verification History (Histórico de verificação de identidade).

Confira a coluna Localização. Nela, você verá o país do usuário na configuração padrão, mas é possível obter mais detalhes criando uma exibição personalizada.

Parabéns, administrador! Você viu como é fácil para seus usuários configurar e fazer login com MFA. Incentivamos você a explorar outras opções de implementação da MFA, por exemplo, a ativação de chaves de segurança ou autenticadores embutidos como opções de método de verificação alternativas. Ambas essas opções são uma ótima escolha se os usuários não têm um dispositivo móvel ou quando os celulares não são permitidos nas instalações. Agora vamos ver como ter ainda mais controle sobre seu processo de login na próxima unidade.

Recursos

- Ajuda do Salesforce: Habilitar a MFA para logins diretos do usuário

- Ajuda do Salesforce: Decidir como os usuários selecionam um método de verificação durante o processo de registro

- Ajuda do Salesforce: Salesforce Authenticator

- Ajuda do Salesforce: Requisitos para o Salesforce Authenticator (Versões 2 e 3)

- Ajuda do Salesforce: Registar o Salesforce Authenticator como um método de verificação de identidade

- Ajuda do Salesforce: Registar um aplicativo autenticador de terceiros como um método de verificação de identidade

- Ajuda do Salesforce: Habilitar chaves de segurança U2F ou WebAuthn para verificação de identidade

- Ajuda do Salesforce: Registar uma chave de segurança como um método de verificação de identidade

- Ajuda do Salesforce: Habilitar autenticadores embutidos para verificação de identidade

- Ajuda do Salesforce: Registrar um autenticador embutido para verificação de identidade

- Ajuda do Salesforce: Fluxos de login personalizado

- Ajuda do Salesforce: Monitorar o histórico de verificação de identidade

- Ajuda do Salesforce: Fazer backup das contas conectadas no aplicativo móvel Salesforce Authenticator

- Ajuda do Salesforce: Perguntas frequentes sobre a autenticação multifator do Salesforce