イベントログファイルのダウンロードと視覚化

学習の目的

この単元を完了すると、次のことができるようになります。

- イベントログファイルをダウンロードする。

- イベントログファイルの構造を説明する。

- cURL または Python スクリプトを使用してファイルをダウンロードする方法を説明する。

- イベントログファイルデータを視覚化するためのオプションを挙げる。

イベントログファイルのダウンロード

開発者コンソールを使用して、組織のイベントを確認し、条件に基づいてイベントを絞り込むことができます。ただし、アプリケーションプログラミングインターフェース (API) を使用してデータにアクセスしているため、別のツールを使用してより簡単にイベントログファイルを処理することもできます。イベントモニタリングを最大限に活用するためには、Salesforce からイベントログファイルをダウンロードして、経時的に追跡できるようします。

イベントログファイルは次の数種の方法でダウンロードできます。

- Event Log File (ELF) Browser (イベントログファイルブラウザー) アプリケーションを使用した直接ダウンロード

- cURL スクリプト

- Python スクリプト

各方法を見ていきましょう。

ブラウザーからのログのダウンロード

組織のイベントモニタリングデータをダウンロードする単純明快なアプローチは、ELF ブラウザーアプリケーションを使用することです。では、実際に試してみましょう。

- [Setup (設定)] の [Event Log File Browser (イベントログファイルブラウザー)] に移動します。日付範囲を選択します。

- イベントログファイルの横にあるドロップダウンリストから、[Download as CSV File (CSV ファイルとしてダウンロード)] を選択します。

このリストには、EventLogFile を照会したときに表示されたものと同じイベントログファイルが表示されます。これらのファイルをブラウザーアプリケーションで開くことはできませんが、直接ダウンロードすることや、スクリプトを使用することができます。

ここでは、直接ダウンロードする方法を見ていきます。

-

ボタンをクリックして、ログをカンマ区切り値 (.csv) ファイルにダウンロードします。各ファイルには、過去 24 時間に (イベントモニタリングのユーザーの場合は 1 時間ごとに) 組織で生じた特定の種別のイベントがすべて記載されます。

ボタンをクリックして、ログをカンマ区切り値 (.csv) ファイルにダウンロードします。各ファイルには、過去 24 時間に (イベントモニタリングのユーザーの場合は 1 時間ごとに) 組織で生じた特定の種別のイベントがすべて記載されます。

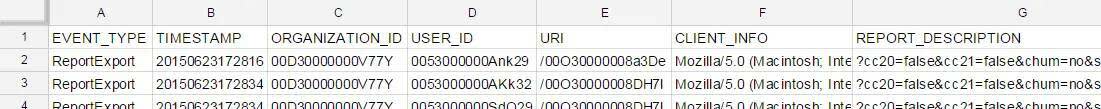

- ReportExport ログファイルをダウンロードします。このファイルをスプレッドシートで開いて内容を確認します。

今回はイベントが記載されています。これで機密情報がどのように漏洩したかを突き止めることができます。リードレポートの ID が 00O30000008a3De であるとします。URI 項目にエクスポートされたレポートの ID が記載され、USER_ID 項目にレポートをエクスポートしたユーザーの ID が記載されます。このすべての情報が犯人の特定に役立ちます。

ユーザー ID とレポート ID が一致しました。これで Rob Burgle がレポートをエクスポートしたことを実証する十分な証拠を手に入れました。正当な処罰が下されることでしょう。

cURL を使用したイベントログファイルのダウンロード

機密情報が漏洩された方法についてわかったところですが、これも Salesforce システム管理者としての主な役割の 1 つにすぎません。イベント種別ごとに  ボタンがあり、cURL スクリプトをダウンロードしてコンピューターのコマンドラインで実行することもできます。組織からのデータのダウンロードに使用できるコマンドラインツールにはさまざまなものがありますが、cURL もその 1 つです。このスクリプトは、前のステップでダウンロードしたものとまったく同じ .csv ファイルをダウンロードします。それならば、直接ダウンロードツールではなく、cURL を使用する理由は何なのでしょうか。

ボタンがあり、cURL スクリプトをダウンロードしてコンピューターのコマンドラインで実行することもできます。組織からのデータのダウンロードに使用できるコマンドラインツールにはさまざまなものがありますが、cURL もその 1 つです。このスクリプトは、前のステップでダウンロードしたものとまったく同じ .csv ファイルをダウンロードします。それならば、直接ダウンロードツールではなく、cURL を使用する理由は何なのでしょうか。

cURL の使用は最初の方法よりも複雑ですが、イベントログファイルをより柔軟に処理できます。ログファイルを手動でダウンロードするのではなく、スクリプトの実行時間をスケジュールできるため、組織の最新のイベントログファイルをいつでもすぐに確認できます。また、データを任意の形式に変換することも可能です。組織にインテグレーション担当者がいる場合は、このスクリプトを送り渡せば自動化の取り組みが促進されます。

cURL スクリプトを使用してイベントログファイルをダウンロードする場合は、次の操作が必要です。

- Salesforce ログイン情報を指定します。

- OAuth を使用してログインし、アクセストークンを取得します。

- REST クエリを使用して目的のログを指定します。

- クエリの結果を解析して、日付ベースのファイル構造の作成などの作業を可能にします。これにより、任意の日付に変換を実行できるようになります。

Python を使用したイベントログファイルのダウンロード

組織のイベントログファイルをよりプログラム化した方法でダウンロードする必要がある場合は、Python スクリプトを使用できます。cURL スクリプトではなく Python スクリプトを使用する利点の 1 つは、Windows ユーザーが作業しやすいことですが、Mac や Linux ユーザーにも適しています。

Python は、経験豊富なプログラマーでなくても簡単に理解できます。一定の設定を要するものの、設定してしまえばダウンロードスクリプトを簡単に実行できます。

イベントログファイルのデータの視覚化

イベントログファイルと Salesforce からそれらをダウンロードする方法について詳しく説明してきましたが、ここでデータの視覚化についても言及しておきます。スプレッドシートの何千もの行の中から特定の情報を見つけ出すことは、干し草の山から針を探し出すようなものです。概して、レポートのエクスポートやユーザーログインの 1 つのインスタンスを見つけても役には立ちません。おそらく何か勘付くのは、いつもとは違う行動を察知したときです。イベントログファイルを定期的にダウンロードして、データを視覚的に表示できれば、組織内で何が行われているかをすぐさま検知できます。

イベントモニタリングは、ログデータの視覚化ツールである Event Monitoring Analytics アプリケーションに含まれています。ほかのツールを使用してデータを整えることもできます。こうしたツールの中には特にイベントログファイルをサポートするものもありますが、追加設定を要するものもあります。各プラットフォームについて詳述はしませんが、以下に概要を示しておきます。

Event Monitoring Analytics アプリケーション: この Analytics アプリケーションでは、Salesforce プラットフォームを離れずにイベントモニタリングデータに関するインサイトを得ることができます。Salesforce からこのアプリケーションにデータが自動的に読み込まれるため、組織で実行されている処理の最新情報をいつでも明瞭に視覚化できます。このアプリケーションにはイベントデータを使用する一連のダッシュボードが事前統合されているため、イベントモニタリングをすぐに開始できます。

Splunk App for Salesforce: このアプリケーションは、組織での Salesforce の利用状況を分析して視覚化するもので、セキュリティ、パフォーマンス、ユーザーの行動の実態を把握できます。Splunk Add-On for Salesforce は、Splunk ソフトウェアのシステム管理者が REST API を使用してさまざまなデータを収集できるようにします。Splunk Enterprise Security など、ほかの Splunk アプリケーションで使用できる入力値も提供します。

FairWarning: このユーザー活動監視専用のソリューションは、Salesforce ログファイルを変換し、イベントモニタリング、リアルタイムストリーム、参照オブジェクト、変更データキャプチャ (CDC) イベントと相関させます。これにより、異常な行動に対するユーザー中心のインサイトとリアルタイムアラートを提供できます。その結果、脅威を未然に特定し、Salesforce データへのリスクを軽減できます。FairWarning では 1 つのビューで複数の組織をサポートし、30 日を超えたデータを保存します。また、48 時間以内に監視を稼働させることで価値を早期に実現できます。FairWarning のインサイトは、使用状況、採用、パフォーマンスの使用事例にも使用でき、イベントモニタリングと Salesforce の投資利益実現をサポートします。AppExchange で入手できます。

New Relic Insights: Salesforce 向けのこのソリューションでは、ソフトウェアパフォーマンスのエンドツーエンドのビジネス上の影響を簡単に理解できます。イベントモニタリングデータをインサイトに自動的にインポートし、簡単に構築できるダッシュボードを強化して、ユーザーインターフェースですぐさまデータを照会します。

これで、イベントモニタリングが組織で果たす役割を掴めたのではないかと思います。イベントログファイルを使用して事件を解決したほか、組織のイベントのダウンロードおよび視覚化によるさまざまな可能性についても見てきました。つまり、利用状況を調査し、安全性を確保し、組織を向上させるために必要なツールを手に入れたことになります。探偵諸氏の健闘を祈ります。

リソース

- Salesforce 開発者: Download Large Event Log Files Using cURL with REST (cURL を REST で使用して大きなイベントログファイルをダウンロードする)

- 外部サイト: Salesforce Hacker: Downloading Event Log Files Using a Script (Salesforce ハッカー: スクリプトを使用したイベントログファイルのダウンロード)

- 外部サイト: Salesforce Hacker: ElfPy—A Tasty Little Script for Downloading Event Log Files on Multiple Platforms (Salesforce ハッカー: ElfPy — マルチプラットフォームでイベントログファイルをダウンロードするための便利な軽量スクリプト)

- Saleforce ヘルプ: イベントログファイルブラウザー

- Salesforce ヘルプ: Event Monitoring Analytics アプリケーション

- 外部サイト: Splunk App for Salesforce

- 外部サイト: New Relic

- Salesforce AppExchange: FairWarning for Salesforce アプリケーション