内部ユーザーのシングルサインオンの設定

学習の目的

このモジュールを完了すると、次のことができるようになります。

- 統合 ID を作成する。

- サードパーティ ID プロバイダーからのシングルサインオンを設定する。

- SAML 要求のトラブルシューティングに使用するツールを認識する。

シングルサインオン

[私のドメイン] のログイン URL があれば、安全で覚えやすい URL を使用して従業員が Salesforce 組織に簡単にログインできます。

さらに簡略化して、ユーザーのログインを一切不要にすることもできます。その場合は、シングルサインオン (SSO) を設定します。

SSO には多くのメリットがあります。

- パスワードの管理に費やす時間が減少する。

- 従業員が Salesforce に手動でログインする必要がなければ、従業員の時間が節約される。ユーザーがオンラインアプリケーションにログインするまでに 5 ~ 20 秒かかっていることをご存知でしたか? 塵も積もれば山となります。

- Salesforce の利用者が増える。ユーザーは Salesforce レコードおよびレポートへのリンクを送信でき、受信者はワンクリックで開くことができます。

- 機密情報へのアクセスを 1 か所で管理できる。

この単元では、ユーザーが別のところ (オンプレミスアプリケーションなど) でログインし、その後 Salesforce にログインなしでアクセスする、インバウンド SSO の設定方法について説明します。また、ユーザーが Salesforce にログインし、その後、ほかのサービスに再度ログインすることなくアクセスする、アウトバウンド SSO も設定できます。

MFA の注意事項

最初の単元で取り上げた MFA 要件を覚えていますか? SSO ユーザーにもこの要件が適用されます。従業員がオンプレミスアプリケーションや SSO ID プロバイダーを使用して Salesforce にアクセスする場合も、最初に MFA を完了する必要があります。

ここでは、SSO ユーザーに MFA を適用する方法について説明しませんが、簡単に実行する方法があります。Salesforce に付属の MFA サービスを SSO 設定に使用する場合は、Salesforce ヘルプの「SSO での Salesforce MFA の使用」を参照してください。また、SSO プロバイダーの MFA サービスを利用する場合は、ユーザーが Salesforce にアクセスするときではなく、プロバイダーにログインするときに MFA を必須にすることもできます。

サードパーティ ID プロバイダーを使用したインバウンド SSO の設定

サードパーティ ID プロバイダーを使用したインバウンド SSO の設定を始めましょう。

IT 部門の Sean Sollo 部長から、Salesforce ユーザーに SSO を設定し、Jedeye ネットワークのログイン情報を使用して Salesforce 組織にログインできるようにすることを指示されます。ここでは、Jedeye Tech の新入社員である Sia Thripio の SSO を設定する手順を見ていきます。Axiom Heroku Web アプリケーションを ID プロバイダーとしてインバウンド SSO を設定します。

難しそうですか? そんなことはありません。細かいステップに分割して見ていきましょう。

- 各ユーザーの統合 ID を作成します。

- Salesforce で SSO の設定を行います。

- SSO プロバイダーで Salesforce の設定を行います。

- すべてが機能することを確認します。

ステップ 1: 統合 ID を作成する

SSO を設定する場合、各ユーザーを識別する一意の属性を使用します。この属性となるのが、Salesforce ユーザーをサードパーティ ID プロバイダーに関連付けるリンクです。ユーザー名、ユーザー ID、統合 ID のいずれかを使用できます。ここでは統合 ID を使用します。

統合 ID といっても、統合された組織の ID ではありません。基本的に、ID 業界が一意のユーザー ID に対して用いる用語です。

通常は、ユーザーアカウントを設定するときに統合 ID を割り当てます。本番環境に SSO を設定するときは、Salesforce データローダーなどのツールを使用して一度に多数のユーザーに統合 ID を割り当てることができます。ここでは、Jedeye Technologies の新入社員である Sia Thripio のアカウントを設定することにします。

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Users(ユーザー) と入力し、[Users (ユーザー)] を選択します。

- Sia の名前の横にある [Edit (編集)] をクリックします。

- [Single Sign On Information (シングルサインオン情報)] で、[Federation ID (統合 ID)] に

sia@jedeye-tech.comと入力します。ヒント: 統合 ID は、組織内のユーザーごとに一意でなければなりません。ユーザー名が便利なのはこのためです。ただし、ユーザーが複数の組織に属している場合は、各組織でユーザーに同じ統合 ID を使用します。

![[Federation ID (統合 ID)] が丸で囲まれた [SSO Settings (SSO 設定)] ページ。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_sso/images/ja-JP/9e7231bb817200fc10f638d4e347c917_kix.1zjvsi4trn61.png)

-

[Save (保存)] をクリックします。

ステップ 2: Salesforce に SSO プロバイダーを設定する

サービスプロバイダーは ID プロバイダーを認識する必要があり、ID プロバイダーもサービスプロバイダーを認識する必要があります。このステップでは、Salesforce 側に ID プロバイダー (この場合は Axiom) に関する情報を指定します。次のステップでは、Axiom に Salesforce に関する情報を指定します。

Salesforce 側で、SAML 設定を行います。SAML は、Salesforce Identity が SSO の実装に使用するプロトコルです。

ヒント: Salesforce 開発組織と Axiom アプリケーションの両方で作業します。この 2 つをそれぞれ別のブラウザーウィンドウで開いた状態にして、両者間でコピーアンドペーストできるようにします。

- 新しいブラウザーウィンドウで、https://axiomsso.herokuapp.com にアクセスします。

-

[SAML ID プロバイダーとテスター] をクリックします。

-

[ID プロバイダーの証明書をダウンロード] をクリックします。この証明書は後で Salesforce 組織にアップロードするため、保存先を覚えておきます。

- Salesforce 組織で、[Setup (設定)] の [Quick Find (クイック検索)] ボックスに

Singleと入力し、[Single Sign-On Settings (シングルサインオン設定)] を選択します。

-

[編集] をクリックします。

-

[SAML を有効化] を選択します。

-

[Save (保存)] をクリックします。

- [SAML シングルサインオン設定] で、

-

[新規] をクリックします。

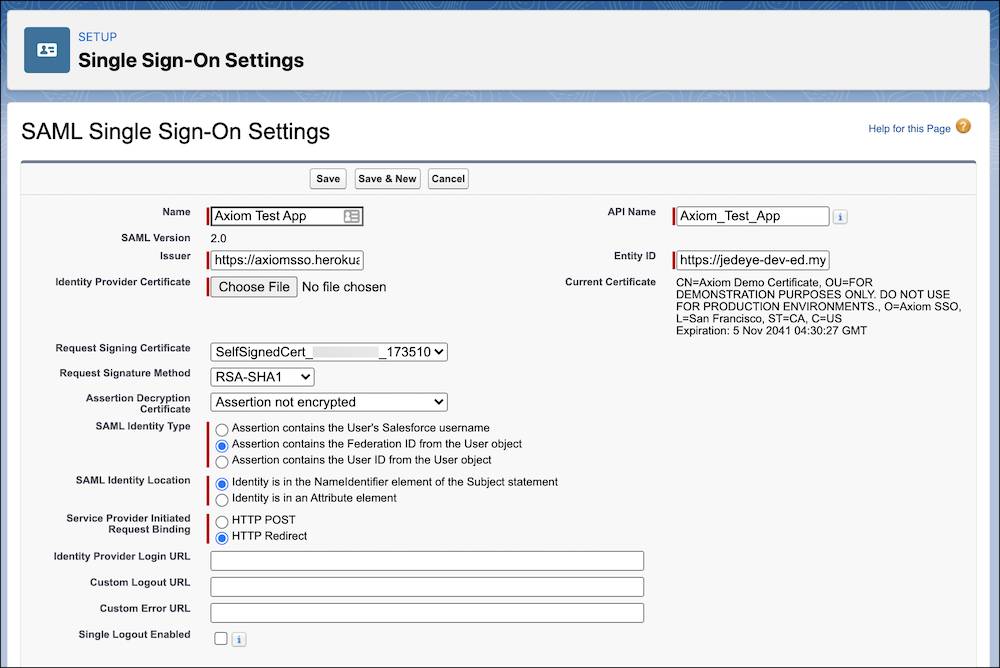

- 次の値を入力します。

- Name (名前):

Axiom Test App - Issuer (発行者):

https://axiomsso.herokuapp.com - ID プロバイダーの証明書: ステップ 3 でダウンロードしたファイルを選択します。

- 署名要求メソッド: [RSA-SHA1] を選択します。

- SAML ID 種別: [アサーションには、ユーザーオブジェクトの統合 ID が含まれます] を選択します。

- SAML ID の場所: [ID は、Subject ステートメントの NameIdentifier 要素にあります] を選択します。

- サービスプロバイダーの起動要求バインド: [HTTP リダイレクト] を選択します。

- エンティティ ID: [私のドメイン] の URL を入力します。これは [私のドメイン] の [設定] ページに表示されています。エンティティ ID には「https」が含まれており、Salesforce ドメインを参照していることを確認してください。https://mydomain-dev-ed.develop.my.salesforce.com のようになります。

-

[Save (保存)] をクリックし、ブラウザーのページは開いたままにします。

ステップ 3: ID プロバイダーを Salesforce にリンクする

Salesforce が ID プロバイダー (Axiom) を認識できるように設定したら、今度は ID プロバイダーがサービスプロバイダー (Salesforce) を特定できるようにします。

以下の Axiom フォームの数項目に値を入力します。簡単ですよね。Salesforce の SSO 設定を指定しているため、Salesforce 用と Axiom 用の 2 つのブラウザーウィンドウを開いたままにします。

- Axiom Web アプリケーションに戻ります。このアプリケーションがブラウザーウィンドウで開いていない場合は、https://axiomsso.herokuapp.com にアクセスします。

-

[SAML ID プロバイダーとテスター] をクリックします。

-

[SAML レスポンスを生成] をクリックします。

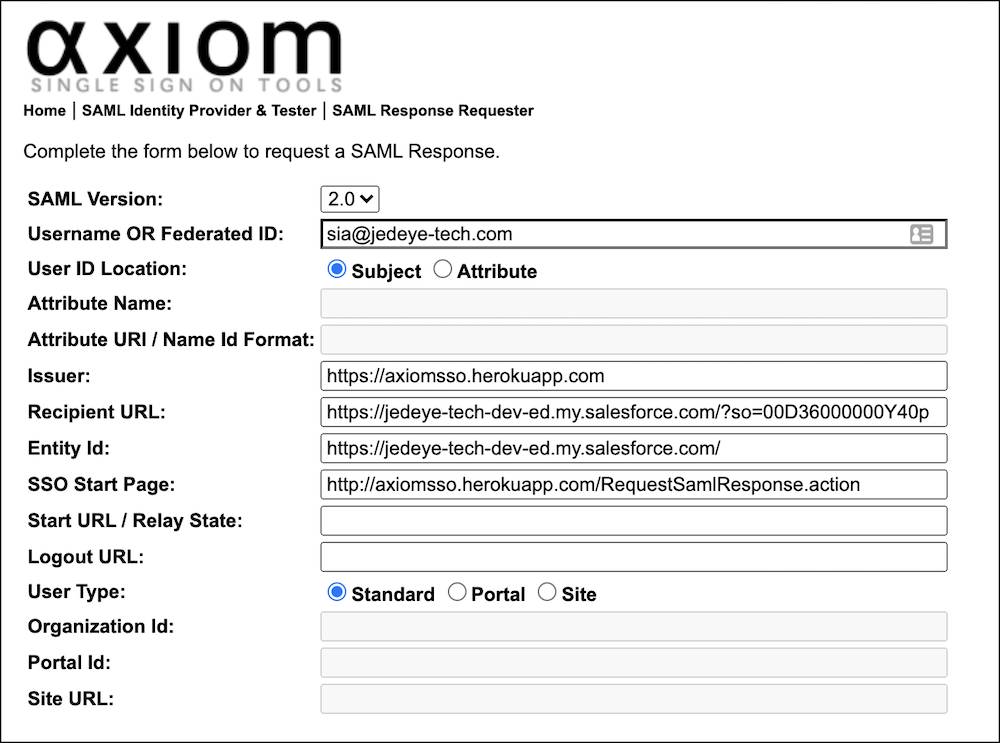

- 次の値を入力します。他の項目はそのままにします。

- SAML バージョン: 2.0

- ユーザー名または統合 ID: Sia の Salesforce ユーザーページから取得した統合 ID

- Issuer (発行者):

https://axiomsso.herokuapp.com - 受信 URL: Salesforce SAML の [シングルサインオン設定] ページから取得した URL。どこにあるかわかりますか? ページ下部 (の [エンドポイント] セクション) に [ログイン URL] という表示ラベルがあります。

- Entity Id (エンティティ ID): Salesforce の [SAML Single Sign-On Settings (SAML シングルサインオン設定)] ページから取得したエンティティ ID。

![[Entity ID (エンティティ ID)] と [Login URL (ログイン URL)] が丸で囲まれた保存後の [Single Sign-On Settings (シングルサインオン設定)] ページ。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_sso/images/ja-JP/281af75fba2abba8e6b119c2a24519b5_kix.agii12pg1lk.png)

終了すると、Axiom の設定ページが次のようになります。

ステップ 4: 正常に機能することを確認する

すべての設定が完了したら、その設定が機能することを確認します。機能していれば、 正常にログインできます。

- Axion 設定のブラウザーウィンドウで、[SAML レスポンスを要求] をクリックします。(このボタンはかなり下の方にあります)。

- Axiom により XML の SAML アサーションが生成されます。砂漠の基地にある水分蒸発器とのロボット通信に使われる言語のようですか? もう一度見てください。すべてが不可解なコードではないことがわかります。XML をスクロールして、必要な情報を見つけます。

-

[ログイン] をクリックします。

正常に機能している場合は、Salesforce ホームページで Sia としてログインしています。Axiom アプリケーションから、割り当てられた統合 ID を使用して、Salesforce 組織にユーザーとしてログインできます。

お疲れさまでした! 別のアプリケーションから Salesforce にアクセスするユーザーの Salesforce SSO を設定しました。

リソース

- Salesforce ヘルプ: SAML SSO フロー

- Salesforce ヘルプ: SAML シングルサインオンを使用するサービスプロバイダーとして Salesforce を設定

- Salesforce 動画: Configure SAML Single Sign-on with Salesforce as the Identity Provider (Salesforce を ID プロバイダーとして使用した SAML シングルサインオンの設定)