ユーザーの ID を保護する

学習の目的

このモジュールを完了すると、次のことができるようになります。

- ユーザーに多要素認証を設定する。

- MFA ログインに Salesforce Authenticator アプリケーションを使用する。

- 組織にログインするユーザーに関するログイン情報を取得する。

多要素認証と Salesforce Authenticator を使用してアカウントアクセスを保護する

ユーザー名とパスワードだけでは、フィッシング攻撃などのサイバー脅威から保護するには十分とは言えません。ログインプロセスのセキュリティを強化し、組織のデータを保護する効果的な方法は、ログイン時に本人であることを証明する追加の情報を提供するようユーザーに求めることです。セキュリティ専門家は、この方法を多要素認証 (MFA) と呼んでいます。Salesforce では、MFA は非常に重要であると考えており、当社の製品とサービスにアクセスするすべての人に MFA を義務付けています。MFA 要件については、「Salesforce 多要素認証に関する FAQ」を参照してください。

多要素認証とは?

数学の方程式か何かのように聞こえますよね? 数学が得意であっても苦手であっても、MFA は高校の代数と何の関係もありません。ユーザーが間違いなく本人であることを確認するための機能です。

2 要素認証 (2 FA) という用語の方をよくご存じかもしれません。心配することはありません。2 FA は MFA の一種ですが、実質的に同じことを指しています。

では、多要素とはいったい何でしょうか? ユーザーがログインするときに本人確認のために提示する異なる種類の証拠です。

- 1 つの要素はユーザーが知っている情報です。Salesforce ログインの場合は、ユーザー名とパスワードの組み合わせがそれに該当します。

- 他の要素は、認証アプリケーションがインストールされているモバイルデバイスや物理的なセキュリティキーなど、ユーザーが所有している検証方法です。

多要素認証という名前は知らなくても、すでに使用したことがあるのではないかと思います。ATM から現金を引き出すたびに、自分が所有しているもの (キャッシュカード) と自分が知っていること (暗号番号) の組み合わせを使用しています。

ユーザー名とパスワードに加えて別の要素を要求することで、組織に重要なセキュリティレイヤーがさらに追加されます。ユーザーのパスワードが盗まれた場合でも、ユーザーが物理的に所有する要素を攻撃者が推測したり偽装したりする可能性はかなり低くなります。

納得ですよね? では、そのしくみを見てみましょう。

多要素認証のしくみ

MFA では、Salesforce ログインプロセスにステップが追加されます。

- ユーザーは通常どおりユーザー名とパスワードを入力します。

- ユーザーは Salesforce でサポートされる検証方法の 1 つを入力するよう要求されます。

次の検証方法のいずれか、またはすべてを許可できます。

Salesforce Authenticator |

お客様のログインプロセスにシームレスに統合される無料のモバイルアプリケーション。ユーザーはプッシュ通知で ID をすばやく検証できます。このアプリケーションについては後ほど詳しく説明します。 |

サードパーティの TOTP 認証アプリケーション |

促されたときにユーザーが入力する一意の仮の確認コードを生成するアプリケーション。このコードは、「時間ベースのワンタイムパスワード」(TOTP) と呼ばれることもあります。ユーザーは Google Authenticator、Microsoft Authenticator、Authy を含むさまざまなオプションから選ぶことができます。 |

セキュリティキー |

サムドライブに似た小型の物理トークン。このオプションを使用したログインは迅速かつ簡単です。ユーザーがキーをコンピューターに接続し、キーのボタンを押すだけで ID を検証できます。ユーザーは FIDO Universal Second Factor (U2F) 標準または FIDO2 WebAuthn 標準と互換性のある任意のキー (Yubico の YubiKey や Google の Titan セキュリティキーなど) を使用できます。 |

組み込み Authenticator |

指紋や顔認識スキャナーなど、ユーザーのデバイスに組み込まれている生体認証リーダー。場合によっては、組み込み Authenticator でユーザーがデバイスのオペレーティングシステムで設定した PIN やパスワードを活用することができます。一般的な例としては、Touch ID、Face ID、Windows Hello などが挙げられます。 |

ユーザーが多要素認証の入力を促される状況

ユーザーはログインするときに毎回多要素を入力する必要があります。Salesforce のサービス利用規約の一環として、すべてのお客様はユーザーインターフェースのログインに MFA を使用する必要があります。こうすることで、すべての Salesforce 組織が最初から十分なセキュリティで保護されます。

セキュリティをさらに強化するために、次のような状況に対しても MFA を必須にすることができます。

- ユーザーが Salesforce API にアクセスするとき。API アクセスの MFA 設定については、ヘルプ記事「API アクセスの多要素認証ログイン要件の設定」を参照してください。

- ユーザーが接続アプリケーション、ダッシュボード、またはレポートにアクセスするときに表示する。このプロセスをステップアップ認証または高保証認証といいます。

- カスタムログインフローの実行中またはカスタムアプリケーション内に表示する (使用許諾契約を読む前など)。

MFA を有効化するためのオプション

前述のとおり、Salesforce では製品の UI にログインする全員に MFA の使用を義務付けています。ユーザーがこの要件を満たしやすいように、Salesforce の本番組織のログインプロセスでは MFA がデフォルトで使用されます。通常、MFA を有効にするために特別な手順を実行する必要はありません。

ただし、新しい本番組織のシステム管理者が、MFA の登録と MFA を使用したログインについてユーザーに説明するために一定の時間が必要なときは、MFA を一時的に無効にできます。ですから、全員の準備が整った時点で MFA を再有効化する方法を認識しておくことをお勧めします。また、Sandbox、開発者組織、さらには Trailhead Playground など、他の種類の組織でも MFA を簡単に有効にできます。

[Setup (設定)] でチェックボックスを選択するだけで、MFA がオンになります。後ほどこの手順を説明します。

MFA にセッションセキュリティレベルが設定されていることを確認する

大半の本番組織では、MFA ログイン方法に関連付けられたセキュリティレベルが適切に設定されています。ただし、念のために再確認することをお勧めします。

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Session Settings(セッションの設定) と入力し、[Session Settings (セッションの設定)] を選択します。

- [セッションセキュリティレベル] で、多要素認証が [高保証] カテゴリであることを確認します。

これで MFA ジャーニーを開始する準備が整いました。

MFA を有効にする

あなたが Jedeye Technologies の Salesforce システム管理者であるとします (ただし、この会社は銀河系の果てにあるわけではありません)。Jedeye Technologies の本番組織が初めて立ち上げられたとき、Jedeye のユーザーが MFA を使ってログインするための準備期間を設けるために MFA が無効にされました。最高セキュリティ責任者から、「今後は、全従業員が会社の本番組織にログインするときに、毎回ユーザー名とパスワード以外の情報を入力すること」を周知徹底するよう言い渡されました。

ちょうどその頃、新入社員の Sia Thripio が入社しました。まず Sia の Salesforce ユーザーを作成してから、Jedeye Technologies の Salesforce 組織で MFA を有効にします。

ハンズオンを始めるには

今すぐ Trailhead Playground を起動し、このモジュールの手順を実行してみましょう。Trailhead Playground を開くには、ハンズオン Challenge までスクロールダウンし、[Launch (起動)] をクリックします。また、ハンズオン Challenge を実行するときにも Playground を使用します。

また、前述のとおり、一部のタスクを完了するには、Android または iOS を実行するモバイルデバイスも必要です。

ステップ 1: ユーザーを作成する

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Users(ユーザー) と入力し、[Users (ユーザー)] を選択します。

-

[New User (新規ユーザー)] をクリックします。

- 姓と名にそれぞれ

SiaとThripioと入力します。

- [メール] 項目にあなたのメールアドレスを入力します。Sia のユーザー通知を実際に受信するためです。

- Sia のユーザー名を作成して [ユーザー名] 項目に入力します。ユーザー名はメールアドレス形式にする必要がありますが、実際のメールアドレスである必要はありません。メールアドレスは必ず Trailhead Playground 内で一意なものにします。このユーザー名は、後で Sia としてログインする際に入力するため、短くて覚えやすいものにすることをお勧めします。たとえば、 Sia の名の頭文字、姓、現在の日付を使用して、SThripio.12202020@trailhead.com のようにします。

- ニックネームの値を編集するか受け入れます。

- [ユーザーライセンス] で、[Salesforce Platform] を選択します。

- [プロファイル] で、[標準 Platform ユーザー] を選択します。この時点で、Salesforce CRM Content のアラートを受信するオプションをオフにしておきます。Salesforce からの不必要なメールで受信箱を乱雑にする必要はありません。

- ページのかなり下の方にある [パスワードをリセットしてユーザーに通知する] が選択されていることを確認します。[メール] 項目にあなたのメールアドレスを入力したため、Salesforce から Sia の新規ユーザーに関するメールが届きます。

-

[Save (保存)] をクリックします。ユーザーを確認して Sia のパスワードを設定するためのリンクが送信されます。メモ: そのユーザー名はすでに存在します、というエラーが表示された場合は、別の名前のユーザーを作成します。

- Sia としてログインし、パスワードをリセットします。

パスワードを設定したら、Jedeye のユーザーの MFA を有効にします。

組織内のすべてのユーザーに対して MFA を有効にする

1 つのチェックボックスで組織の全ユーザーの MFA をすぐに有効にできます。

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Identity(ID) と入力し、[Identity Verification (ID 検証)] を選択します。

-

[Require multi-factor authentication (MFA) for all direct UI logins to your Salesforce org (Salesforce 組織へのすべての直接 UI ログインに多要素認証 (MFA) が必要)] チェックボックスを選択します。

![[Setup (設定)] の [Identity Verification (ID 検証)] ページ。[Require multi-factor authentication (MFA) for all direct UI logins to your Salesforce org (Salesforce 組織へのすべての直接 UI ログインに多要素認証 (MFA) が必要)] チェックボックスが強調表示されています。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/ja-JP/db9cec9fd1ad8c0db5b7de32aca4249e_kix.7t1bllh2oaii.png)

-

[Save (保存)] をクリックします。

はい、これだけです。今後は組織の全員に、ログイン時に MFA を実行することが義務付けられます。次回ユーザー (新入社員の Sia を含む) がログインすると、各自の Salesforce ユーザー名とパスワードのほかに、第 2 要素となる検証方法の入力を促すメッセージが表示されます。

この時点で、皆さんはどうしても質問したいことがあるかもしれません。たとえば、テスト自動化ツールのアカウントなど、現実の組織で一部のユーザーアカウントが MFA 要件から除外されている場合はどうなるのかや、 MFA 設定がそのようなユーザーアカウントにも影響するのかといったことです。

確かに、Salesforce の MFA 要件は一部の種別のユーザーには適用されません。除外されるユーザーがいる場合は、MFA の対象外にできるユーザー権限が存在します。除外されるユーザー種別とその除外方法については、Salesforce ヘルプの「MFA からの除外ユーザーの除外」を参照してください。

ユーザーが MFA ログインに Salesforce Authenticator を登録する方法

ユーザーが少なくとも 1 つの検証方法を取得できるように手助けしないまま多要素認証を義務付けることは、何の前触れもなく天空の都市に送り出すようなもので、賢明ではありません。かといって、冷ややかな目で見られたり投獄されたりすることはないでしょうが、大作映画を鑑賞しながら感動に浸っている最中に問い合わせの電話が殺到するかもしれません。幸いにも、Salesforce ではシステム管理者がユーザーを簡単に手助けできます。認証アプリケーションを各自のモバイルデバイスにダウンロードして、Salesforce アカウントに接続するよう指示するだけです。

ユーザーがアプリケーションをすぐにダウンロードしなくても、慌てることはありません。ユーザーがログインするときに、MFA の検証方法を登録するよう求めるメッセージが自動的に表示されます。

新入社員の Sia Thripio は、高速認証用の便利なプッシュ通知機能を利用できる Salesforce Authenticator モバイルアプリケーションを使用したいと考えています。では、登録とログインのプロセスがどのように機能するかを見てみましょう。あなたの Android または iOS モバイルデバイスを Sia の電話として使用します。ここでは、Salesforce Authenticator アプリケーションをダウンロードして、Sia の Salesforce アカウントに接続します。

次の手順では 2 つのデバイスを頻繁に行ったり来たりすることを予めお知らせしておきます。電話を使用するときは、Salesforce Authenticator アプリケーションで Sia として作業します。デスクトップを使用するときは、Web ブラウザーで Trailhead Playground に Sia としてログインして作業します。

- 電話: App Store から Salesforce Authenticator for iOS、または Google Play から Salesforce Authenticator for Android をダウンロードしてインストールします。

- 電話: アイコンをタップして Salesforce Authenticator を開きます。

- 電話: アプリケーションのツアーでページを確認しながら、Salesforce Authenticator のしくみを理解します。

- デスクトップ: Trailhead Playground にシステム管理者としてログインしたままの場合は、ログアウトします。

- デスクトップ: Sia のユーザー名とパスワードを入力してログインします。

- デスクトップ: Salesforce に、Salesforce Authenticator を Sia のアカウントに接続するように求めるメッセージが表示されます。

- 電話: Salesforce Authenticator で、[Connect Your Account (アカウントを接続)] をタップします。アプリケーションに 2 語の語句が表示されます。

- デスクトップ: [Two-Word Phrase (2 語の語句)] 項目に語句を入力します。

![Salesforce Authenticator の [Two-Word Phrase (2 語の語句)]。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/ja-JP/2307eb15bf5f5c3545b52d1d446df0fe_kix.rbozridj9wg4.png)

- デスクトップ: [接続] をクリックします。

- 電話: Salesforce Authenticator に、ユーザー名とサービスプロバイダーの名前 (この場合は Salesforce) など、Sia のアカウントの詳細が表示されます。

![Salesforce Authenticator の [Connect Account (アカウントの接続)]。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/ja-JP/15fbe3271adaa201017808fe45af25ec_kix.8jrzar4pnvhx.png)

- 電話: [接続] をタップします。

- デスクトップ: Sia は Salesforce Authenticator を正常に登録し、Salesforce アカウントにログインしました! これで業務を開始できます。

これ以降、Sia が Salesforce アカウントにログインすると、電話に通知が送信されます。Salesforce Authenticator を開いて、活動の詳細を確認します。問題がなければ、[承認] をタップしてログインを完了します。

では、他の誰かが Sia のユーザー名とパスワードを使ってログインしようとするとどうなると思いますか? 彼女にも通知が送信され、Salesforce Authenticator にログイン要求を拒否するように指示することができるのです。ここまで

では、Salesforce Authenticator が追跡するデータを詳しく見てみましょう。

- ユーザーがアクセスしようとしているサービス。Salesforce の他に、Salesforce Authenticator を LastPass パスワードマネージャーや、より強力な認証を義務付けるその他のサービスと共に使用することができます。

- ログインしようとしているユーザー。

- Salesforce Authenticator が検証しているアクション。より厳重なセキュリティを設定している場合は、その他のアクションがここに表示されることもあります。たとえば、ユーザーがレコードやダッシュボードにアクセスしようとするときに認証を義務付けることができます。このプロセスは「ステップアップ」認証と呼ばれます。

- ログイン試行が行われているブラウザーまたはアプリケーションに関する情報 (使用されているデバイスなど)。

- 電話の所在地。

接続済みアカウントのバックアップを作成する

Sia は、アカウントが Salesforce Authenticator に接続されたため、メールアドレスを確認してアカウントのバックアップを有効にできます。バックアップがあれば、モバイルデバイスを変更や紛失しても、接続済みアカウントを復元できます。

- 電話: Salesforce Authenticator で、左上の設定アイコンをタップします。

- 電話: [Back Up Accounts (アカウントをバックアップ)] 切り替えスイッチをタップします。

- 電話: Sia (あなた) のメールアドレスを入力して [Send Code (コードを送信)] をタップすると、アプリケーションから確認コードがメール送信されます。

- 電話: Sia (あなた) のメールをチェックして、Salesforce Authenticator にコードを入力します。

- 電話: 続いて、パスコードを設定するよう指示されます。Sia に接続済みアカウントを復元する必要が生じた場合は、このコードを使用できます。

Salesforce Authenticator が通知を送信可能であることを確認する

Salesforce Authenticator ではプッシュ通知を利用して、MFA を簡単に実行できます。ただし、アプリケーションにこの種の通知を送信する権限が付与されていることを Sia が確認する必要があります!

- 電話: Salesforce Authenticator で、設定アイコンをタップして設定ページに戻ります。

- 電話: [Push Notifications (プッシュ通知)] セクションが [Enabled (有効)] に設定されていることを確認します。有効になっていない場合は、[Change in Settings (設定の変更)] をタップして、モバイルデバイスの設定に切り替えます。その設定で、Salesforce Authenticator の権限を更新して通知を許可します。

認証プロセスを自動化する

Sia がいつも同じ場所 (オフィス、自宅、お気に入りの落ち着いたバーなど) からログインしているとします。そのうち電話で [承認] をタップするのにうんざりしてくるかもしれません。Salesforce Authenticator で電話のロケーションサービスを利用できるようにすると、すべての詳細が認識された時点で活動を自動検証するようにアプリケーションに指示できます。つまり、同じデバイスと同じブラウザーまたはアプリケーションを使用して特定の場所からログインする場合は、電話をポケットから取り出す必要さえありません。Salesforce Authenticator は Sia の MFA ログインの問題を自動的に処理できます!

実際に試してみましょう。

- デスクトップ: Sia のアカウントからログアウトしてから、再び Sia としてログインします。

- 電話: 応答画面で [Trust and automate this request (この要求を信頼し、自動化する)] を選択します。次に、[Approve (承認)] をタップします。

- この詳細が信頼できる要求として Salesforce Authenticator に保存されます。

- デスクトップ: Sia のアカウントからログアウトしてから、再びログインします。成功です。承認は求められません。すべての詳細が以前に保存した信頼できる要求と一致することが認識されます。そして、アクセス権が自動的に付与されます。

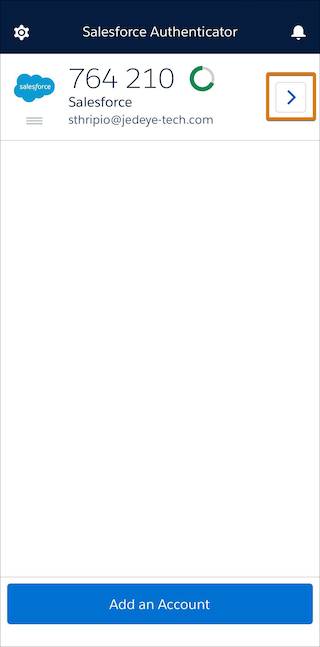

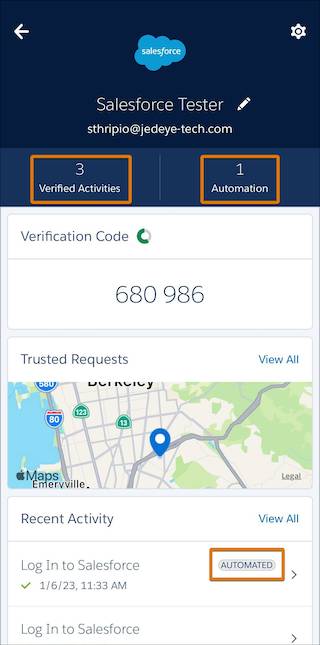

Sia は、新しい場所から異なるブラウザーやデバイスでログインするたびに、その新しい詳細を Salesforce Authenticator の信頼できる要求のリストに追加できます。信頼できる要求 (他のアカウントやアクションに対する要求など) は、いくつでも保存することができます。アカウントに対する信頼できる要求を表示するには、矢印アイコンをタップして、アカウント詳細ページを開きます。

アカウント詳細ページには、信頼できる要求およびログイン活動履歴が表示されます。[検証済みの活動] には、Salesforce Authenticator が Sia の Salesforce へのログインを検証した回数が表示されます。[自動化] には、Sia が信頼できる要求を使用して Salesforce Authenticator で自動的にログインした回数が表示されます。

Sia が要求を信頼しなくなった場合はどうすればよいでしょうか? シンプルにする。左にスワイプするだけです。信頼できる要求を一度にすべてクリアするには、 を選択して [Remove All Trusted Requests (すべての信頼できる要求を削除する)] をタップします。

を選択して [Remove All Trusted Requests (すべての信頼できる要求を削除する)] をタップします。

データ接続が切断された場合などに自動検証が機能しないことがあります。これは問題ありません。その場合は、Salesforce Authenticator に表示される TOTP コードを入力するだけです。

信頼できる IP アドレス (社内ネットワークなど) のみにユーザーの自動検証を制限したいですか? または自動検証を完全に拒否しますか? その場合は、 システム管理者としてログインし、組織の [ID 検証設定] に移動して、許可する内容を変更します。

![場所に基づく自動検証を制御する [Session Settings (セッションの設定)]。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/ja-JP/19734f273575d17d0d6854bdacbb7821_kix.l111hde4nqk6.png)

Salesforce Authenticator を使用した自動化の詳細については、Salesforce ヘルプの「Salesforce Authenticator を使用した多要素認証の自動化」および「Optimize and Troubleshoot Automation in Salesforce Authenticator (Salesforce Authenticator での自動化の最適化とトラブルシューティング)」を参照してください。

Sia が携帯電話を紛失した場合は?

良い質問です。ご存知のとおり、ユーザーは酔いつぶれたり、砂漠の惑星に置き去りにされたり、携帯電話を失くしたりするものです。こんなことは日常茶飯事です。Sia が携帯電話を紛失して新しい電話を入手した場合や、誤って Salesforce Authenticator を削除してしまった場合、いくつかの選択肢があります。Sia が先ほど作成したバックアップからアカウントを復元するか、システム管理者が Salesforce Authenticator からアカウントを切断した後で、Sia がアプリケーションを再登録することができます。

Sia が Salesforce Authenticator アプリケーションでアカウントのバックアップを有効化していれば、まったく問題ありません。必要なのは、新しい携帯電話に Salesforce Authenticator を再インストールすることだけです。アプリケーションを開くと、バックアップからアカウントを復元するためのオプションが表示されます。アカウントをバックアップしたときに使用したパスコードを入力すると、携帯電話にアカウントが再表示されます。

アカウントをバックアップしていなかった場合はどうすればよいでしょうか? システム管理者が次の操作を実行できます。

- システム管理者としてログインします。

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Users(ユーザー) と入力し、[Users (ユーザー)] を選択します。

- Sia の名前をクリックします。

- Sia のユーザーの詳細ページで、[アプリケーション登録: Salesforce Authenticator] の横にある [切断] をクリックします。

Sia が次にログインしたときに他の検証方法が接続されていない場合、Salesforce Authenticator に再度接続するように促すメッセージが表示されます。

組織にログインするユーザーをモニタリングする

システム管理者の重要な職務の 1 つは、組織に誰がログインしているかを把握することです。ID 検証履歴はそのための機能です。

- Trailhead Playground のシステム管理者としてログインします。

- [Setup (設定)] から、[Quick Find (クイック検索)] ボックスに

Verification(検証) と入力し、[Identity Verification History (ID 検証履歴)] を選択します。

[場所] 列を確認します。デフォルトではユーザーの国に設定されていますが、カスタムビューを作成することで詳細を取得できます。

![[Identity Verification History (ID 検証履歴)] 画面。](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/ja-JP/5017dbc528df70fa7183b787f216976e_kix.3a3wi2wtxvqf.png)

おめでとうございます。ユーザーが簡単に MFA を設定してログインに使用できることがわかりました。代替の検証方法として、セキュリティキーや組み込み Authenticator を有効にするなど、MFA 実装の他のオプションを検討することをお勧めします。ユーザーがモバイルデバイスを持っていない場合、または携帯電話の使用が敷地内で許可されていない場合、このどちらも優れた選択肢です。次の単元では、ログインプロセスをさらに細かく管理する方法について説明します。

リソース

- Salesforce ヘルプ: 直接ユーザーログインの MFA の有効化

- Salesforce ヘルプ: 登録プロセス中のユーザーによる検証方法の選択方法の決定

- Salesforce ヘルプ: Salesforce Authenticator

- Salesforce ヘルプ: Salesforce Authenticator (バージョン 2 および 3) の要件

- Salesforce ヘルプ: ID 検証方法としての Salesforce Authenticator の登録

- Salesforce ヘルプ: ID 検証方法としてのサードパーティ認証アプリケーションの登録

- Salesforce ヘルプ: ID 検証のための U2F または WebAuthn セキュリティキーの有効化

- Salesforce ヘルプ: ID 検証手段としてのセキュリティキーの登録

- Salesforce ヘルプ: ID 検証のための組み込み Authenticator の有効化

- Salesforce ヘルプ: ID 検証手段としての組み込み Authenticator の登録

- Salesforce ヘルプ: カスタムログインフロー

- Salesforce ヘルプ: Monitor Identity Verification History (ID 検証履歴の監視)

- Salesforce ヘルプ: Salesforce Authenticator モバイルアプリケーションでの接続済みアカウントのバックアップ作成

- Salesforce ヘルプ: Salesforce 多要素認証に関する FAQ