他の機能の検討

学習の目的

- Identity Connect ログインページにブランド設定を行う方法について説明する。

- 同期のベストプラクティスを説明する。

- 生成できる Identity Connect のレポートを挙げる。

- Salesforce パスワードの無効化のベストプラクティスを説明する。

- IWA を実装する状況について説明する。

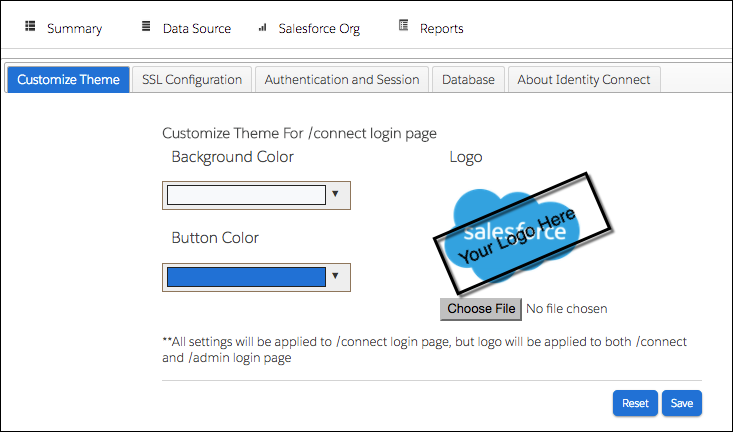

ログインページのブランド設定

標準では、ユーザーは Salesforce ロゴが表示されたログインページから Identity Connect にログインします。

Salesforce ではなく Jedeye Technologies のロゴをユーザーに示したいと思いますか? Identity Connect のブランド設定機能を利用すれば簡単に変更できます。

Identity Connect コンソールの右上にある [Settings (設定)] から、[Customize Theme (テーマのカスタマイズ)] を選択します。ブランド設定ページでは次の事項を変更できます。

- ロゴ

- ログインページの背景色およびボタンの色

ライブ更新と定期更新

Identity Connect で AD と Salesforce のデータを同期する頻度は、このデータ同期ページで指定します。

[Schedule Updates (定期更新)] と [Live Updates (ライブ更新)] のどちらを選ぼうと思いますか? 実はこれは引っ掛け問題です。答えは両方です。ライブ更新は、変更が生じた時点で把握するために使用します。定期更新は、変更を見逃していないかどうかを確認するために使用します。

ライブ更新では Identity Connect は AD を監視し、変更が生じた時点で Salesforce を更新します。けれども、両システムのすべてが完全比較されるわけではありません。そのため、Identity Connect またはプライマリ AD サーバーがオフラインになった場合、その期間中に AD に生じた変更が見逃されるおそれがあります。システムがオンラインに戻ったとき、一部の変更が Salesforce に伝達されない可能性があります。定期更新が役立つのはこうした場面です。定期更新では Identity Connect は AD と Salesforce を完全比較します。ユーザーおよびグループのすべての情報を AD と Salesforce から取得して、全データを比較します。Identity Connect が相違を検出すると、AD のデータを基に Salesforce を更新します。

定期更新は最高 1 日 1 回の頻度にすることをお勧めします。大半のお客様は、毎晩または毎週末に定期更新を実行しています。定期更新はデータが同期されていることを保証するメカニズムながら、API コールなどより多くのリソースを消費します。ライブ更新のほうが API の制限への影響が少なくてすみます。これは、AD のユーザー設定への変更が検出された場合にのみ Identity Connect が Salesforce に接続するためです。

API の制限

ユーザープロビジョニングでは、Identity Connect が REST API を介して Salesforce に接続し、ユーザー設定を検証して更新します。

こうした参照および更新操作は、組織の API の制限にカウントされます。定期更新はライブ更新よりも多くの API 要求を使用します。これは、定期的な同期を行うごとに各ユーザーの設定が検証されるためです。ライブ更新の場合は、それほど多くの API コールを使用しません。AD のユーザー設定への変更が検出された場合にのみ Identity Connect が Salesforce に接続するためです。

大半のお客様にとって API 使用状況は問題ではありません。けれども、API の制限に近づいている場合は、Identity Connect の実装時に留意します。

本番組織の Identity Connect

既存の Salesforce 組織に Identity Connect を設定する場合、ユーザープロファイルや権限セットを無意識のうちに変更してしまわないようにします。

本番組織の全ユーザーを同期する前に、必ず綿密なテストを行います。脅かすつもりはありませんが、当社では、Salesforce システム管理者が Identity Connect の設定を完了する前に同期をスケジュールして、Salesforce 組織の各ユーザーのプロファイルを変更してしまった事例を目撃しています。

ベストプラクティスは、小さなことから始めることです。全員を同期する前に、自身のチームのあるメンバーなど特定のユーザーを同期して、権限が適切に対応付けられていることを確認します。そのうえで Salesforce 組織を同期します。

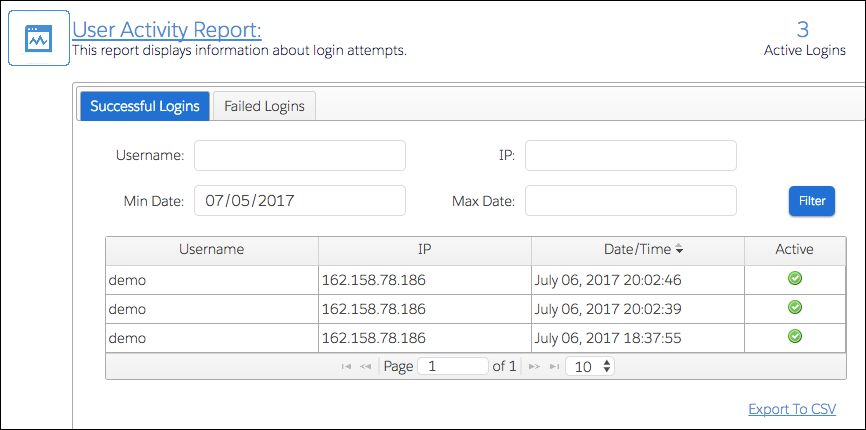

レポート

Identity Connect コンソールから、各段階のさまざまなレポートを生成できます。

同期をする前に調整レポートを実行します。このレポートは、AD に対応付けられていない Salesforce のユーザー数を示します。

同期を行ったら、同期レポートを実行して、失敗した同期操作のトラブルシューティングを行います。このレポートには、実行された同期操作とその日付、同期されたレコード数、同期に失敗したレコード数がリストされます。

ユーザーアクティビティレポートを実行して、Identity Connect へのログインにどのユーザーが成功し、どのユーザーが失敗したかを確認します。

「私のドメイン」を使用したユーザーの Identity Connect へのリダイレクト

各自の組織の [私のドメイン] を活用します。ユーザーを [私のドメイン] 設定ページから直接 Identity Connect にリダイレクトできます。

- [設定] から、「私のドメイン」と入力し、[私のドメイン] を選択します。

- [認証設定] で [編集] をクリックします。

- [認証サービス] で [Identity Connect] を選択します。

- 変更内容を保存します。

![[私のドメイン] 設定の [Identity Connect]](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_connect/identity_connect_other/images/ja-JP/bf8ea87019b9d0d101f5b89cddff05dc_identity-connect-other-my-domain.png)

Salesforce パスワードの無効化

Salesforce パスワードを無効にして、ユーザーが AD ログイン情報を使用して Salesforce にログインするようにします。Salesforce パスワードがなければ、ユーザーがログイン時に Identity Connect をバイパスすることができません。

ユーザーが Identity Connect をバイパスしないようにするのはなぜでしょうか? Identity Connect を経由する場合、システム管理者とユーザーの両方にメリットがあります。ヘルプデスクは、パスワードをリセットする回数が減少します。ユーザーは、覚えておくパスワードが減り、クリックする回数も 1 回少なくなります。

Salesforce パスワードを無効にすれば、コンプライアンス関連費用が削減されるという大きなメリットもあります。AD でパスワードの強度要件を設定し、すべてのユーザーにそのパスワードの使用を強制します。それ以降は、単に AD パスワードの強度を検査するだけで、コンプライアンスを実証できます。

パスワードを無効にするには、Salesforce サポートが代理認証を有効にする必要があります。続いて、Salesforce パスワードを所有しないユーザーのプロファイルに「シングルサインオンの有効」を設定します。

パスワード同期プラグイン

パスワード同期は、AD パスワードを Salesforce にコピーするプラグイン (省略可能) です。このプラグインを使用すると、ユーザーが Salesforce の ユーザー名と AD のパスワードを使用して、login.salesforce.com (または https://myDomainName.my.salesforce.com) にログインできます。

パスワード同期プラグインは高度な機能でそれほど実装されていませんが、SSO の代替法として一定の状況では役立ちます。パスワード同期プラグインを使用するのは、Identity Connect ログインページが企業ネットワーク外に公開されないようにする場合です。

また、会社でモバイル VPN をサポートしていないが、ユーザーが AD パスワードで Salesforce にログインできるようにしたい場合も使用できます。

パスワード同期を機能させるには、エージェントを Active Directory サーバーインスタンス (ドメインコントローラー) にインストールします。このエージェントは、パスワードが変更されるたびにそれをキャプチャし、Identity Connect 経由で Salesforce に送信します。

パスワード同期を実装するためには、AD エージェントのインストールおよび証明書の管理の経験を要します。また、Salesforce でパスワードの変更を処理するカスタム Apex コードを作成する必要があるため、プログラミングの経験も求められます。

統合 Windows 認証 (IWA)

SSO を実施するもう 1 つの方法が統合 Windows 認証 (IWA) で、これは Kerberos 認証に基づきます。

SSO ソリューションを既に実装していない企業の大半は、Identity Connect に付属の SSO 機能を使用します。大規模なインストールの場合は、Identity Connect を IWA に統合することを検討します。

Identity Connect を IWA に統合すると、ユーザーのログインが 1 回少なくなります。ユーザーが AD のユーザー名とパスワードを使用してコンピューターにログインすると、Identity Connect がそのユーザーを認識し、Salesforce へのログインを求めません。会社で IWA を使用したことがある場合、または Identity パートナーに IWA の経験がある場合は、この機能を検討します。

次のステップ

Identity Connect のバッジを獲得すること以外で、何かすることはあるでしょうか?

このモジュールでは以下の内容を説明しました。

- Identity Connect が名案である理由

- AD から自動的に取得できる情報の種類

- アクセス制御を設定し、その後は管理を Identity Connect に引き継ぐ方法

- Identity Connect をネットワークインフラストラクチャに組み込む方法

- 検討すべき Identity Connect のいくつかの機能

- 認識すべき潜在的な問題

こうした知識を身に付けたら、Identity Connect が会社に適したものかどうかを関係者と協議して判断します。