Gestion des conséquences des intrusions sur le réseau

Objectifs de formation

Une fois cette unité terminée, vous pourrez :

- Décrire comment se remettre d’une intrusion sur le réseau

- Expliquer quels sont les critères devant être remplis pour reprendre les activités de manière normale

Gestion des conséquences d’une intrusion sur le réseau

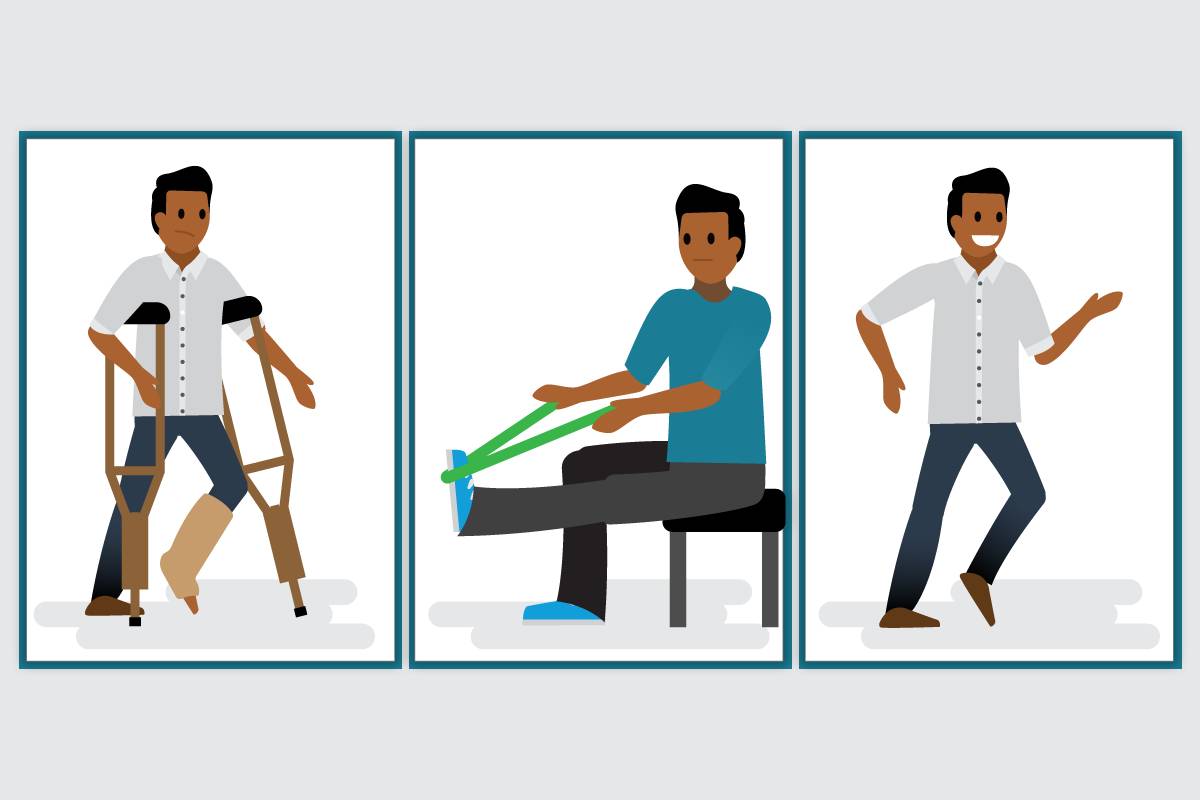

Quand quelqu’un tombe et se blesse, il va chez le médecin pour recevoir des soins afin de commencer à guérir. Le médecin évalue les dommages en examinant la personne, en s’aidant même parfois d’une radiographie. Si le patient s’est cassé un membre, le médecin peut placer celui-ci dans un plâtre pour l’immobiliser et favoriser la guérison. Lorsque le patient commence à guérir, le médecin peut retirer le plâtre et prescrire une rééducation pour aider les muscles à récupérer et à se renforcer. Enfin, lorsque la blessure guérit et que la zone atteinte retrouve sa vigueur, le médecin autorise le patient à reprendre des activités physiques normales, comme le jogging ou le vélo.

Tout comme un médecin aide un patient à identifier une blessure, la traiter et s’en remettre, les professionnels de la sécurité aident à identifier et détecter les menaces, à les contenir et à les éradiquer, et à renforcer les systèmes contre de futures intrusions. Les ingénieurs en sécurité réseau ont également un rôle à jouer pour aider une entreprise à se remettre d’un incident et à reprendre ses activités normales.

Les organisations s’appuient sur un plan de continuité des activités pour se remettre des incidents ou des catastrophes naturelles. Celui-ci fournit des indications sur la manière de restaurer les systèmes et périphériques concernés afin qu’ils puissent fonctionner à nouveau de manière normale.

Le plan spécifie l’ordre de priorité de ces systèmes et présente des objectifs en matière de délais et de points de récupération, qui indiquent à quel moment et de quelle manière procéder aux opérations de restauration. Les organisations fixent de manière formelle un objectif de délai de récupération (RTO, pour « Recovery Time Objective ») afin de savoir à quelle vitesse l’infrastructure et les services informatiques doivent être restaurés pour maintenir la continuité des activités. L’objectif de point de reprise (RPO, pour « Recovery Point Objective ») mesure la quantité maximale tolérable de données perdues. Lors de la reprise après incident, l’ingénieur en sécurité réseau commence par travailler sur les systèmes critiques de l’entreprise et participe au remplacement des données compromises par une sauvegarde sûre. Il peut avoir besoin d’effectuer des tests et des opérations de validation sur le système et le réseau afin de vérifier leur bon fonctionnement.

À la suite d’un incident, il est important d’effectuer un débriefing pour tirer des enseignements de la situation. Cet échange peut servir à renforcer les politiques, les processus et les contrôles contre les menaces futures. Il peut s’avérer nécessaire que l’ingénieur en sécurité réseau émette des recommandations sur la manière de rendre le réseau plus résilient à l’avenir. En outre, l’organisation aura peut-être besoin d’actualiser la formation de son personnel et de le sensibiliser à toute nouvelle procédure ou tout nouvel outil.

Instauration de critères de récupération appropriés

Lors de la restauration des systèmes pour reprendre les activités habituelles, il est important de s’entendre sur les critères définissant une reprise après sinistre réussie. L’ingénieur en sécurité réseau doit confirmer à quel moment le système peut être remis en production, en tenant compte du fait que la correction des éléments problématiques doit avoir effectivement été réalisée. Le système doit être corrigé, fonctionner normalement et être renforcé contre les menaces futures.

Voici d’autres actions à envisager :

- Se demander si le système doit être restauré à partir d’une sauvegarde de confiance et chercher à savoir si des données ont été détruites ou modifiées et, le cas échéant, déterminer quelle sauvegarde doit être utilisée.

- Recommander la mise en place d’une surveillance supplémentaire, en proposant un calendrier indiquant pendant combien de temps mettre cela en œuvre.

- Identifier d’autres outils permettant de faire en sorte que des attaques similaires ne se reproduiront pas.

- Fournir aux parties prenantes un bref résumé de ce qui s’est passé afin qu’elles comprennent les mesures correctives qui ont été prises et l’état actuel du système restauré.

Évaluation de vos connaissances

Prêt à réviser ce que vous venez d’apprendre ? L’évaluation ci-dessous n’est pas notée, elle vous permet simplement de faire le point. Pour commencer, faites glisser l’un des éléments de la colonne de gauche vers la catégorie correspondante à droite. Lorsque vous avez fini d’associer tous les éléments, cliquez sur Soumettre pour vérifier votre travail. Si vous souhaitez recommencer, cliquez sur Réinitialiser.

Conclusion

Dans ce parcours, vous avez découvert les fondamentaux du travail d’un ingénieur en sécurité réseau. Vous avez vu comment il pouvait tirer parti d’une infrastructure de sécurité pour identifier les actifs, les utilisateurs et la topologie du réseau, et les protéger à l’aide de divers outils, notamment la segmentation du réseau et les contrôles de compensation. Vous avez également appris comment détecter les intrusions lorsqu’elles se produisent et pris connaissance des étapes qu’un ingénieur en sécurité réseau doit suivre pour répondre à un incident et mettre en œuvre la reprise après sinistre. Vous devriez maintenant avoir une bonne idée des compétences et du travail quotidien d’un ingénieur en sécurité réseau. Vous souhaitez en savoir plus sur la cybersécurité ? Consultez le centre de formation sur la cybersécurité sur Trailhead.

Ressources

- Site externe : Contrôle CIS n° 17 : réponse aux incidents et gestion de ceux-ci

- Site externe : Contrôle CIS n° 11 : Récupération de données

- PDF : [NIST] Guide de la gestion des incidents de sécurité informatique

- PDF : Infrastructure NIST pour l’amélioration de la cybersécurité des infrastructures critiques