Protection de l’identité de vos utilisateurs

Objectifs de formation

Après avoir terminé ce module, vous pourrez :

- Configurer l’authentification multifacteur pour vos utilisateurs

- Utiliser l’application Salesforce Authenticator dans le cadre des connexions par le biais de l’authentification multifacteur

- Récupérer des informations sur la connexion des utilisateurs qui se connectent à votre organisation.

Sécurisation de l’accès aux comptes à l’aide de l’authentification multifacteur et de Salesforce Authenticator

Les noms d’utilisateur et les mots de passe ne constituent pas à eux seuls une protection suffisante contre les cybermenaces telles que les attaques par hameçonnage. Un moyen efficace d’améliorer la sécurité de votre processus de connexion et de protéger les données de votre organisation consiste à exiger que les utilisateurs fournissent des preuves supplémentaires de leur identité lors de la connexion. Les experts en sécurité appellent cela l’authentification multifacteur, aussi désignée sous l’acronyme MFA. Chez Salesforce, nous pensons que l’authentification multifacteur est si importante que nous l’exigeons pour tous ceux qui accèdent à nos produits et services. Pour en savoir plus sur l’obligation d’authentification multifacteur, consultez le FAQ sur l’authentification multifacteur Salesforce.

Présentation de l’authentification multifacteur

On dirait une équation mathématique, n'est-ce pas ? Que les maths vous inspirent ou vous remplissent d’effroi, sachez simplement que l’authentification multifacteur n’a rien à voir avec l’algèbre du lycée. Il s’agit en fait d’une méthode permettant de vous assurer que vos utilisateurs sont bien les personnes qu’ils prétendent être.

En passant, vous connaissez peut-être mieux l’authentification à deux facteurs, ou A2F. Pas d’inquiétude ! Bien que l’A2F soit une sous-catégorie d’authentification multifacteur (MFA), il s’agit en réalité de la même chose.

Quels sont ces multiples facteurs, au juste ? Il s’agit des différents types de preuves que doit fournir l’utilisateur pour confirmer son identité lors de sa connexion.

- Un facteur est un élément connu par l’utilisateur. Pour les connexions à Salesforce, il s’agit de la combinaison d’un nom d’utilisateur et d’un mot de passe.

- D’autres facteurs possibles sont des méthodes de vérification qu’un utilisateur a en sa possession, comme un appareil mobile où une application d’authentification est installée ou une clé de sécurité physique.

Vous ne connaissiez alors peut-être pas encore son nom, mais vous avez déjà probablement utilisé l’authentification multifacteur. À chaque fois que vous retirez de l'argent dans un distributeur, vous utilisez quelque chose que vous avez (votre carte bancaire) plus quelque chose que vous connaissez (votre code PIN).

Le fait d’exiger un autre facteur en plus d’un nom d’utilisateur et d’un mot de passe apporte un niveau de sécurité supplémentaire et important à votre organisation. Même en cas de vol du mot de passe de l’utilisateur, il est très peu probable que le pirate puisse deviner ou obtenir un facteur que l’utilisateur possède physiquement.

Cela vous semble pas mal ? Voyons comment cela fonctionne.

Fonctionnement de l’authentification multifacteur

L’authentification multifacteur ajoute une étape supplémentaire à votre processus de connexion à Salesforce.

- Tout d’abord, un utilisateur saisit son nom d’utilisateur et son mot de passe, comme d’habitude.

- L’utilisateur est ensuite invité à fournir l’une des méthodes de vérification prises en charge par Salesforce.

Vous pouvez autoriser l’ensemble de ces méthodes de vérification ou seulement certaines d’entre elles.

Salesforce Authenticator |

Une application mobile gratuite qui s’intègre en toute fluidité à votre processus de connexion. L’utilisateur peut rapidement confirmer son identité grâce à des notifications automatiques. Nous nous intéresserons davantage à cette application un peu plus loin. |

Applications d’authentification TOTP tierces |

Des applications qui génèrent des codes de vérification temporaires à usage unique que l’utilisateur saisit lorsqu’il y est invité. Ce code est parfois appelé « mot de passe temporel à usage unique », qu’on désigne aussi sous l’acronyme TOTP. L’utilisateur peut choisir parmi une large gamme de solutions, notamment Google Authenticator, Microsoft Authenticator ou Authy. |

Clés de sécurité |

De petits jetons physiques ressemblant à une clé USB. Avec cette option, il est rapide et facile de se connecter ; il suffit à l’utilisateur de connecter la clé à son ordinateur, puis d’appuyer sur le bouton figurant sur celle-ci pour vérifier son identité. L’utilisateur peut employer n’importe quelle clé compatible avec la norme FIDO Universal Second Factor (U2F) ou la norme FIDO2 WebAuthn, telle que la YubiKey de Yubico ou la Titan Security Key de Google. |

Authentificateurs intégrés |

Lecteurs biométriques, tels que les scanners d’empreintes digitales ou de reconnaissance faciale, qui sont intégrés à l’appareil de l’utilisateur. Dans certains cas, les authentificateurs intégrés peuvent exploiter un code PIN ou un mot de passe que les utilisateurs configurent sur le système d’exploitation de leur appareil. Voici quelques exemples courants : Touch ID, Face ID et Windows Hello. |

Situations dans lesquelles les utilisateurs peuvent être invités à procéder à une authentification multifacteur

Les utilisateurs doivent fournir plusieurs facteurs à chaque fois qu’ils se connectent. Dans le cadre des conditions d’utilisation de Salesforce, tous les clients doivent employer l’authentification multifacteur pour les connexions à l’interface utilisateur. Cela garantit que chaque organisation Salesforce est protégée avec une sécurité adéquate dès le départ.

Pour renforcer encore davantage la sécurité, vous pouvez exiger l’authentification multifacteur dans des cas de figure supplémentaires.

- Lorsque les utilisateurs accèdent aux API Salesforce. Afin d’en savoir plus sur la configuration de l’authentification multifacteur pour l’accès aux API, consultez l’article d’aide Définition d’exigences de connexion par authentification multifacteur pour l’accès aux API.

- Quand les utilisateurs accèdent à une application connectée, un tableau de bord ou un rapport. Cette procédure s'appelle authentification de niveau élevé ou à sécurité élevée.

- Durant un flux de connexion personnalisé ou dans une application personnalisée, par exemple, avant de lire un accord de licence.

Vos options pour activer l’authentification multifacteur

Comme nous l’avons mentionné précédemment, Salesforce exige que tout le monde utilise l’authentification multifacteur lors de la connexion à l’interface utilisateur d’un produit. Pour aider les utilisateurs à respecter cette exigence, l’authentification multifacteur fait partie par défaut du processus de connexion aux organisations de production Salesforce. Normalement, vous n’avez pas besoin de prendre de mesures particulières pour l’activer.

Néanmoins, les administrateurs d’une nouvelle organisation de production peuvent désactiver temporairement l’authentification multifacteur s’ils ont besoin de temps pour informer leurs utilisateurs sur la procédure d’inscription à l’authentification multifacteur et de connexion via celle-ci. Il est donc judicieux de savoir comment réactiver l’authentification multifacteur lorsque tout le monde est prêt. De plus, vous pouvez également activer facilement l’authentification multifacteur pour d’autres types d’organisations, notamment les sandbox, les organisations de développement, et même les Trailhead Playgrounds !

Pour activer l’authentification multifacteur, il suffit de cocher une case dans la configuration. Nous vous montrerons comment faire dans quelques instants.

Vérifier que le niveau de sécurité de session est défini pour l’authentification multifacteur

Dans la plupart des organisations de production, le niveau de sécurité associé à la méthode de connexion via l’authentification multifacteur est configuré de manière appropriée. Cependant, nous vous recommandons de vérifier que cela est bien le cas, par mesure de sécurité.

- Dans Setup (Configuration), saisissez

Session Settings(Paramètres de session) dans la zone Quick Find (Recherche rapide), puis sélectionnez Session Settings (Paramètres de session).

- Sous Niveaux de sécurité de session, assurez-vous que l’authentification multifacteur figure dans la catégorie Assurance élevée.

Vous êtes maintenant prêt à mettre en place l’authentification multifacteur.

Activation de l’authentification multifacteur

Imaginez que vous êtes un administrateur Salesforce travaillant pour le compte de Jedeye Technologies, une société qui se trouve dans une galaxie pas très très loin. Lorsque l’organisation de production de Jedeye Technologies a été lancée pour la première fois, l’authentification multifacteur était désactivée pour donner aux utilisateurs de Jedeye un peu de temps pour se préparer à se connecter en l’employant. Votre responsable de la sécurité vous a confié la mission suivante : tous les employés doivent désormais fournir des éléments supplémentaires, autres que leurs noms d’utilisateurs et leurs mots de passe, à chaque fois qu’ils se connectent à l’organisation de production de la société.

Il se trouve par ailleurs qu’une nouvelle employée, Sia Thripio, vient de rejoindre l’entreprise. Commencez par créer un utilisateur Salesforce pour Sia, puis activez l’authentification multifacteur pour l’organisation Salesforce de Jedeye Technologies.

Prêt à vous lancer ?

À présent, lancez votre Trailhead Playground pour suivre les étapes de ce module et tenter de les répéter. Pour ouvrir votre Trailhead Playground, faites défiler l’écran jusqu’au défi pratique et cliquez sur Lancer. Vous utilisez également le Playground au moment de relever les défis pratiques.

Comme nous l’avons mentionné, vous avez également besoin d’un appareil mobile fonctionnant sous Android ou iOS pour effectuer certaines des tâches.

Étape 1 : Création d'un utilisateur

- Dans Setup (Configuration), saisissez

Users(Utilisateurs) dans la zone Quick Find (Recherche rapide), puis sélectionnez Utilisateurs.

- Cliquez sur New User (Nouvel utilisateur).

- Pour le prénom et le nom, saisissez respectivement

SiaetThripio.

- Saisissez votre adresse e-mail dans le champ E-mail. Ce paramètre permet de recevoir des notifications utilisateur en rapport avec Sia.

- Créez un nom d’utilisateur pour Sia et saisissez-le dans le champ Nom d’utilisateur. Il doit être au format d’une adresse e-mail, mais ne doit pas nécessairement correspondre à une adresse e-mail active. Assurez-vous que l’adresse e-mail n’est pas déjà utilisée dans votre Trailhead Playground. Vous entrerez ce nom d’utilisateur pour vous connecter en tant que Sia plus tard, nous vous suggérons donc d’en choisir un court et facile à retenir. Vous manquez d’idées ? Essayez d’utiliser l’initiale du prénom de Sia, son nom de famille et la date actuelle, comme suit : SThripio.12202020@trailhead.com.

- Modifiez ou acceptez la valeur surnom.

- Pour la Licence utilisateur, sélectionnez la plate-forme Salesforce.

- Pour le Profil, sélectionnez Utilisateur de la plate-forme standard. Profitez-en pour désélectionner les options de réception des alertes de contenus CRM Salesforce. Il n’est pas utile d’encombrer votre boîte aux lettres avec les e-mails Salesforce dont vous n’avez pas besoin.

- Assurez-vous que l'option Générer un nouveau mot de passe et informer l'utilisateur immédiatement est sélectionnée. Elle se trouve en bas de la page. Salesforce vous informe par e-mail du nouvel utilisateur de Sia, car vous avez saisi votre adresse e-mail dans le champ E-mail.

- Cliquez sur Enregistrer. Salesforce vous envoie par e-mail un lien pour vérifier l’utilisateur et définir le mot de passe de Sia. Remarque : Si une erreur indiquant que le nom d’utilisateur existe déjà apparaît, créez un utilisateur avec un nom différent.

- Connectez-vous en tant que Sia et réinitialisez le mot de passe.

Après avoir défini le mot de passe, il est temps d’activer l’authentification multifacteur pour les utilisateurs de Jedeye.

Activer l’authentification multifacteur pour tout le monde dans votre organisation

Vous pouvez rapidement activer l’authentification multifacteur pour tous les utilisateurs d’une organisation en ne cochant qu’une seule case.

- Dans Setup (Configuration), saisissez

Identity(Identité) dans la zone Quick Find (Recherche rapide), puis sélectionnez Identity Verification (Vérification de l’identité).

- Cochez la case Require multi-factor authentication (MFA) for all direct UI logins to your Salesforce org (Demander l'authentification multifacteur [MFA] pour toutes les connexions directes de l'interface utilisateur à votre organisation Salesforce).

![Page Identity Verification (Vérification de l’identité) dans Setup (Configuration), avec une mise en évidence de la case à cocher Require multi-factor authentication (MFA) for all direct UI logins to your Salesforce org (Demander l’authentification multifacteur [MFA] pour toutes les connexions directes de l’interface utilisateur à votre organisation Salesforce).](https://res.cloudinary.com/hy4kyit2a/f_auto,fl_lossy,q_70/learn/modules/identity_login/identity_login_2fa/images/fr-FR/db9cec9fd1ad8c0db5b7de32aca4249e_kix.7t1bllh2oaii.png)

- Cliquez sur Enregistrer.

C’est tout ! Tous les membres de votre organisation doivent procéder à l’authentification multifacteur lors de la connexion. La prochaine fois que les utilisateurs se connecteront (y compris votre nouvelle employée, Sia), ils seront invités à fournir une méthode de vérification comme deuxième facteur, en plus de leur nom d’utilisateur et de leur mot de passe Salesforce.

Vous vous demandez peut-être à ce stade ce qui arrive si certains comptes d’utilisateurs de votre organisation réelle, tels que les comptes d’outils d’automatisation des tests, sont exemptés de l’exigence MFA. L’authentification multifacteur les concerne-t-il également ?

Il est vrai que l’exigence d’authentification multifacteur de Salesforce ne s’applique pas à certains types d’utilisateurs. Si vous avez des utilisateurs exemptés, vous pouvez appliquer une autorisation utilisateur pour les exclure de l’authentification multifacteur. Pour savoir quels types d’utilisateurs sont exemptés et comment les exclure, consultez Exclusion des utilisateurs exemptés de l’authentification multifacteur dans l’aide Salesforce.

Processus d’enregistrement par l’utilisateur de Salesforce Authenticator pour les connexions par authentification multifacteur

Tout comme visiter de manière imprévue une ville dans les nuages, il n’est pas judicieux d’exiger de vos utilisateurs qu’ils emploient l’authentification multifacteur sans les aider à obtenir au moins une méthode de vérification. Vous allez probablement ne pas geler ou être emprisonné, mais vous pourriez bien recevoir de nombreux appels au moment le moins opportun, par exemple lorsque vous regardez un super film. Heureusement, Salesforce vous permet d’aider facilement vos utilisateurs. Demandez-leur simplement de télécharger une application d’authentification sur leur appareil mobile et de la connecter à leur compte Salesforce.

Si les utilisateurs ne téléchargent pas une application immédiatement, ce n’est pas une catastrophe. Ils sont automatiquement invités à enregistrer une méthode de vérification pour l’authentification multifacteur lorsqu’ils se connectent.

Sia Thripio, votre nouvelle employée, souhaite utiliser l’application mobile Salesforce Authenticator afin de pouvoir profiter de la fonction d’authentification rapide par notification automatique. Voyons comment fonctionne le processus d’inscription et de connexion. Prenez votre téléphone Android ou iOS et imaginez qu’il appartient à Sia. Vous allez télécharger l’application Salesforce Authenticator et la connecter au compte Salesforce de Sia.

Prévoyez de basculer entre deux appareils au cours des étapes qui suivent. Lorsque vous êtes sur votre TÉLÉPHONE, vous travaillez comme Sia dans l’application Salesforce Authenticator. Lorsque vous êtes sur votre ORDINATEUR, vous êtes connecté à votre Trailhead Playground en tant que Sia, sur un navigateur Internet.

- TÉLÉPHONE : Téléchargez et installez Salesforce Authenticator pour iOS sur l’App Store ou Salesforce Authenticator pour Android sur Google Play.

- TÉLÉPHONE : Touchez l’icône de l’application pour ouvrir Salesforce Authenticator.

- TÉLÉPHONE : dans l’application, suivez la visite guidée pour découvrir comment Salesforce Authenticator fonctionne.

- ORDINATEUR : si vous êtes encore connecté à votre Trailhead Playground en tant qu’administrateur système, déconnectez-vous.

- ORDINATEUR : Utilisez le nom d’utilisateur et le mot de passe de Sia pour vous connecter.

- ORDINATEUR : Salesforce vous invite à connecter Salesforce Authenticator au compte de Sia.

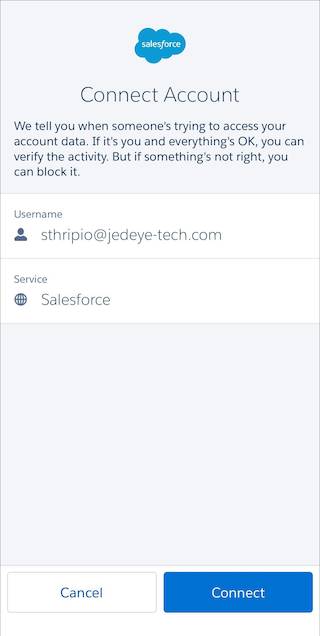

- TÉLÉPHONE : Dans Salesforce Authenticator, appuyez sur Connect Your Account (Connecter votre compte). L'application affiche une expression composée de deux mots.

- ORDINATEUR : Saisissez l’expression dans le champ Expression de deux mots.

- ORDINATEUR : Cliquez sur Se connecter.

- TÉLÉPHONE : Salesforce Authenticator affiche des informations au sujet du compte de Sia : son nom d’utilisateur et le nom du fournisseur de services. Ici, il s’agit de Salesforce.

- TÉLÉPHONE : Appuyez sur Connecter.

- ORDINATEUR : Sia s’est enregistrée avec succès à Salesforce Authenticator et elle est connectée à son compte Salesforce ! Elle peut maintenant effectuer ses tâches.

À présent, à chaque fois que Sia se connecte à son compte Salesforce, elle reçoit une notification sur son téléphone. Elle ouvre Salesforce Authenticator et consulte les détails d’activité. Si tout lui semble normal, elle peut appuyer sur Approuver pour finir de se connecter.

Qu’arriverait-il si quelqu’un d’autre essayait de se connecter avec le nom d’utilisateur et le mot de passe de Sia ? Vous l’avez deviné : elle reçoit alors également une notification à ce sujet et peut indiquer à Salesforce Authenticator de refuser la demande de connexion. Ouf !

Examinons de plus près les données suivies par Salesforce Authenticator.

- Le service auquel l’utilisateur tente d’accéder. En plus de vous en servir avec Salesforce, vous pouvez utiliser Salesforce Authenticator avec le gestionnaire de mots de passe LastPass et d’autres services qui nécessitent une authentification renforcée.

- L’utilisateur qui tente de se connecter.

- L’action que Salesforce Authenticator vérifie. D’autres actions peuvent être affichées ici si vous renforcez la sécurité. Par exemple, vous pouvez demander l’authentification lorsque quelqu’un tente d’accéder à un enregistrement ou à un tableau de bord. Ce processus est appelé authentification « renforcée ».

- Les informations relatives à l’application ou au navigateur à partir duquel la tentative de connexion a eu lieu, y compris l’appareil utilisé.

- L’emplacement du téléphone.

Sauvegarde des comptes connectés

Maintenant que le compte de Sia est connecté à Salesforce Authenticator, elle peut activer les sauvegardes des comptes en vérifiant son adresse e-mail. De cette façon, elle peut restaurer ses comptes connectés si elle change ou perd son appareil mobile.

- TÉLÉPHONE : dans Salesforce Authenticator, appuyez sur l’icône des paramètres dans le coin supérieur gauche.

- TÉLÉPHONE : appuyez sur le commutateur Back Up Accounts (Sauvegarder les comptes).

- TÉLÉPHONE : saisissez l’adresse e-mail de Sia (ou la vôtre) et appuyez sur Send Code (Envoyer le code) afin que l’application envoie un code de vérification par e-mail.

- TÉLÉPHONE : vérifiez les e-mails de Sia (ou les vôtres) et saisissez le code dans Salesforce Authenticator.

- TÉLÉPHONE : l’application invite ensuite Sia à définir un code secret. Elle peut utiliser ce code si jamais elle a besoin de restaurer ses comptes connectés.

Vérification de la possibilité pour Salesforce Authenticator d’envoyer des notifications

Salesforce Authenticator simplifie l’authentification multifacteur grâce aux notifications push. Sia doit tout de même s’assurer que l’application a l’autorisation d’envoyer ce type de notifications !

- TÉLÉPHONE : dans Salesforce Authenticator, appuyez sur l’icône des paramètres pour revenir à la page des paramètres.

- TÉLÉPHONE : assurez-vous que la section Push Notifications (Notifications push) est définie sur Enabled (Activé). Sinon, appuyez sur Change in Settings (Changer dans les paramètres) pour accéder aux paramètres de l’appareil mobile. À partir de ces paramètres, mettez à jour les autorisations de Salesforce Authenticator afin d’autoriser les notifications.

Automatisation du processus d’authentification

Supposons que Sia se connecte régulièrement depuis le même endroit, comme son bureau, sa maison ou encore son restaurant préféré à l’ambiance feutrée. Toucher l’option Approuver sur son téléphone pourrait devenir lassant au bout d’un moment. Si elle laisse Salesforce Authenticator utiliser les services de géolocalisation de son téléphone, elle peut demander à l’application de vérifier automatiquement son activité lorsqu’elle reconnaît tous les détails. En d’autres termes, si elle se connecte depuis un endroit précis en utilisant le même appareil et le même navigateur ou la même application, elle n’a même pas besoin de sortir son téléphone de sa poche. Salesforce Authenticator peut gérer automatiquement et à sa place les invites de connexion relatives à l’authentification multifacteur !

Essayons-le.

- ORDINATEUR : Déconnectez-vous du compte de Sia, puis connectez-vous de nouveau au nom de Sia.

- TÉLÉPHONE : À l’invite, sélectionnez Approuver et automatiser cette demande. Appuyez ensuite sur Approve (Approuver).

- Salesforce Authenticator enregistre ces détails en tant que demande approuvée.

- ORDINATEUR : Déconnectez-vous du compte de Sia, puis reconnectez-vous. Voilà ! Vous n’êtes pas invité à donner votre approbation. Salesforce Authenticator reconnaît que tous les détails correspondent à la demande approuvée que vous avez enregistrée auparavant. L’accès a été automatiquement accordé !

Dès que Sia tente de se connecter depuis un autre navigateur, un autre appareil ou un autre emplacement, elle peut ajouter les nouveaux détails à la liste des demandes approuvées de Salesforce Authenticator. Elle peut enregistrer autant de demandes approuvées qu’elle le souhaite, y compris celles qui concernent d’autres comptes et actions. Pour afficher la liste des demandes approuvées d’un compte, Sia sélectionne l’icône en forme de flèche qui ouvre la page de détail du compte.

Cette page indique les demandes approuvées et l’historique de l’activité de connexion. Les Activités vérifiées indiquent le nombre de fois que Salesforce Authenticator a vérifié la connexion de Sia à Salesforce. Les automatisations indiquent le nombre de fois que Salesforce Authenticator a connecté automatiquement Sia depuis une demande approuvée.

Que se passe-t-il lorsque Sia ne fait plus confiance à une demande ? C’est très simple. Elle balaie vers la gauche. Elle peut effacer toutes les demandes approuvées en sélectionnant  , puis Remove All Trusted Requests (Retirer toutes les demandes approuvées).

, puis Remove All Trusted Requests (Retirer toutes les demandes approuvées).

Parfois, la vérification automatisée peut ne pas fonctionner, notamment lorsque la connexion de données n’est pas disponible. Aucun problème. Il suffit à Sia de saisir le mot de passe temporel à usage unique que Salesforce Authenticator affiche.

Vous souhaitez limiter les vérifications automatisées des utilisateurs aux adresses IP de confiance, telles que celles de votre réseau d’entreprise ? Ou bien les interdire complètement ? C’est possible. Connectez-vous en tant qu’administrateur, accédez aux paramètres de vérification de l’identité de votre organisation, puis changez les autorisations.

Pour en savoir plus sur l’automatisation avec Salesforce Authenticator, consultez l’aide Salesforce : Automatiser l’authentification multifacteur avec Salesforce Authenticator et Optimiser et dépanner l’automatisation dans Salesforce Authenticator.

Que faire si Sia perd son téléphone mobile ?

Bonne question. Comme vous le savez, les utilisateurs subissent des accidents ou peuvent s'enliser sur des planètes désertiques et perdre leur téléphone. Cela arrive tous les jours. Si Sia égare son téléphone, utilise un nouveau téléphone ou supprime accidentellement Salesforce Authenticator, elle a plusieurs possibilités. Sia peut soit restaurer ses comptes à partir de la sauvegarde qu’elle a effectuée précédemment, soit déconnecter son compte de Salesforce Authenticator afin de pouvoir enregistrer à nouveau l’application.

Si Sia elle a activé les sauvegardes des comptes dans son application Salesforce Authenticator, rien n’est plus simple. Il lui suffit de réinstaller Salesforce Authenticator sur son nouveau téléphone. À l’ouverture de l’application, l’option de restauration des comptes à partir de sa sauvegarde s’affiche. Sia saisit le code secret utilisé lors de la sauvegarde de ses comptes, qui sont ainsi restaurés sur son téléphone.

Que se passe-t-il si Sia n’a pas sauvegardé ses comptes ? Procédez comme suit.

- Connectez-vous en tant qu'administrateur.

- Dans Setup (Configuration), saisissez

Users(Utilisateurs) dans la zone Quick Find (Recherche rapide), puis sélectionnez Utilisateurs.

- Cliquez sur le nom de Sia.

- Dans la page de détail de l’utilisateur Sia, cliquez sur Déconnecter en regard de Enregistrement de l’application : Salesforce Authenticator.

Lors de la connexion suivante, si Sia n’a pas une autre méthode de vérification connectée, elle est invitée à reconnecter Salesforce Authenticator.

Suivi des connexions à votre organisation

Une partie importante du travail d’un administrateur consiste à vérifier qui s’est connecté à votre organisation. L’historique de vérification de l’identité enregistre ces informations.

- Connectez-vous en tant qu’administrateur système de votre Trailhead Playground.

- Dans Setup (Configuration), saisissez

Verification(Vérification) dans la zone Quick Find (Recherche rapide), puis sélectionnez Identity Verification History (Historique de vérification de l’identité).

Examinez la colonne Emplacement. Elle indique par défaut le pays de l’utilisateur, mais vous pouvez afficher plus de détails en créant une vue personnalisée.

Félicitations administrateur ! Vous avez vu à quel point il est facile pour vos utilisateurs de configurer l’authentification multifacteur et de se connecter en l’employant. Nous vous invitons à envisager d’autres possibilités dans le cadre de votre implémentation de l’authentification multifacteur, telles que l’activation d’une méthode de vérification alternative par clés de sécurité ou par authentificateurs intégrés. Ces deux options sont d’excellentes solutions si l’utilisateur ne dispose pas d’appareil mobile ou si les téléphones portables ne sont pas autorisés sur le lieu de travail. Nous allons apprendre à encore mieux contrôler votre processus de connexion dans la prochaine unité.

Ressources

- Aide Salesforce : Activation de l’authentification multifacteur pour les connexions utilisateur directes

- Aide Salesforce : Choix de la façon dont les utilisateurs sélectionnent une méthode de vérification lors du processus d’inscription

- Aide Salesforce : Salesforce Authenticator

- Aide Salesforce : Configuration requise pour Salesforce Authenticator (version 2 et 3)

- Aide Salesforce : Enregistrement de Salesforce Authenticator comme méthode de vérification de l’identité

- Aide Salesforce : Enregistrement d’une application d’authentification tierce comme méthode de vérification de l’identité

- Aide Salesforce : Activation des clés de sécurité U2F ou WebAuthn pour la vérification d’identité

- Aide Salesforce : Enregistrement d’une clé de sécurité comme méthode de vérification de l’identité

- Aide Salesforce : Activation des authentificateurs intégrés pour la vérification d’identité

- Aide Salesforce : Enregistrement d’un authentificateur intégré pour la vérification d’identité

- Aide Salesforce : Flux de connexion personnalisés

- Aide Salesforce : Surveillance de l’historique de vérification de l’identité

- Aide Salesforce : Sauvegarde de vos comptes connectés dans l'application mobile Salesforce Authenticator

- Aide Salesforce : FAQ sur l’authentification multifacteur Salesforce