Défense de ce dont vous disposez

Objectifs de formation

Une fois cette unité terminée, vous pourrez :

- Mettre en place des défenses de base pour protéger vos systèmes, appareils et applications

- Localiser des ressources pour fournir une expertise et des outils en matière de cyberhygiène

- Identifier le protocole et les processus réguliers nécessaires pour protéger au mieux votre activité

- Expliquer l’impact et les dangers des logiciels malveillants, des rançongiciels et des autres cybermenaces.

Les défenses les plus simples peuvent être les meilleures

Logiciels espions, logiciels malveillants, rançongiciels : ils font tous peur, et vous protéger contre ces menaces permanentes peut sembler intimidant. Heureusement, certaines mesures de base peuvent avoir un impact significatif sur la cybersécurité de votre organisation. Il s’agit notamment de la correction et la sécurisation de votre site Web.

Créer des versions correctives

Lorsque votre pantalon préféré a besoin d’être réparé, vous le rapiécez. La pièce de tissu apposée renforce le tissu pour éviter de futurs dommages. De même, toutes les organisations doivent s’assurer que chaque système qui transporte des données suit une stratégie de correctifs rigoureuse.

Lorsque les systèmes ont été installés à l’origine, il est probable qu’ils étaient à jour. Cependant, la technologie évolue rapidement et les versions des systèmes et des applications changent fréquemment. Ces changements se produisent souvent afin que les systèmes fonctionnent plus efficacement et en toute sécurité avec d’autres systèmes et applications. Ils vont de pair avec le besoin de mises à jour régulières.

Les développeurs de matériel et de logiciels surveillent en permanence les nouvelles menaces et leurs évolutions, puis publient des mises à jour pour en protéger les systèmes et les applications. Surveillez ces mises à jour et implémentez-les dès qu’elles sont publiées. Vos systèmes, applications et appareils bénéficient ainsi d’une sécurité intégrée, rendant plus difficile l’infiltration des pirates. Chaque système ou programme obsolète présente un risque pour la sécurité.

Lorsque vous réfléchissez à l’application des correctifs, n’oubliez pas vos anciens systèmes. Personne ne les ignore sciemment, mais dans le monde frénétique des affaires d’aujourd’hui, il n’est pas rare que les organisations ne résolvent pas les problèmes et les bogues des systèmes plus anciens. Ils vous ont aidé à arriver là où vous êtes. Continuez de les protéger.

Consultez notre section des ressources pour des outils qui vous aideront à mettre à jour vos systèmes et à exécuter des analyses afin d’identifier les vulnérabilités avant les pirates et cybercriminels.

Votre site Web : la porte d’entrée de votre entreprise

Il est facile d’installer votre site Web et de ne plus y penser par la suite. Mais à l’instar des autres systèmes, les paramètres de sécurité de votre site Web doivent être mis à jour et surveillés. Les sites Web non sécurisés permettent aux pirates d’accéder à vos informations. En fouillant dans votre site Web, ils peuvent en identifier les faiblesses et le compromettre en volant des données. Des dommages irréparables peuvent ainsi être causés à votre réputation. Utilisez les outils répertoriés de la section Sécuriser vos sites Web disponibles dans la boîte à outils Mettre à jour vos défenses pour les petites entreprises de la Global Cyber Alliance afin d’identifier et de localiser les faiblesses et vulnérabilités de votre site Web.

Sécurité dès la conception

La sécurité dès la conception signifie que la sécurité fait partie de l’ensemble du processus de développement. C’est le fondement de votre stratégie commerciale et de votre culture d’entreprise. La sécurité dès la conception s’applique généralement au développement logiciel, mais la sécurité doit faire partie de tous les modèles commerciaux, de chaque lancement et de chaque relation client. Fait-elle partie de votre stratégie opérationnelle ? Lorsque vous lancez un nouveau produit ou service, vérifiez-vous qu’il est à jour et sécurisé ? Assurez-vous de résoudre toutes les vulnérabilités à haut risque avant de publier une nouvelle application ou un nouveau système.

Une règle simple consiste à intégrer la sécurité à chaque plan et chaque initiative. Une fois conjuguée avec un engagement fort envers l’application des correctifs, vous voilà sur la voie d’une bonne cybersanté.

Habitudes de mot de passe fort et authentification multifacteur

Les mots de passe faibles sont les ennemis de la cyberhygiène et permettent aux pirates d’accéder plus facilement à vos systèmes. Les mots de passe forts et l’authentification multifacteur (MFA) sont des moyens efficaces de protéger votre organisation.

Les mots de passe faibles et la réutilisation des mots de passe sont les principales causes de violation de données. Heureusement, la Fast Identity Online (FIDO) Alliance et le World Wide Web Consortium (W3C) ont créé une norme ouverte qui permet de remplacer l’authentification par mot de passe faible. C’est une excellente ressource pour s’assurer que tous les membres de votre organisation créent et maintiennent des mots de passe forts.

Consultez les ressources disponibles dans la boîte à outils Éviter l’emploi de mots de passe simples de la Global Cyber Alliance pour plus d’informations et de ressources.

La MFA est un autre moyen efficace à la disposition des entreprises pour se protéger et protéger leurs clients. Elle est offerte gratuitement sur de nombreux sites. Une fois que vous vous êtes connecté avec votre mot de passe (fort, espérons-le), un autre type d’authentification est requis, souvent un code PIN ou une invite envoyée par message ou par application d’authentification sur votre téléphone. Pour accéder aux informations, comme vos comptes ou les données de vos clients, vous avez besoin des deux sources d’authentification. Même si un pirate informatique devine votre mot de passe, il ne peut aller nulle part sans la deuxième source. C’est tout l’intérêt de la MFA : une double couche de protection. Il est facile d’installer la MFA sur votre site Web et vos systèmes. Pour en savoir plus, reportez-vous à la section des ressources. Une fois que vous avez configuré la MFA, vous pouvez même recevoir des alertes à chaque tentative d’accès à votre système qui est frauduleuse.

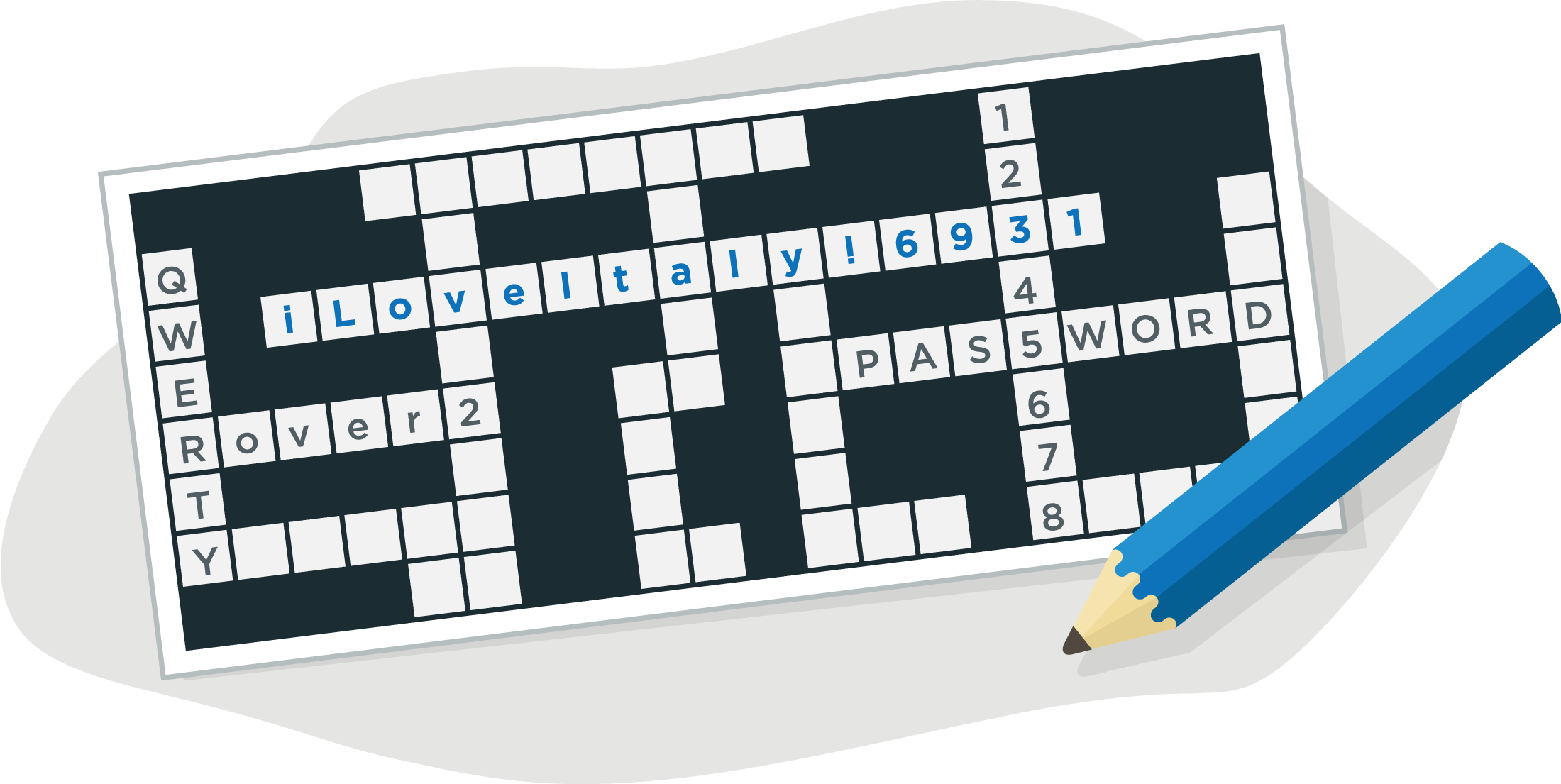

Le jeu du mot de passe

Alors, qu’est-ce qui fait qu’un mot de passe est fort ?

Il existe des règles simples que nous devons tous suivre (dans notre vie privée et au travail) pour configurer un mot de passe.

- Rendez votre mot de passe complexe, mais facile à retenir. Envisagez d’utiliser une phrase de passe qui n’est pas facile à deviner.

- Créez un mot de passe qui combine des lettres, des chiffres et des symboles.

- Utilisez un mot de passe unique pour chaque compte.

- Protégez vos mots de passe et ne les partagez jamais.

- Utilisez un gestionnaire de mots de passe pour créer et stocker les mots de passe.

Voici une excellente série de vidéos qui présente une bonne hygiène en matière de mots de passe forts.

Logiciels malveillants, rançongiciels et virus… Au secours

Surfer sur Internet : parfois (enfin, souvent), nous le faisons pour le plaisir. Cela fait cependant partie des responsabilités professionnelles de nombreuses personnes. Sur Internet, vous pouvez trouver un éventail de menaces conçues pour faire des ravages dans votre entreprise et dans votre vie. Quelles sont ces menaces ? Comment pouvez-vous vous en protéger ?

Un rançongiciel est un type de logiciel malveillant conçu pour bloquer l’accès à un système informatique en chiffrant et en verrouillant les données. Ensuite, le malfaiteur demande une large somme d’argent pour permettre à nouveau l’accès. Les rançongiciels menacent non seulement vos données sécurisées et celles de vos clients, mais vous empêchent également de mener vos activités.

Un logiciel malveillant est un logiciel spécialement conçu pour perturber, empêcher ou obtenir un accès non autorisé à un système.

L’un des moyens les plus efficaces de lutter contre les rançongiciels et les logiciels malveillants consiste à effectuer des sauvegardes régulières de vos systèmes et appareils. Les sauvegardes créent des copies des données qui sont ensuite stockées séparément de votre ordinateur ou appareil. La sauvegarde régulière des données précieuses permet leur récupération et évite les interruptions et les opportunités perdues.

Quant aux virus, de nouveaux apparaissent chaque jour. Il est presque impossible de suivre. Heureusement, diverses entreprises se spécialisent dans ce domaine et informent les fabricants de matériel et de logiciels de ces nouvelles menaces. Installez et mettez régulièrement à jour un logiciel antivirus pour empêcher les virus et les attaques de logiciels malveillants.

Il est tout aussi important de protéger votre organisation lorsque des employés visitent des sites via leur poste de travail. L’un des meilleurs moyens de protection est la sécurité du service de nom de domaine (DNS), qui gère la façon dont vous naviguez sur Internet et garantit que les sites sont sûrs et sécurisés. La sécurité DNS agit également comme un bloqueur de publicités et de fenêtres contextuelles en vérifiant les adresses IP.

Conclusion

De nouvelles cybermenaces surviennent chaque jour. Vous pouvez prendre quelques mesures simples pour protéger vos systèmes et vos données, dont notamment les mises à jour régulières, les mots de passe forts, la MFA et les sauvegardes constantes. Tout cela contribue à une bonne cyberhygiène. Cela relève de votre responsabilité, mais les outils et ressources fournis devraient faciliter la protection de votre entreprise.