Recuperarse de intrusiones de red

Objetivos de aprendizaje

Después de completar esta unidad, podrá:

- Describir cómo recuperarse de una intrusión a la red.

- Explicar los criterios necesarios para volver al funcionamiento habitual.

Recuperarse de una intrusión a la red

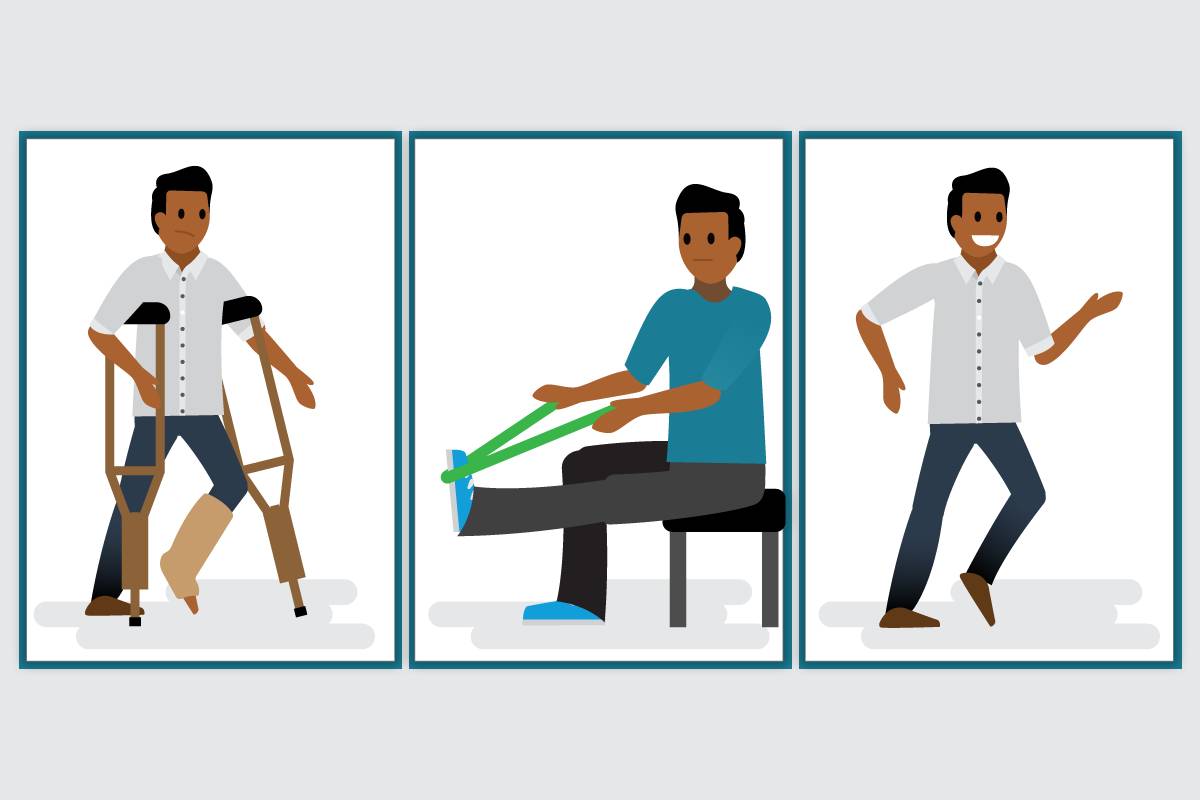

Cuando una persona comete un error y se hiere, consulta con un médico para comenzar a recuperarse. El médico evalúa el daño mediante un examen e, incluso, mediante una radiografía. Si el paciente se rompió un hueso, puede que el médico inmovilice el área lesionada del cuerpo con un yeso para fomentar la recuperación. A medida que el paciente evolucione, puede que el médico retire el yeso y recomiende hacer terapia física para ayudar a restaurar y fortalecer los músculos. Por último, cuando la lesión sane y el área herida se fortalezca, el médico le dará el alta al paciente para que retome su actividad física habitual, como correr o andar en bicicleta.

De la misma forma que los médicos ayudan a un paciente a identificar una lesión, tratarla y recuperarse, los profesionales en seguridad ayudan a identificar y detectar amenazas, a contenerlas y erradicarlas, y a fortalecer los sistemas para evitar futuras intrusiones. Los ingenieros de seguridad de red también cumplen una función importante en torno a ayudar a la empresa a recuperarse de un accidente y volver el funcionamiento habitual.

Las organizaciones utilizan un plan de continuidad comercial para ayudar a la recuperación de un incidente o un desastre natural. Proporciona orientación para restaurar los sistemas y dispositivos afectados con el fin de que puedan retomar su funcionamiento habitual.

El plan prioriza estos sistemas y enumera los objetivos de puntos y tiempo de recuperación que ofrecen información detallada de cuándo y cómo se deben restaurar. Las organizaciones documentan un objetivo de tiempo de recuperación (RTO) para comprender con qué rapidez precisan restablecer los servicios y la infraestructura de TI con el fin de mantener la continuidad comercial. Las organizaciones utilizan un objetivo de tiempo de recuperación (RPO) para medir la cantidad máxima tolerable de datos que se pueden perder. Durante la recuperación de un incidente, un ingeniero de seguridad de red comienza con sistemas críticos para la empresa y ayuda a reemplazar los datos comprometidos mediante una copia de seguridad limpia. Puede que deba realizar pruebas y una validación del sistema y la red para asegurar que los sistemas funcionan como se espera.

Luego de un incidente, es importante realizar una reunión posterior para conversar sobre las lecciones aprendidas. Este proceso se puede utilizar para ayudar a fortalecer las políticas, los procesos y los controles en torno a futuras amenazas. Puede que un ingeniero de seguridad de red deba proporcionar recomendaciones sobre cómo hacer que la red sea más resiliente en el futuro. Puede que las organizaciones también deban actualizar la capacitación para fortalecer a la fuerza de trabajo y brindar conocimientos sobre las herramientas o los procesos nuevos.

Implementar criterios para una recuperación exitosa

Durante la recuperación de sistemas con el fin de restaurar la red a su funcionamiento habitual, es importante acordar los criterios que la empresa utilizará para definir el éxito. El ingeniero de seguridad de red debe confirmar cuándo el sistema podrá retomar la producción y debe tener en cuenta que se debe confirmar que la corrección fue exitosa. El sistema debería funcionar con normalidad y se deberían haber implementado parches y fortalecimientos para evitar futuras amenazas.

Entre otras consideraciones, se incluyen las siguientes:

- Decidir si el sistema necesita una restauración a partir de una copia de seguridad de confianza, si los datos fueron destruidos o alterados y, en tal caso, qué copia de seguridad se debería utilizar.

- Recomendar la implementación de monitoreo adicional, además de un plazo que indique durante cuánto tiempo se debería implementar este monitoreo adicional.

- Identificar herramientas adicionales para asegurar que no vuelvan a ocurrir ataques similares.

- Proporcionarles a las partes interesadas un resumen breve de lo que sucedió para que comprendan los pasos de corrección que se implementaron y el estado actual del sistema recuperado.

Comprobación de conocimientos

¿Listo para revisar lo que aprendió? La comprobación de conocimientos a continuación no está puntuada; solo es una forma sencilla de hacerse una prueba. Para comenzar, arrastre la función en la columna izquierda a la categoría coincidente a la derecha. Cuando termine de hacer coincidir todos los elementos, haga clic en Enviar para comprobar su trabajo. Si desea empezar desde el principio, haga clic en Restablecer.

Resumen

En esta ruta, cubrió los aspectos esenciales de lo que podría suponer el trabajo de un ingeniero de seguridad de red. Revisó cómo un ingeniero de seguridad de red puede aprovechar un marco de seguridad para identificar los activos, los usuarios y la topología de la red, y protegerlos mediante una gran variedad de herramientas, incluidos los controles de compensación y segmentación de red. También exploró cómo detectar intrusiones cuando estas ocurren y los pasos que debe tener en cuenta un ingeniero de seguridad de red a la hora de responder a la intrusión y realizar la recuperación de un incidente. Ahora, debería comprender las habilidades que posee un ingeniero de seguridad de red y estar familiarizado con su rutina habitual. ¿Le interesa obtener más información relacionada con la ciberseguridad? Consulte el Centro de aprendizaje sobre ciberseguridad en Trailhead.