Controlar el acceso a los registros

Objetivos de aprendizaje

Después de completar esta unidad, podrá:

- Enumerar las cuatro maneras que existen de controlar el acceso a los registros.

- Describir situaciones en las que se debe usar cada uno de los cuatro controles de seguridad de nivel de registro.

- Explicar cómo interactúan los diferentes controles de registro entre sí.

- Establecer valores predeterminados de toda la organización para controlar el acceso a los registros.

Seguridad a nivel de registro

Para controlar el acceso a los datos de forma precisa, puede permitir que determinados usuarios vean campos específicos en un objeto determinado, pero restringir los registros individuales que tienen permitido ver. El acceso a registros determina qué registros individuales pueden ver y modificar los usuarios en cada objeto al que tienen acceso. En primer lugar, debe plantearse las preguntas siguientes:

- ¿Sus usuarios deben tener un acceso abierto a cada registro o solo un subconjunto?

- En el caso de subconjuntos, ¿qué reglas deben determinar si los usuarios pueden acceder a ellos?

Por ejemplo, en la aplicación de contratación, creó un nuevo grupo de conjuntos de permisos denominado Contratadores para otorgar a esas personas los permisos de nivel de objeto que necesitan. Restringió la capacidad de eliminar objetos relacionados con la contratación para que los contratadores no puedan eliminar estos objetos. Sin embargo, la concesión de permisos para crear, leer o modificar objetos de contratación a los contratadores no implica necesariamente que esas personas puedan leer o modificar todos los registros del objeto de contratación. Este comportamiento se debe a que la seguridad a nivel de registro controla el acceso que los usuarios tienen a los registros que no son de su propiedad.

La funciones a nivel de registro ofrecen capas de acceso ascendente, por lo que es importante saber qué funciones de nivel de registro se configuran y cómo comprender el nivel de acceso que tiene un usuario.

El acceso de nivel de registro se controla de cuatro maneras distintas. Estas se muestran por orden de acceso ascendente. Los valores predeterminados de la organización permiten bloquear los datos con el nivel más restrictivo y usar otras herramientas de seguridad a nivel de registro para conceder acceso a usuarios selectos, según sea necesario.

- Los valores predeterminados de toda la organización especifican el nivel predeterminado de acceso que tienen los usuarios a los registros que no son de su propiedad.

- Las jerarquías de funciones garantizan que los gerentes tengan acceso a los mismos registros que sus subordinados. Cada función de la jerarquía de funciones representa un nivel de acceso a los datos que necesita un usuario o un grupo de usuarios.

- Las reglas de colaboración son excepciones automáticas a los valores predeterminados de toda la organización para grupos de usuarios determinados con el fin de proporcionarles acceso a los registros que no poseen o que no pueden ver normalmente.

- La colaboración manual permite que los propietarios de los registros o los usuarios con permisos suficientes concedan acceso de lectura y modificación a los usuarios que no tienen acceso al registro de ningún otro modo.

La visibilidad y el acceso para cualquier tipo de datos se determinan por la interacción de los controles de seguridad anteriores basándose en estos principios clave.

- Los permisos de referencia de un usuario sobre cualquier objeto se determinan en función de su combinación de conjuntos de permisos, grupos de conjuntos de permisos y perfil.

- El acceso a los registros que no son propiedad de un usuario se establece en primer lugar con los valores predeterminados de toda la organización.

- Si los valores predeterminados de toda la organización son inferiores a Public Read/Write (Lectura/escritura pública), puede facilitar el acceso a determinadas funciones mediante la jerarquía de funciones.

- También puede usar las reglas de colaboración para ampliar el acceso a grupos de usuarios adicionales.

- Cada propietario de registros puede compartir de manera individual registros con otros usuarios gracias al botón Compartir del registro.

Dedicaremos el resto de este módulo a explorar el control del acceso a los registros. En esta unidad, profundizaremos en la configuración de los valores predeterminados de toda la organización.

Valores predeterminados de toda la organización

Los valores predeterminados de toda la organización especifican el nivel de acceso de referencia que tienen los usuarios a los registros que no son de su propiedad. La configuración debe representar el acceso que se concede al usuario con mayores restricciones. Use los valores predeterminados de toda la organización para bloquear sus datos. Use la seguridad de los demás niveles de registro y las otras herramientas de colaboración (jerarquía de funciones, reglas de colaboración y colaboración manual) para proporcionar acceso a los usuarios que lo necesiten.

Los permisos de objeto determinan el nivel de acceso de referencia para todos los registros de un objeto y los valores predeterminados de toda la organización modifican esos permisos para los registros que no son propiedad de un usuario. Los valores predeterminados de toda la organización nunca deben conceder a los usuarios más acceso que el que les corresponde según sus permisos de objetos. Es posible establecer valores predeterminados de toda la organización por separado para cada tipo de objeto y para usuarios internos o externos.

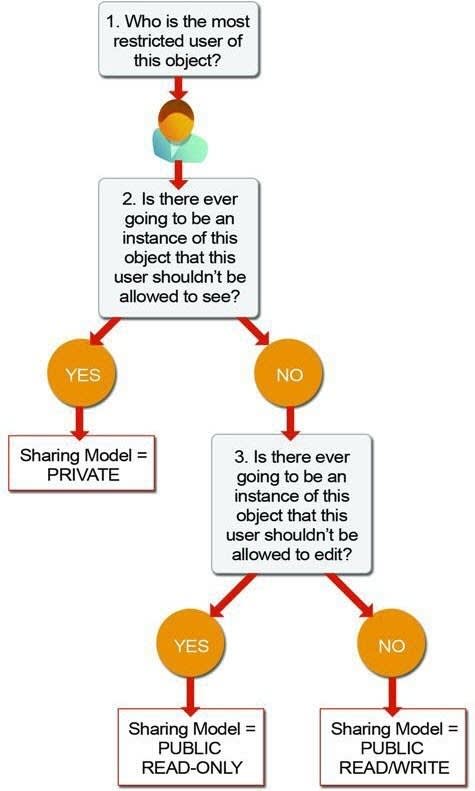

Para determinar los valores predeterminados de toda la organización que necesita para su aplicación, debe plantearse las siguientes preguntas para cada objeto:

- ¿Quién es el usuario más restringido de este objeto?

- ¿Existirá alguna vez una instancia de este objeto que cierto usuario no debería tener permitido ver?

- ¿Existirá alguna vez una instancia de este objeto que cierto usuario no debería tener permitido modificar?

Dependiendo de las respuestas, podrá establecer el modelo de colaboración de dicho objeto con uno de los valores que se describe a continuación.

-

Private (Privado): Sólo el propietario del registro y los usuarios que se encuentren por encima de esa función en la jerarquía podrán visualizar, modificar e informar sobre esos registros.

-

Public Read Only (Solo lectura pública): Todos los usuarios pueden ver y crear reportes de los registros; sin embargo, solo el propietario y los usuarios por encima de su función en la jerarquía podrán modificarlos.

-

Public Read/Write (Lectura/escritura pública): Todos los usuarios pueden visualizar, modificar e informar sobre los registros.

-

Controlled by Parent (Controlado por superior): Un usuario puede ver, modificar o eliminar un registro si puede realizar la misma acción en el objeto al que pertenece dicho registro.

Cuando el valor de colaboración de toda la organización para un objeto esté definido como Privada o Sólo lectura pública, el administrador podrá otorgar a usuarios acceso adicional a registros configurando una jerarquía de funciones o definiendo reglas de colaboración. Las reglas de colaboración solo pueden usarse para conceder acceso adicional. No se pueden utilizar para restringir el acceso a registros más allá de los especificados originalmente con los valores predeterminados de colaboración de toda la organización.

Como ejemplo, respondamos las preguntas de la lista anterior para el objeto de posición en la aplicación de contratación.

-

¿Quién es el usuario más restringido de este objeto?

Un empleado estándar que solo tiene permitido ver una posición.

-

¿Existirá alguna vez una instancia de este objeto que este usuario no puede tener permitido ver?

No. Aunque los valores de los campos de bonificación mínima y máxima quedan ocultos para los empleados estándar, pueden ver todos los registros de posiciones.

-

¿Existirá alguna vez una instancia de este objeto que este usuario no puede tener permitido modificar?

Sí. Los empleados estándar no tienen permiso para modificar ningún registro de puesto.

Como la respuesta a la tercera pregunta es “Sí”, el modelo de colaboración del objeto de posición debe configurarse en Public Read Only (Solo lectura pública). Repita el mismo ejercicio con los demás objetos de contratación para determinar los valores predeterminados de toda la organización adecuados para ellos. Los empleados estándar son los usuarios con mayores restricciones para cada objeto. Estos empleados concretos no podrán ver ciertos registros de prospecto, solicitud de empleo y revisión. En consecuencia, debe establecer el modelo de colaboración para los objetos Candidato, Solicitud de empleo y Revisión como Privado.

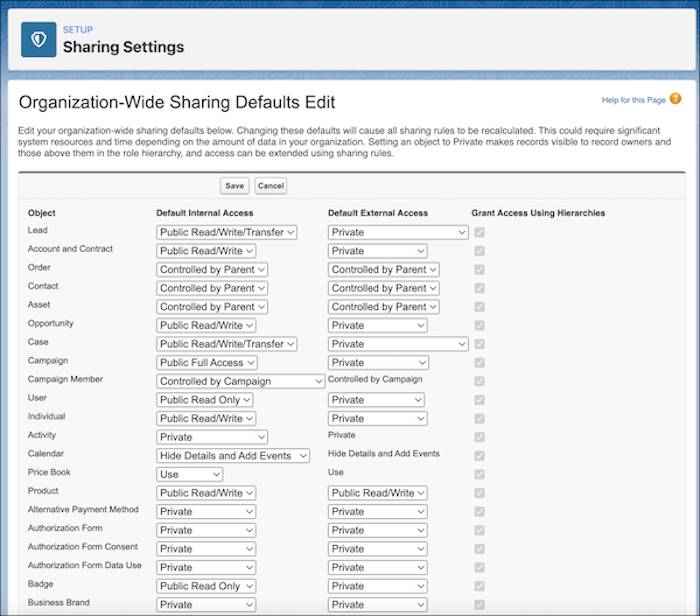

Configurar sus valores predeterminados de colaboración de toda la organización

Use valores predeterminados para toda la organización para especificar el nivel de línea de base de acceso que deben tener los usuarios con mayor restricción.

- En Setup (Configuración), en el cuadro Quick Find (Búsqueda rápida), busque y seleccione Sharing Settings (Configuración de colaboración).

- Haga clic en Modificar en el área de la configuración predeterminada de la organización.

- Para cada objeto, seleccione el acceso interno predeterminado y el acceso externo predeterminado. Como aprendió anteriormente, debe establecer el acceso interno predeterminado para Position (Posición) en Public Read Only (Solo lectura pública) y para Candidate (Prospecto), Job Application (Solicitud de empleo) y Review (Revisión) en Private (Privado). Debe establecer el acceso externo predeterminado de los cuatro objetos en Private (Privado).

- Para deshabilitar el acceso automático mediante la jerarquía de funciones, puede anular la selección de Grant Access Using Hierarchies (Otorgar acceso con jerarquías) para cualquier objeto personalizado que no tenga el acceso predeterminado de Controlled by Parent (Controlado por superior). Si anula la selección de esta casilla de verificación, solo el propietario del registro y los usuarios a los que se concedió acceso mediante las funciones de colaboración reciben acceso a los registros.

- Haga clic en Save (Guardar) al finalizar la configuración del acceso.

Una vez bloqueados los datos con los valores predeterminados de toda la organización, es posible que la configuración resultante sea demasiado restrictiva para algunos usuarios. Puede utilizar otros controles de seguridad a nivel de registro, como las jerarquías de funciones, las reglas de colaboración y la colaboración manual, para abrir el acceso a registros de forma selectiva a empleados específicos que lo necesiten.

Recursos

- Ayuda de Salesforce: Configurar el acceso a registros para los usuarios

- Ayuda de Salesforce: Valores predeterminados de colaboración para toda la organización

- Ayuda de Salesforce: Sharing Considerations