Planificar su estrategia de confianza

Objetivos de aprendizaje

Después de completar esta unidad, podrá:

- Crear un perfil de riesgo mediante la evaluación de riesgos de la IA en su proyecto.

- Implementar protecciones en función del perfil de riesgo.

Trailcast

Si quiere escuchar una grabación de audio de este módulo, use el reproductor a continuación. Cuando haya terminado de escuchar esta grabación, recuerde volver a cada unidad, consultar los recursos y completar las evaluaciones asociadas.

Primeros pasos con la confianza

La IA trae aparejados ciertos riesgos. ¿Cómo saber si su solución de IA es ética, segura y responsable? Mediante la creación de una estrategia de confianza.

La estrategia de confianza de su proyecto es su plan para reducir los riesgos relacionados con la confianza, como proteger los datos confidenciales, cumplir con los requisitos reglamentarios y resguardar la reputación de su compañía.

El primer paso para la definición de su estrategia de confianza es la creación de un perfil de riesgo para su proyecto. Un perfil de riesgo informa cómo se gestionan y se priorizan los riesgos de un proyecto. Abarca el tipo y nivel de riesgo, cuán probable es que haya efectos negativos y el nivel de dificultad o costos para cada tipo de riesgo. Un perfil de riesgo eficaz indica qué riesgos priorizar.

Áreas de riesgo

Responda preguntas en tres áreas de riesgo principales para crear su perfil de riesgo: filtraciones de datos, requisitos reglamentarios y daños a la reputación. A modo de ejemplo, vea cómo Becca responde estas preguntas para su proyecto.

Área de riesgo |

Descripción |

Preguntas que se deben formular |

Respuesta de Becca |

|---|---|---|---|

Filtraciones de datos |

Las filtraciones de datos suceden cuando se expone de manera accidental información protegida. Pueden suceder debido a ciberataques, acceso no autorizado y la exposición de datos confidenciales a modelos de IA externos. Para evitar filtraciones de datos, almacene sus datos de manera segura y compruebe que solo accedan a ellos los usuarios autorizados. Esta área también incluye la protección de datos confidenciales, como la información de identificación personal (PII). |

|

Becca sabe que Coral Cloud tiene un sistema seguro de almacenamiento de datos. Sin embargo, su proyecto incluye intervención humana (o interacción humana), ya que una persona activa el proceso de registración al indicarle a Einstein que registre a un huésped. Becca ve que existe la posibilidad de filtraciones de datos en este punto, ya que el usuario ejecutor puede descubrir dónde se quedará el huésped y en qué fechas. Esa información puede resultar peligrosa si se filtra a una persona no autorizada. El proyecto de Becca incluye datos confidenciales como nombres completos, información de contacto y datos de tarjetas de crédito. |

Requisitos reglamentarios |

Asegúrese de que su proyecto cumpla con los requisitos legales de la jurisdicción y la industria en las que opera. Si no cumple con todas las reglamentaciones, deberá enfrentarse al pago de multas, daños a la reputación y otras consecuencias legales. El equipo de Asuntos Legales que asignó en la primera unidad puede ayudarlo a identificar todas las reglamentaciones y cumplirlas. |

|

Debido a que Coral Cloud opera en la UE, el proyecto de Becca debe cumplir con el Reglamento General de Protección de Datos (RGPD). Becca solicita al equipo de Asuntos Legales que investigue qué otras reglamentaciones debe cumplir. |

Daño a la reputación |

Debido a que el proyecto de IA interactúa con los clientes, representa la voz de la compañía. A veces, la IA puede generar respuestas dañinas o falsas debido a la toxicidad de los conjuntos de datos o a ataques técnicos. |

|

Si los emails de bienvenida generados por IA incluyen lenguaje ofensivo, Coral Cloud dará la impresión de ser un lugar con personas groseras e irrespetuosas. Perdería clientes valiosos actuales y potenciales. En la industria hotelera, Becca sabe que la pérdida de la reputación es un problema grave. |

Crear un perfil de riesgo

Después de evaluar las distintas áreas de riesgo, Becca crea un perfil de riesgo para su proyecto. 1 representa un riesgo muy bajo y 5 representa un riesgo muy alto.

Tipo de riesgo |

Nivel de efectos negativos |

Probabilidad de efectos negativos |

Dificultad o costos |

|---|---|---|---|

Filtraciones de datos |

4: Si se filtran los datos, se ve comprometida la seguridad y privacidad de los huéspedes. |

3: Los datos de Coral Cloud se almacenan de manera segura, pero deben implementarse otros controles para evitar este riesgo. |

4: Pérdida de la confianza del cliente |

Requisitos reglamentarios |

5: Coral Cloud se enfrenta a multas, otras consecuencias legales y la pérdida de la confianza del cliente. |

5: Si el proyecto de Becca no cumple con las reglamentaciones, es muy probable que existan consecuencias negativas para Coral Cloud. |

5: Consecuencias legales, multas y pérdida de la confianza del cliente |

Daño a la reputación |

5: Si la reputación de Coral Cloud se ve dañada, perdería huéspedes potenciales y ganancias. |

4: Becca debe ajustar su solicitud e implementar otras maneras de protegerse de daños a la reputación. |

4: Pérdida de la confianza del cliente |

En función del perfil de riesgo, Becca decide priorizar los requisitos reglamentarios, luego el daño a la reputación y, por último, las filtraciones de datos. Comienza a planificar cómo abordar cada riesgo.

Tipos de protecciones

Ahora que conoce los riesgos, implemente protecciones de IA. Las protecciones de IA son mecanismos que garantizan que su proyecto de IA opere de manera legal y ética. Necesita protecciones para evitar que la IA provoque daños con decisiones sesgadas, lenguaje tóxico y datos expuestos. Las protecciones son necesarias para resguardar su proyecto en caso de ataques técnicos.

Existen tres tipos de protecciones de IA: protecciones de seguridad, protecciones técnicas y protecciones éticas.

Protecciones de seguridad

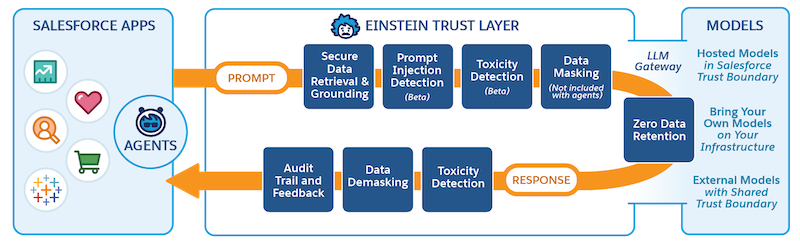

Estas protecciones garantizan que el proyecto cumpla con las leyes y reglamentaciones, y que se respeten los derechos humanos y la privacidad de los datos. Algunas de las herramientas comunes son la recuperación de datos segura, el enmascaramiento de datos y la retención de datos cero.

La recuperación de datos segura significa que en el proyecto solo se accede a los datos a los que el usuario ejecutor tiene autorizado acceder. Por ejemplo, si una persona que no tiene acceso a los registros financieros activa una respuesta del modelo de IA, el modelo no debería recuperar datos relacionados con los registros financieros. El enmascaramiento de datos implica reemplazar los datos confidenciales con marcadores de posición antes de exponerlos a modelos externos. Así, se garantiza que los datos confidenciales no se filtren. Los proveedores de modelos aplican políticas de retención de datos cero, lo cual significa que no se almacenan datos más allá de las necesidades inmediatas de la tarea. Por lo tanto, los datos usados desaparecen después de que se genera una respuesta.

Protecciones técnicas

Estas protecciones resguardan al proyecto de ataques técnicos realizados por hackers, como inyección de solicitudes y jailbreaking, u otros métodos que obligan al modelo a exponer información confidencial. Los ciberataques pueden provocar que el proyecto genere respuestas falsas o dañinas.

Protecciones éticas

Estas protecciones mantienen al proyecto alineado con los valores humanos. Esto incluye la detección de toxicidad y sesgos.

La toxicidad se da cuando un modelo de IA genera contenido obsceno o que incita al odio, abusivo y profano (HAP, por sus siglas en inglés). El sesgo es cuando la IA refleja estereotipos dañinos, como estereotipos raciales o de género. Como puede suponer, eso es un desastre. Debido a que la IA aprende sus respuestas, la toxicidad y los sesgos podrían indicar que los datos le presentan lenguaje e ideas no deseadas al modelo. La detección de toxicidad identifica las respuestas que podrían contener lenguaje tóxico, de modo que pueda revisarlo manualmente y hacer los ajustes necesarios para reducir la toxicidad.

Ahora ya sabe qué son las protecciones y cómo resguardan su proyecto contra riesgos. A continuación, vea cómo Becca implementa las protecciones en su estrategia de confianza.

Estrategia de confianza de Coral Cloud

La implementación de la estrategia de confianza varía según el sistema que utilice. Como Becca utiliza Salesforce, su estrategia de confianza se basa en la Capa de confianza de Einstein. La capa de confianza es una recopilación de funciones, políticas y procesos diseñados para proteger la seguridad de los datos, mejorar la precisión de la IA y promover el uso responsable de la IA en todo el ecosistema de Salesforce. Cuando se crea un proyecto con las funciones de IA generativa de Einstein, como el Generador de solicitudes en el proyecto de Becca, este se pasa de manera automática a través de la capa de confianza.

Becca define una estrategia de confianza que aborda cada área de riesgo y utiliza las funciones de la capa de confianza. También visualiza el resultado deseado. Aquí se incluye un extracto de su estrategia de confianza.

Área de riesgo |

Estrategia de confianza de Becca |

Funciones en la capa de confianza |

Resultados |

|---|---|---|---|

Filtraciones de datos |

|

|

|

Daño a la reputación |

|

|

|

Antes de que Becca finalice su estrategia de confianza, se reúne con sus equipos de Asuntos Legales y de Seguridad para garantizar que no haya brechas.

Siguientes pasos

Ahora que cuenta con una estrategia de confianza, Becca ya terminó de planificar su proyecto. Está lista para comenzar la etapa Creación, en la que implementará su proyecto en Salesforce. Siga el proyecto de Becca en Conectar Data 360 a Agentforce y al Generador de solicitudes.

A medida que cree su proyecto, tenga en cuenta que mitigar el riesgo no es una tarea de la que uno se ocupa por única vez. Después de implementar su proyecto, supervise y audite los riesgos de manera continua. La supervisión ayuda a identificar tendencias problemáticas con anticipación y realizar ajustes. Revise las puntuaciones de toxicidad y los comentarios para identificar dónde falló la solución, y realice ajustes para eliminar los factores de riesgo.

Resumen

En este módulo, se explican los pasos que debe seguir cuando prepare su proyecto de IA. Ahora ya sabe cómo identificar a las partes interesadas del proyecto, establecer objetivos y elegir una solución técnica. Entiende cómo preparar datos de alta calidad y cumplir con los requisitos del proyecto. Además, sabe que una estrategia de confianza reduce los riesgos en su proyecto y por qué es importante supervisar los riesgos.

Con el conocimiento adquirido, ya puede hacer el lanzamiento de un proyecto de IA exitoso. Antes del lanzamiento, asegúrese de completar el módulo Gestión de cambios para la implementación de IA.

Recursos

- PDF: Marco de gestión de riesgos de la Inteligencia Artificial del NIST

- Hoja de cálculo de Excel: Plantilla de evaluación de riesgos de la IA del NIST

- PDF: Generar confianza en la IA con un humano al frente

- Trailhead: Gestión de cambios para la implementación de IA

- Trailhead: La Capa de Confianza de Einstein

- Artículo: Ciberataques impulsados por IA

- Artículo: Entender por qué las protecciones de IA son necesarias: garantizar el uso ético y responsable de la IA

- PDF: Reducir los riesgos de los LLM en todas las fronteras de la IA generativa de Salesforce